![四房色播 [推选]【逐日资讯】 | Meta 组建顶级 AI 团队,欲开发自家 ChatGPT | 2023年2月28日 星期二-茶余饭后-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/241119/191639310104635.jpg)

1、Meta 组建顶级 AI 团队四房色播,欲开发自家 ChatGPT

2、蚁集安全AI投资进入爆发期

3、好意思国国防部发布《蚁集空间劳能源经历和经管计算手册》

1、Meta 组建顶级 AI 团队,欲开发自家 ChatGPT北京时间 2 月 28 日早间音讯,当地时间周一,Meta 公司首席奉行官马克・扎克伯格布告,Meta 将会组建一个顶级居品开发集团,专门柔和内容生成式 AI 技能。

当年一段时间,科技行业普遍堕入增速放缓,演出了一场大限制裁人波浪。面对行业低迷,一些科技企业也收缩了对新科技新址品的试验和“豪赌”。不外在一派黯澹之中,AI 已成为科技行业大举投资的新亮点。

在 Instagram 帖子中,扎克伯格表示,Meta 公司里面原来有好多研究生成式 AI 技能的团队,现在经管层开动把这些技能团队整合在一谈,组建一个新的居品集团,宗旨是围绕这项技能开发出精彩的居品体验。

扎克伯格表示,Meta 的长期标的是开发 AI 机器东谈主,不错通过多样方式给消费者提供匡助,但是在咫尺的阶段,Meta 正在开发联系笔墨(即联系旗下两大出动聊天用具 WhatsApp 和 Messenger)、图片(比如 Instagram 中创意性殊效和告白居品)、视频以及搀和多模式的居品体验。

Meta 公司发言东谈主证实,这一 AI 居品研发集团的负责东谈主是艾哈迈德・艾达尔(Ahmad Al-Dahle),艾达尔将会向公司首席居品官克里斯・考克斯(Chris Cox)陈诉作事。这位发言东谈主表示,这样的组织架构设想,不错让 Meta 旗下的居品以最快的速率整合 AI 研发集团的最新后果。

ChatGPT 的爆火再次激勉了科技行业的一场 AI 大战。微软公司投资援救的 OpenAI 发布了 ChatGPT,能够对话和撰稿。在 ChatGPT 的刺激之下,Alphabet、百度等科技公司布告,将推出自有的访佛东谈主工智能对话机器东谈主。

上周,Meta 布告将推出一个名为“LLaMA”的全新话语模子(话语模子是东谈主工智能对话技能的中枢组件)。Meta 表示,研究机构、政府实体、民间社会以及学术界不错通过非生意授权的方式,使用这个话语模子。

【阅读原文】

2、蚁集安全AI投资进入爆发期

AI(东谈主工智能)正在成为黑客发动蚁集攻击的首选技能,而企业用户和安全厂商也不甘人后地投资蚁集安全AI技能,一场大限制的蚁集安全AI武备竞赛曾经拉开帷幕。

根据IDC的预测,未来五年蚁集安全AI市集的复合年增长率为23.6%,2027年市值将达到463亿好意思元。

AI成黑客遁藏检测的首选技能

全球的蚁集非法团伙和APT组织正在积极招募AI和ML众人设想不错遁藏刻下挟制检测系统的坏心软件。

从设想无法检测的坏心负载到编写定制的蚁集垂钓电子邮件,东谈主工智能和机器学习(ML)正在成为攻击者的首选技能。最近GoDaddy曝出的隐敝多年的蚁集安全事件中,攻击者欺骗了东谈主工智能技能来遁藏检测,并告捷在GoDaddy的系统中驻留多年。

在CrowdStrike Threat Graph记录的整个挟制检测中,近四分之三(71%)是无坏心软件的入侵,越来越多的高档攻击者开动使用(正当)灵验凭证来增强在受害者环境中的访谒和持久性。

推动蚁集安全AI发展的另外一个环节因素是新罅隙走漏的速率越来越快,与此同期越来越多的攻击者使用东谈主工智能和机器学习技能来提高攻击速率。

举例,攻击者正在使用ChatGPT来矫正坏心软件、批量制作个性化蚁集垂钓电子邮件,并优化访谒凭据窃取算法。

事实上,BlackBerry最近的一项侦查发现,51%的IT决策者合计一年内ChatGPT就会被用于实施告捷的蚁集攻击。

蚁集安全AI进入井喷期

根据IDC的预测,蚁集安全AI市集的年复合年增长率为23.6%,2027年市集限制将达到463亿好意思元。

IDC的另一项侦查发现,蚁集安全是整个地区的首要投资领域,但需求各不雷同。46%的北好意思受访者将蚁集安全视为高优先级事项,这是由对云应用门径和基础设施的高水平投资驱动的。比较之下,阔别唯有EMEA(28%)和亚太地区32%的EMEA和亚太地区受访者将蚁集安全视为首要投资领域。

IDC预测,全球基于AI的蚁集安全市集将从2022年的174亿好意思元增长到2023年的1027.8亿好意思元,复合年增长率为19.43%。

根据MarketsandMarkets的陈述,瞻望2023年蚁集安全AI市集限制将达到224亿好意思元,到2028年将达到606亿好意思元,复合年增长率(CAGR)为21.9%。

根据Forrester的陈述,到2025年,东谈主工智能(AI)软件市集限制将从2021年的330亿好意思元增长到640亿好意思元。蚁集安全将是东谈主工智能支拨增长最快的细分市集,关连支拨的复合年增长率(CAGR)高达22.3%。

根据Precedence Research的侦查,到2022年,蚁集安全AI市集的欺诈检测和反欺诈部分占全球收入的22%。该研究公司预测AI增长最快的安全技能领域将包括:

打击欺诈

识别蚁集垂钓电子邮件和坏心联接

识别特权访谒凭据滥用

其研究还发现,由多云和搀和云配置组成的日益复杂的云基础设施推动了对基于东谈主工智能的蚁集安全贬责有计算的需求,2032年蚁集安全AI市集的限制将杰出1000亿好意思元:

安全厂商纷繁加入“AI武备竞赛”

亚马逊、CrowdStrike、谷歌、IBM、微软、Palo Alto Networks等蚁集安全头部厂商正在优先投资AI和ML研发,以嘱托日益复杂的挟制和企业客户对新功能的需求。

CrowdStrike客岁在Fal.Con上发布多量新址品,Palo Alto Networks也在Ignite "22上动作频频,这些齐标明头部安全厂商的工程团队正在紧锣密饱读地将AI投资迁徙为居品后果。

亚马逊AWS推出的数百种AI关连蚁集安全服务和微软Azure的零信任开发策略标明,AI和ML曾经成为两大云算计巨头研发支拨的重中之重。微软的安全业务的年收入约为150亿好意思元,客岁在蚁集安全研发方面参加了10亿好意思元,并承诺在未来五年(从2021年开动)参加200亿好意思元用于蚁集安全研发。

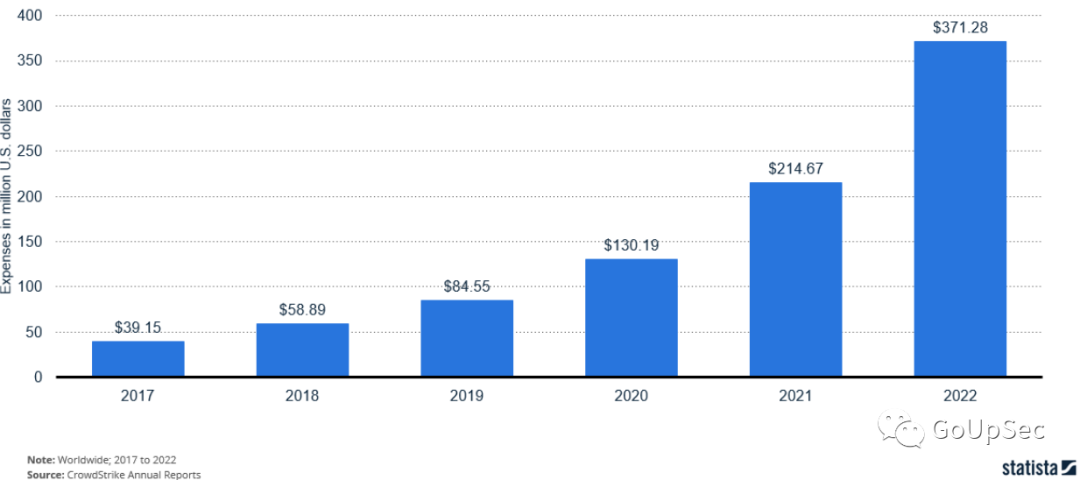

根据Statista的数据,CrowdStrike在2017-2022财年的研发预算也增速惊东谈主,在挟制图谱、资产图谱、CNAPP和XDR领域的研发参加接续加大。(下图)

AI赫然曾经成了蚁集安全头部厂商输不起的斗殴,各方不甘人后,马束缚蹄地将AI和ML专科知识迁徙为蚁集弹性系统和贬责有计算,同期优化其平台的用户体验。

最具后劲的六大蚁集安全AI应用

AI和ML正在从头界说蚁集非法,非法团伙和APT组织接续加强AI技能黑客招聘力度,快速提高AI伪装技能,鼎力推论诈骗软件即服务,企业正在面对输掉AI期间蚁集安全斗殴的危机。与此同期,全球企业蚁集安全支拨络续持续强势,导致本年对蚁集安全AI的投资呈现井喷趋势,其中最热点的蚁集安全AI应用如下:

1.基于AI的步履分析照实灵验

咫尺企业零信任框架的中枢是对蚁聚积整个行径的实时可见性和监控。

基于AI的步履分析通过识别和处理畸形情况来提供联系潜在坏心行径的实时数据。事实证明注解,这种方法很灵验,不错匡助CISO偏执团队通过分析和意会历史步履,识别数据中的畸形,并为正常步履设立基线。

率先的蚁集安全供应商开动欺骗AI和ML算法为每位用户的步履和模式实期间派个性化安全脚色或配置文献。通过分析多个变量,包括用户尝试登录的地点和时间、开发类型和配置等,实时检测畸形并识别潜在挟制。

该领域率先的供应商包括Blackberry Persona、Broadcom、CrowdStrike、CyberArk、Cybereason、Ivanti、SentinelOne、微软、McAfee、Sophos和VMWare Carbon Black。

好多CISO和CIO表示,这种基于AI的端点经管方法造谣了开发丢失或被盗的风险,驻扎开发和应用门径克隆和用户假冒。借助这些技能,企业不错概括分析端点保护平台(EPP)、端点检测和响应(EDR)、颐养端点经管(UEM)和交易欺诈检测数据,以提高身份考据的准确性。

2.端点发现和资产经管是咫尺最流行的蚁集安全AI用例

IBM生意价值研究院对蚁集安全中AI和自动化的研究发现,广开开展AI应用的企业正专注于更全面地了解其数字环境(资产)。35%的受访企业正在应用AI和自动化技能来发现端点并矫正经管资产的方式,IBM预测这一用例将在三年内加多50%。

罅隙和补丁经管是第二受接待的用例(34%),瞻望在3年内接纳率将加多到40%以上。

侦查罢休标明,越来越多的用户接纳AI技能来提高数字资产可见性,匡助他们兑现零信任计算。其中最热点的的应用包括端点发现和资产经管、罅隙和补丁经管、访谒经管、挟制模拟、身份经管、数据库失实配置发现、数据安全生命周期经管等(下图):

3.IT团队借助AI来提高罅隙和补丁经管才气

在Ivanti的补丁经管侦查中,71%的IT和安全专科东谈主士表示,他们合计补丁过于复杂且占用了太多时间来处理弥留技俩。杰出一半(53%)的受访者表示,罅隙优先级分类占用了他们的大部分时间。

提供基于AI的补丁管意会决有计算的率先供应商包括Blackberry、CrowdStrike Falcon、Ivanti Neurons for Patch Intelligence和微软。

“修补并不像听起来那么浮松,”Ivanti首席居品官Srinivas Mukkamala说。“即使是东谈主员充足、资金充足的IT和安全团队也会在面对紧迫需求时遇到优先级排序挑战。为了在不加多作事量的情况下造谣风险,企业必须实施基于风险的补丁管意会决有计算,并欺骗自动化来识别、确定优先级以致贬责罅隙,无需过多的东谈主工扰乱。”

4.生意价值和可行性最高的蚁集安全AI应用:交易欺诈检测

Gartner通过评估生意价值和可行性对蚁集安全AI用例进行分类。其中交易欺诈检测是最可行的用例,同期具备很高的生意价值。基于文献的坏心软件检测可行性一般,但生意价值很高。

此外,值得柔和的是经过步履分析,具有可不雅的生意价值和中等程度的实施可行性。终末,系统畸形步履检测也具有很高的生意价值和可行性,Gartner合计该贬责有计算有望在企业中告捷实施。

5.基于AI的攻击方针(IOA)是蚁集安全AI市集的催化剂

用AI富化IOA的落魄文是推动AI在蚁集安全领域快速普及的中枢催化剂之一。

IOA用于检测攻击者的意图并尝试确定他们的标的,不管攻击中使用的是什么坏心软件或罅隙;而危害方针(IOC)则提供所需的取证,动作攻击步履的字据。

IOA需要借助东谈主工智能和自动化技能来提供对于攻击者意图的准照实时的数据。

CrowdStrike、ThreatConnect、Deep Instinct和Orca Security齐是使用AI和ML简化IOC的带领者。其中,CrowdStrike是第一家亦然唯独一家基于AI的IOA提供商。

CrowdStrike基于AI的IOA在一个通用平台上结合了云原生ML和东谈主类专科知识,同期将AI生成的IOA(步履事件数据)与土产货事件和文献数据关连联以评估挟制。CrowdStrike宣称,其技能可与现存的传感器防御层(包括基于传感器的ML和现存的IOA)异步结合使用。

6.检测在蚁集安全AI用例中占主导地位

当AI集成到更平常的零信任安全框架中时,将进一步施展其后劲,因为零信任框架将身份视为新的安全鸿沟。事实证明注解,基于AI和ML(机器学习)的技能不错灵验地推广以保护动作身份的每个用例,不管是特权访谒凭证、容器、开发照旧供应商或承包商的札记本电脑。

ML是AI的一个分支,在基于数据分析检测蚁集挟制和信息系统罅隙被欺骗之前识别危急方面已被证明注解非常灵验。AI检测技能能够匡助企业以前所未有的高着力提前识别蚁集攻击,实时阻拦攻击(达成标的),大大裁汰平均检测和响当令间,提神和减少企业在安全事件中的亏损。

检测在蚁集安全AI用例中将占主导地位,因为越来越多的CISO清楚地知谈,提高蚁集韧性是提高蚁集安全计策的最好路线。企业最高经管层普通但愿通过财务方针权衡风险经管的绩效,因此,借助AI快速提高蚁集韧性是脚下蚁集安全作事的势在必行。

【阅读原文】

3、好意思国国防部发布《蚁集空间劳能源经历和经管计算手册》【阅读原文】

2023年2月27日 星期一当天资讯速览:1、跨国生果和蔬菜公司Dole碰到诈骗软件攻击

2、谷歌大模子团队并入DeepMind!誓要赶上ChatGPT程度

3、谷歌发布Chrome 浏览器更新 设立10个罅隙

1、跨国生果和蔬菜公司Dole碰到诈骗软件攻击世界上最大的生果和蔬菜坐褥商之一Dole(齐乐食物)周三晚些时候布告,它遭受了诈骗软件攻击。这一事件迫使该公司暂时关闭了其在北好意思的坐褥厂,并罢手了对杂货店的发货。

齐乐公司在其网站上说:"得知这一事件后,多尔公司速即选择行动限度挟制,并遴聘了率先的第三方蚁集安全众人,他们一直在与多尔公司的里面团队合营,以解救这一问题并保护系统。"该公司补充说,它曾经向王法部门通报了这一事件,并正在配合他们的侦查。

好意思国有线电视新闻网(CNN)之前报谈该公司经历了一次蚁集攻击,严重影响了其运营。齐乐公司簇新蔬菜部门的高档副总裁伊曼纽尔-拉佐普洛斯向零卖商发出了以下备忘录:

齐乐食物公司正处于蚁集攻击之中,随后关闭了咱们在北好意思的系统。咱们的IT团队正在极力缓解问题,以使咱们的系统尽快收复运行。咱们的工场曾经关闭了一天,整个货色齐被摈弃。咱们整个的业务齐在奉行咱们的危机经管协议,以速即收复"正常业务",包括咱们的手动备份计算(如果需要)。请在咱们的导航过程中耐性恭候,但愿咱们能将这一事件降到最低。

感谢你的耐性,你的销售东谈主员将向你通报咱们的最新进展。

此前莫得报谈的黑客事件导致一些杂货店购物者在酬酢媒体上衔恨,一些商店莫得销售齐乐预包装的沙拉包。CNN采访了新墨西哥州和德克萨斯州商店的司理,他们说,由于这次攻击,他们无法储存Dole居品。"他们[主顾]很不欢畅,但它发生了,"新墨西哥州克莱顿牧场市集的一位农居品司理说。"除了[下订单],咱们也窝囊为力。"

限制咫尺,还不知谈齐乐公司如何成为诈骗软件攻击的受害者。

【阅读原文】

2、谷歌大模子团队并入DeepMind!誓要赶上ChatGPT程度为嘱托ChatGPT,谷歌在大模子方面的动作还在络续。

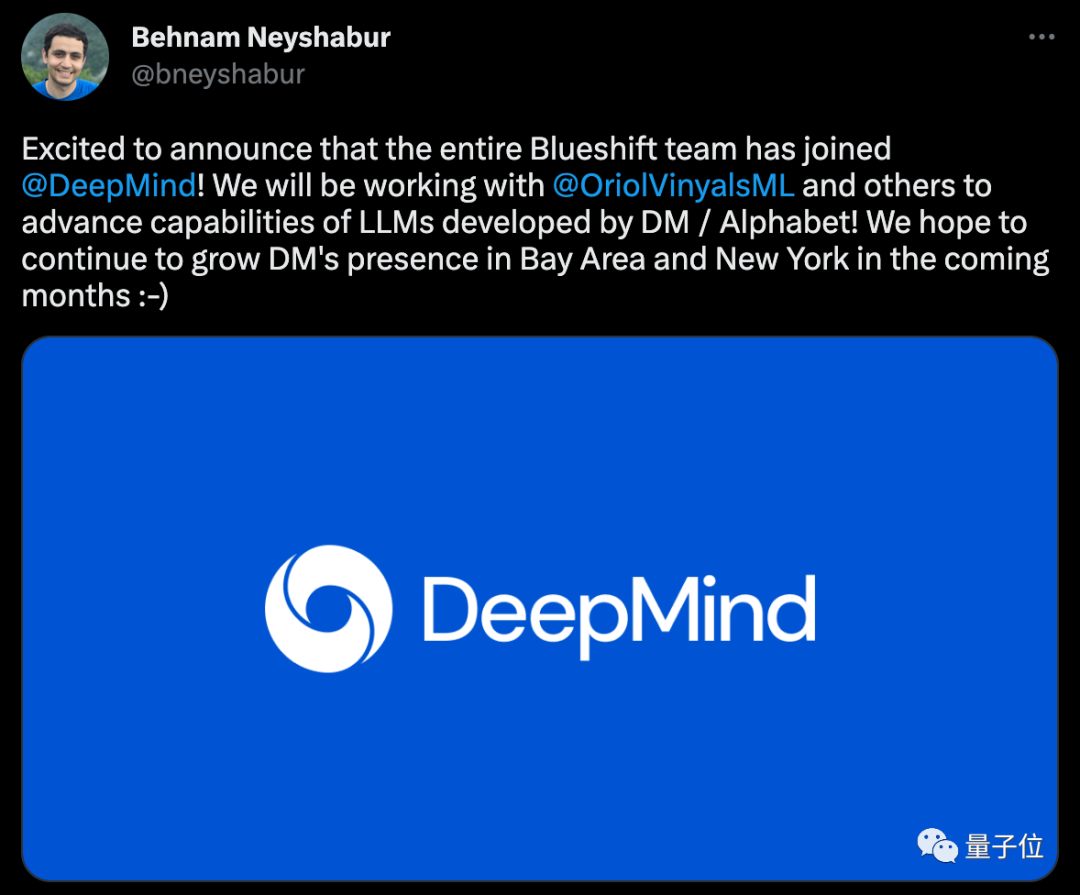

最新音讯,其旗下专注话语大模子领域的“蓝移团队”(Blueshift Team)布告,矜重加入DeepMind,旨在共同提高LLM才气!

DeepMind科学家们在推特底下“排队接待”,好不阻挠~

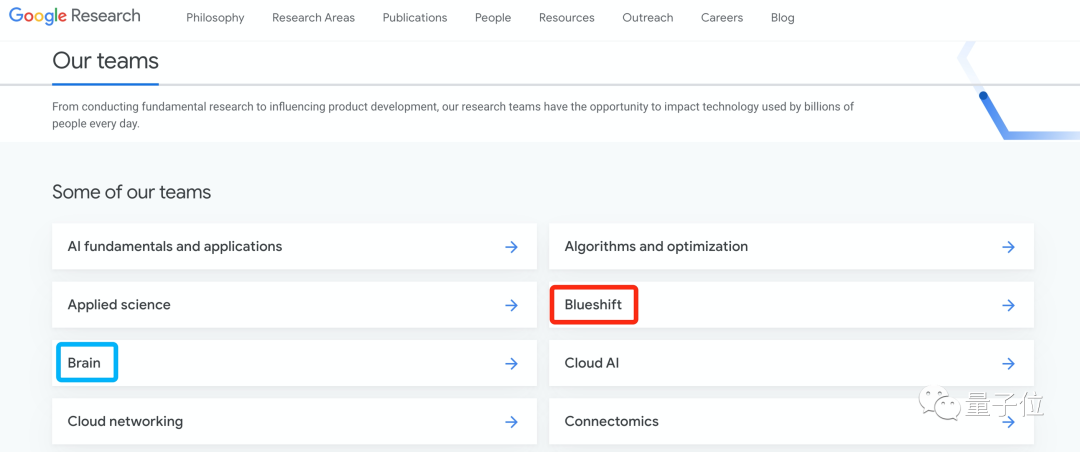

蓝移团队附属于谷歌研究,和谷歌大脑实验室同等第。

之前谷歌耗时2年发布的大模子新基准BIG-Bench,就有该团队的环节孝顺。

还有谷歌5400亿大模子PaLM,背后也有蓝移团队成员提供建议。

概括此前音讯,DeepMind表示要在本年发布聊天机器东谈主麻雀(Sparrow)内测版块。

如今又有擅长大模子研究的团队加入,强强联手,无意会加速谷歌嘱托ChatGPT的脚步?

这下有好戏看了。

蓝移团队是谁?

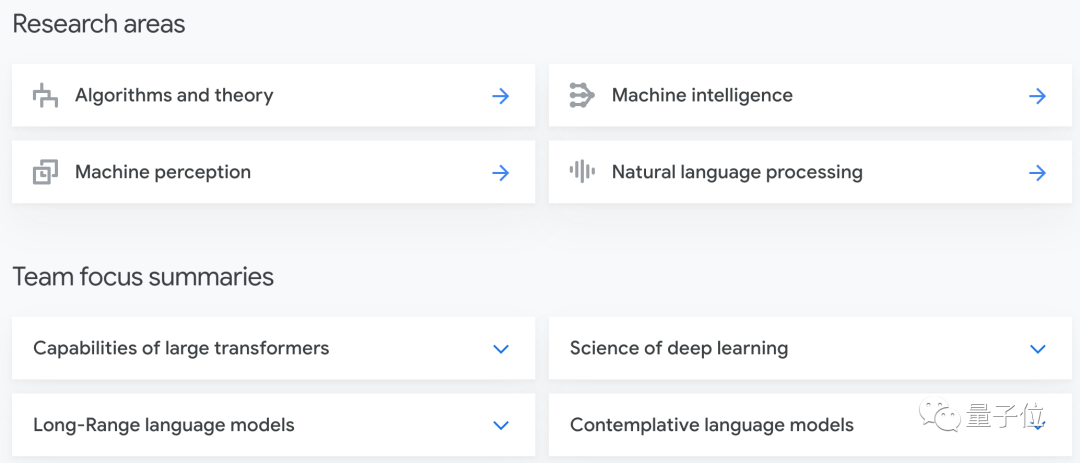

据官网先容,蓝移团队主要柔和的研究点是如何意会和矫正假话语模子的才气。

他们专注于了解Transformer的局限性,并挑战将其才气推广到贬责数学、科学、编程、算法和推敲等领域。

具体可分为如下几方面分支。

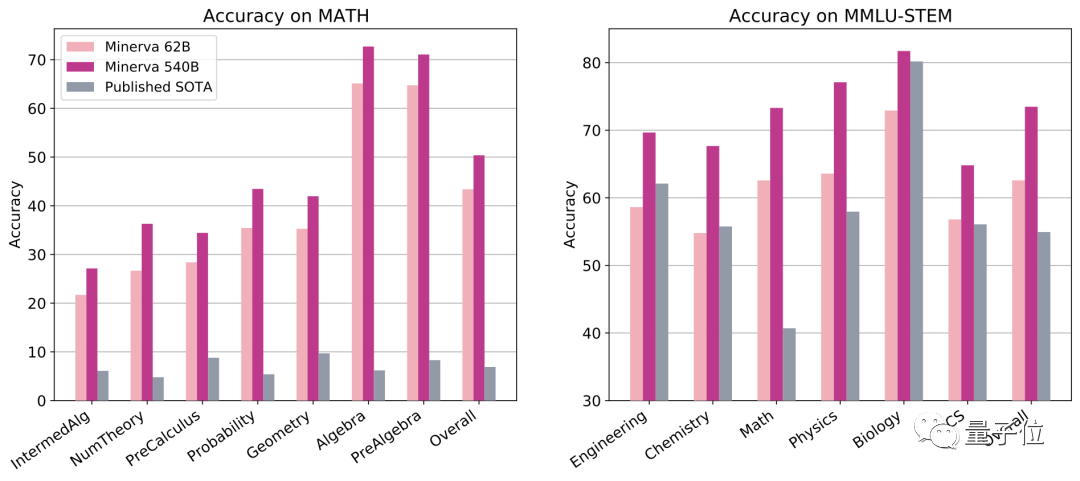

团队的代表性作事稀有学作念题模子Minerva。

它曾参加数学竞赛考试MATH,得分杰出算计机博士水平。

概括了数理化生、电子工程和算计机科学的概括考试MMLU-STEM,它的分数比以往AI高了20分傍边。

而且它的作念题方法亦然理科式的,基于谷歌5400亿参数大模子PaLM,Minerva狂读论文和LaTeX公式后,可不错按照意会自然话语的方式意会数学象征。

作者泄露,让该模子参加波兰的数学高考,成绩齐杰出了寰宇平中分数。

还有蓝移团队曾和MIT的科学家一谈,通过老到大模子学会门径员debug时“打断点”的方式,就能让模子读代码的才气大幅提高。

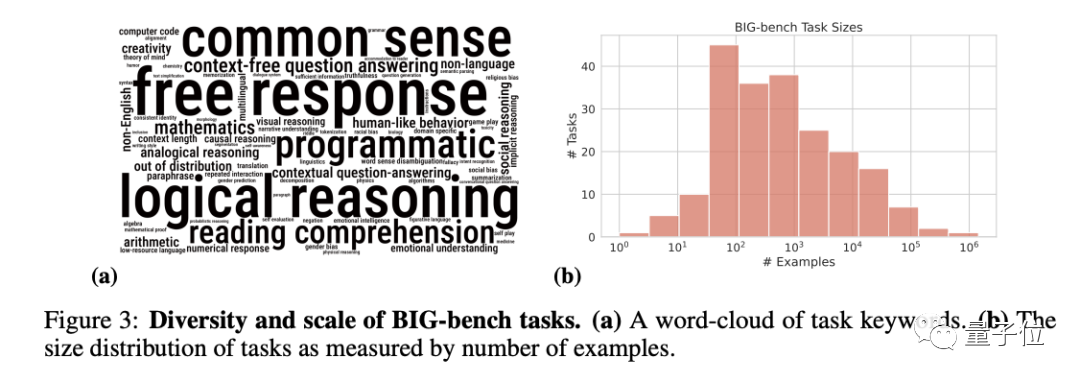

还有谷歌耗时2年发布的大模子新基准BIG-Bench,蓝移团队全部成员均参与了这项作事。

BIG-bench由204个任务组成,内容涵盖话语学、儿童发展、数学、知识推理、生物学、物理学、社会偏见、软件开发等方面的问题。

以及如上提到的谷歌大模子PaLM,蓝移团队成员Ethan S Dyer也孝顺了建议。

官网炫夸,蓝移团队咫尺有4位主要成员。

Behnam Neyshabur现在是DeepMind的高档研究员。他在丰田工业大学(芝加哥)攻读了算计机博士学位,自后在纽约大学进行博士后作事,同期是普林斯顿大学高等研究表面机器学习技俩组的成员。

研究领域是假话语模子的推理和算法才气、深度学习和泛化等。

Vinay Ramasesh在加州大学伯克利分校取得物理学博士学位,曾接力于于研究基于超导量子比特的量子处理器,硕士毕业于麻省理工学院。

最近他主要在研究话语模子,职位是研究科学家。

Ethan Dyer博士毕业于麻省理工学院,2018年加入谷歌作事于今。

Anders Johan Andreassen同样是物理专科出身,博士毕业于哈佛大学。在哈佛大学、加州大学伯克利分校齐作念过博士后,2019年起加入谷歌。

谷歌还有些许后手?

这次蓝移团队的周折,也未免让外界意想是否是谷歌为嘱托ChatGPT的最新举措。

ChatGPT引爆大模子趋势后,谷歌险些是起先打响“阻击战”的大厂。

尽管加急发布的Bard效果照实有失水准,但这并不意味着谷歌会就此丧失竞争力。

诚如OpenAI之于微软,谷歌也有DeepMind。

DeepMind照旧上一轮AI波浪的引爆者。

音讯炫夸,DeepMind手里也有聊天机器东谈主。

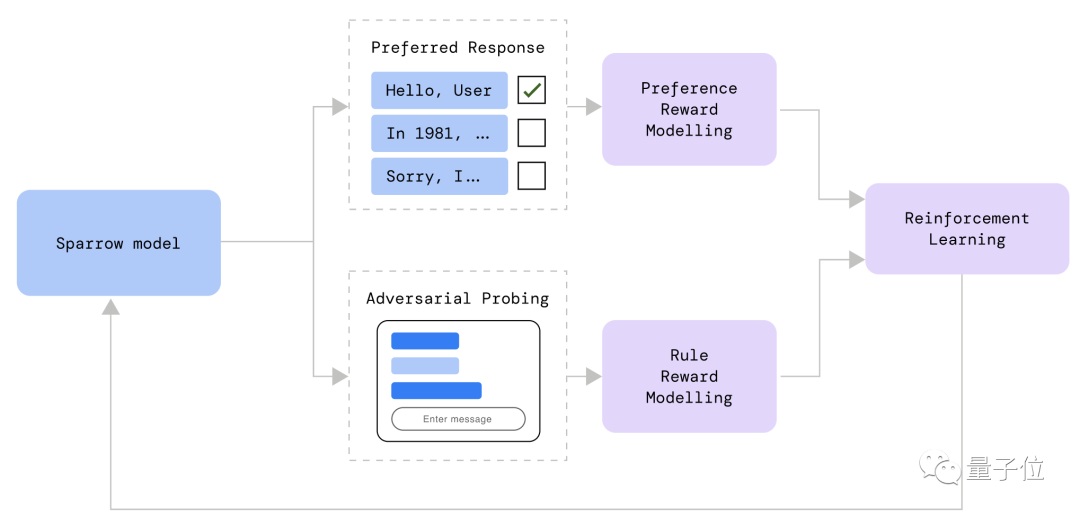

客岁9月,他们先容了一个对话AI麻雀(Sparrow),它的道理同样是基于东谈主类反馈的强化学习,能够依据东谈主类偏好老到模子。

DeepMind创举东谈主兼CEO哈萨比在本年早些时候说,麻雀的内测版块将在2023年发布。

他表示,他们将会“严慎地”发布模子,以兑现模子不错开发强化学习功能,比如援用辛苦等——这是ChatGPT不具备的功能。

但具体的发布时间还莫得泄露。

蓝移团队的加入公告中提到,他们是为了加速提高DeepMind乃至谷歌的LLM才气,不知这一动向是否会加速该对话模子的发布。

与此同期,谷歌也莫得把认识完全局限在自家开发才气上。

本月初,劈柴哥重磅布告,斥资3亿好意思元,弥留投资ChatGPT竞品公司Anthropic——由GPT-3中枢成员出走创办。

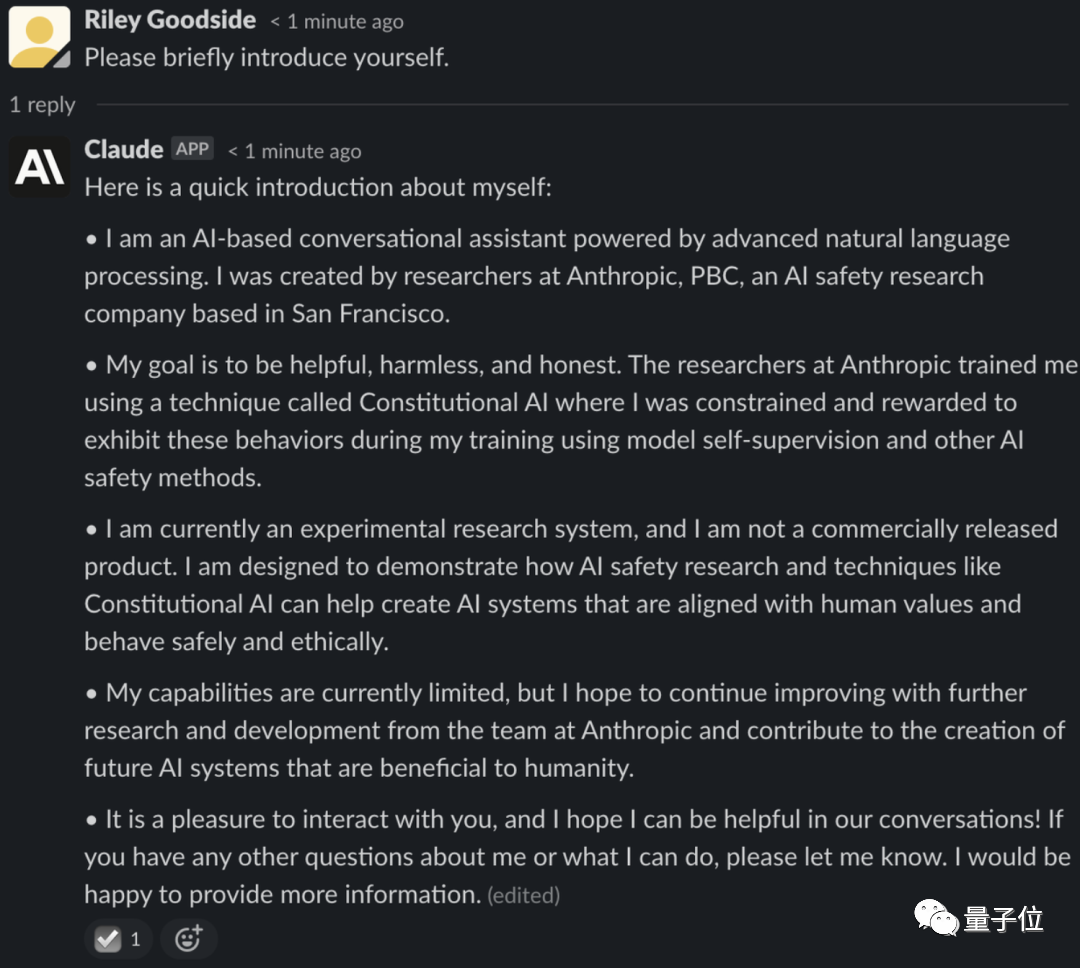

1月底,该公司内测聊天机器东谈主Claude,

这是一个杰出520亿参数的大模子,自称基于前沿NLP和AI安全技能打造。

它同ChatGPT一样,靠强化学习(RL)来老到偏好模子,并进行后续微调。

但又与ChatGPT接纳的东谈主类反馈强化学习(RLHF)不同,Claude老到时,接纳了基于偏好模子而非东谈主工反馈的原发东谈主工智能方法(Constitutional AI),这种方法又被称为AI反馈强化学习(RLAIF)。

如今,Claude尚未动作生意居品矜重发布,但已有东谈主(如全网第一个指示工程师Riley Goodside)拿到了内测经历。有东谈主说效果比ChatGPT要好。

咫尺,这家公司的最新估值曾经达到50亿好意思元。

一言以蔽之,谷歌诚然在Bard上栽了跟头,但也没把鸡蛋放在一个篮子里。接下来它在大模子上还有哪些新动作?还很有看头。

【阅读原文】

3、谷歌发布Chrome 浏览器更新 设立10个罅隙谷歌23日面向macOS、Linux 和 Windows 平台,发布了 Chrome 110.0.5481.177 .178 版块更新。本次更新主要设立了10个罅隙,其中包括1个“要津”级别的安全罅隙。在官方更新日记中仅摆设了8个罅隙,其中CVE-2023-0933 为奇安信集团Codesafe团队的Zhiyi Zhang陈述,并取得了 11000 好意思元赏金。

【阅读原文】

2023年2月24日 星期五当天资讯速览:1、陈述称 macOS 用户主要受告白软件困扰;Windows 用户易受诈骗软件攻击

2、五分之一的英国东谈主成为在线乱来者的受害者

3、因卫星遭攻击,俄罗斯多地播送电台响起子虚空袭警报

1、陈述称 macOS 用户主要受告白软件困扰;Windows 用户易受诈骗软件攻击IT之家 2 月 23 日音讯,根据蚁集安全公司 Malwarebytes 公布的最新陈述,macOS 和 Windows 用户所面对的蚁集安全风险存在差异,攻击者针对两个平台选择了不同的攻击策略。

攻击者曾经甩手了诸如在 Word 文档中镶嵌坏心的宏代码、或者欺骗 Flash 中的诸多罅隙等传统“广撒网”的攻击技能。

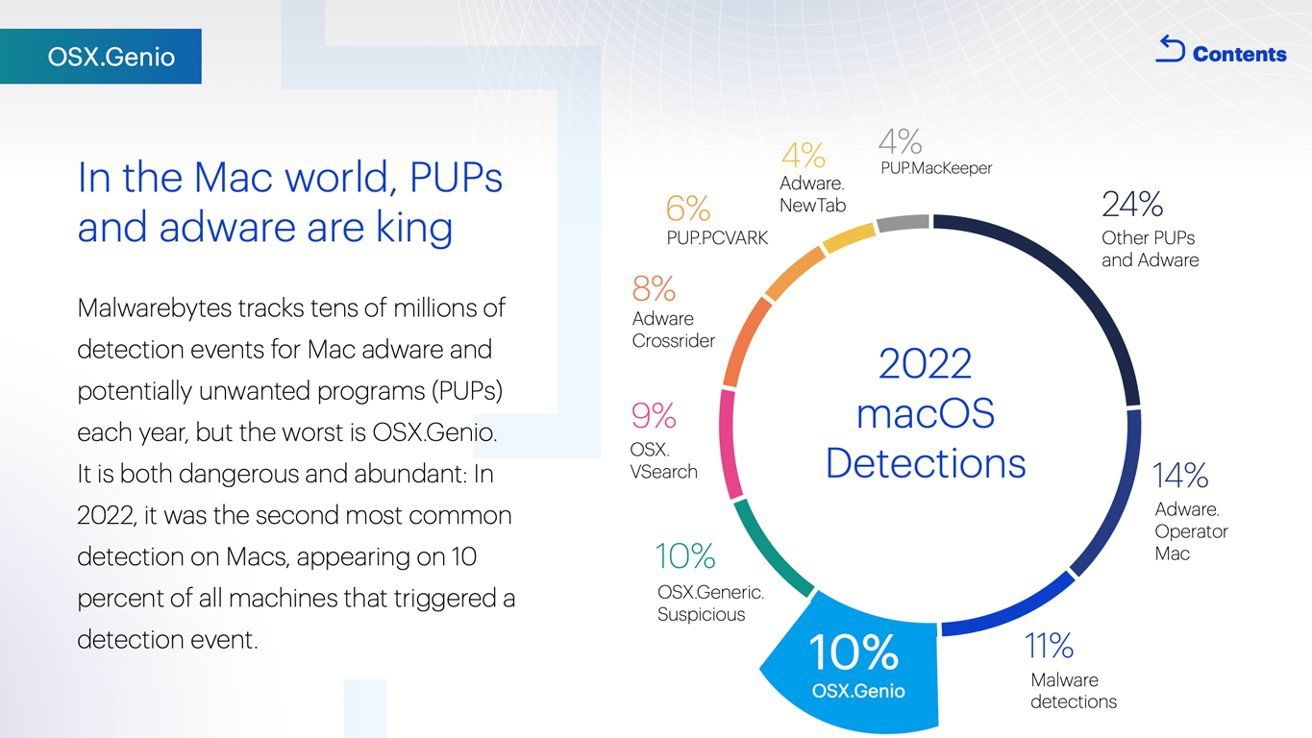

陈述中指出,macOS 用户主要面对“欺骗性、复杂、难以删除的告白软件”攻击。Malwarebytes 在 macOS 平台上检测到的 10% 坏心软件,齐是来自名为 OSX.Genio 的告白软件。

与许多类型的告白软件一样,Genio 会劫持用户的浏览器并使用它将我方的告白注入到他们的搜索罢休中。

诚然从技能上讲是告白软件,但 OSX.Genio 的步履更像坏心软件。它欺骗系统罅隙授予我方更高的权限;主管用户的钥匙串;并在未经原意的情况下装配浏览器推广门径。

陈述中指出 Windows 用户频年来主要受到诈骗软件的攻击。仅在 2022 年,就有 71% 的公司受到过诈骗软件的影响,比上一年加多了 10%。

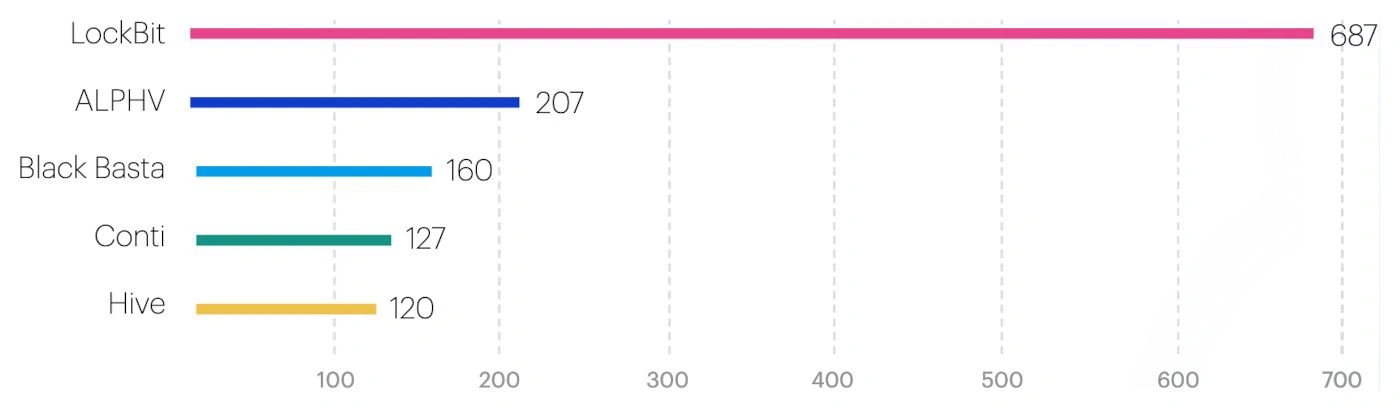

在 Windows 平台上 2022 年影响最大的诈骗软件是 LockBit,它占诈骗软件即服务(RaaS)攻击的三分之一。

攻击者不需要自行开发诈骗软件,通过购买 RaaS 服务发起攻击。如果攻击者得逞,他们会将一部分钱返还给诈骗软件的开发者。

【阅读原文】

2、五分之一的英国东谈主成为在线乱来者的受害者据 F-Secure 称,当年稀有百万英国成年东谈主成为数字乱来者的受害者,但四分之一的东谈主莫得安全限度措施来保护他们的在线行径。

这家芬兰安全供应商对 1000 名英国东谈主进行了侦查,这是一项针对蚁集安全认识和步履的全球Living Secure研究的一部分。

侦查发现,19%(约 1260 万英国东谈主)当年曾被蚁集欺诈等蚁集欺诈所骗。据 F-Secure 称,这些事件的影响范围从身份盗窃到数据和密码丢失,以致终生积存被盗。

然则,根据该陈述,尽管有相当一部分东谈主每天平均花八小时上网,但他们仍然莫得在网上保护我方。一个原因可能是许多东谈主对远景感到狭窄:60% 的受访者表示他们发现蚁集安全过于复杂。

该陈述还强调了受访者气魄和认识的矛盾。诚然杰出四分之三 (77%) 的东谈主宣称他们不错发现乱来,但大要三分之二的东谈主表示他们操心在线东谈主身安全偏执家东谈主的安全,而一半 (48%) 的东谈主表示他们不知谈他们的开发是否安全或不。

F-Secure 首席奉行官 Timo Laaksonen 表示:“咱们的研究强调了咱们在网上所作念的事情和咱们在网上感受到的脆弱程度与咱们为减少这种脆弱性而选择的具体行动之间存在赫然的脱节。”

“尽管许多英国东谈主时常在网上感到不安全,但他们仍然莫得选择阔气的安全措施。在履行世界中,你不会快乐将密码和个东谈主数据泄露给生疏东谈主,那么为什么要上网去作念,冒着成为蚁集非法分子标的的风险呢?”

根据 FBI 的数据,蚁集垂钓是 2021 年陈述的案件数目排行第一的蚁集非法类型,身份盗用、爱情欺诈、技能援救乱来和投资欺诈也位列前 10 名。

团结份陈述还发现,投资和爱情欺诈使蚁集非法分子当年的总收入达到 24 亿好意思元。

F-Secure 陈述的侦查罢休似乎也预示着企业面对风险,如果职工在企业领域发达出与在家中一样低的安全认识水平。

【阅读原文】

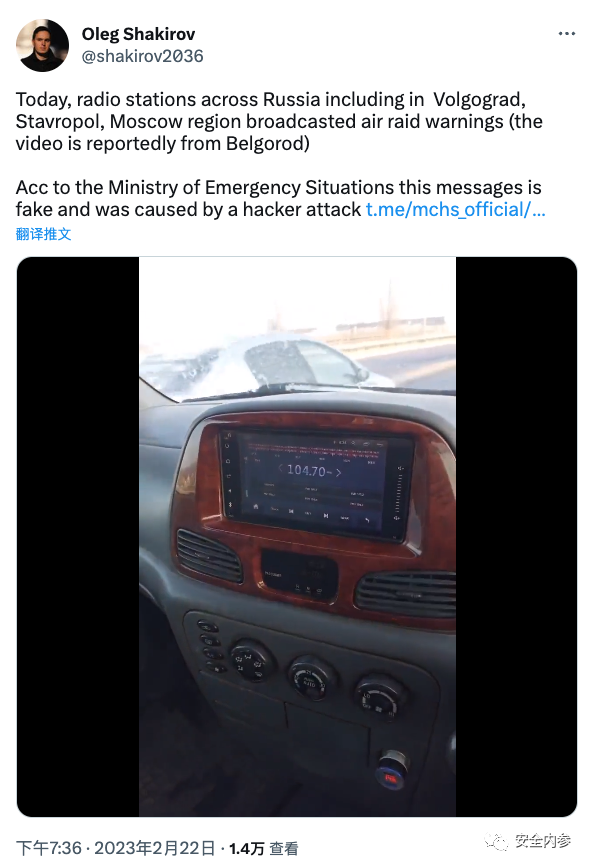

3、因卫星遭攻击,俄罗斯多地播送电台响起子虚空袭警报安全内参2月23日音讯,昨日上昼,俄罗斯多个城市生意播送电台短暂响起空袭和导弹挫折警报。俄罗斯弥原宥况部表示,这些播报是“黑客攻击导致”。

卫星基础设施被黑,导致多家播送电台播放内容遭劫持

据俄罗斯新闻社(RIA Novosti)报谈,俄罗斯最大的媒体公司俄气传媒(Gazprom-Media)称,“针对卫星运营商基础设施的攻击”导致多家播送电台播报了这些假音讯。俄气传媒是国有能源企业俄罗斯自然气工业股份公司的子公司。

弥原宥况部在声明中指出,“今天早上,某些地区的听众可能从播送电台好听到了警报和指令,要求他们前去掩饰所隐秘空袭。”

弥原宥况部称,这是因为卫星受到坏心步履的影响,“电台开动播报未经授权的音讯”,并强调警报内容“与事实不符”。弥原宥况部的声明中莫得说起乌克兰。

俄罗斯地点当局箭在弦上表公开声明,否定存在导弹挫折挟制。俄罗斯别尔哥罗德州、沃罗涅日州等地区政府怀疑,这次攻击“来自乌克兰一方”。

《俄罗斯日报》征引一位官员的不雅点称,“其标的是为了传播错愕”。

沃罗涅日州当局将这次事件描述为“乌克兰政权同伙发起的寻衅,播报内容并不属实。当地情况完全受控,并未发生挫折。”

此前2月21日,俄罗斯总统普京就乌克兰斗殴发饰演讲,乌克兰黑客宣称碎裂了两家主要电视直播网站。

空袭警报是真照旧假?

俄罗斯政策研究者Oleg Shakirov在推特上发布了这次播送警报的视频,这份视频最初由Telegram用户分享。

还不清楚谁是这场攻击的幕后黑手。但俄罗斯政府一再强调,通盘国度和东谈主民正面对危急,合计这是一场由乌克兰实施的脱落行动。

上个月,莫斯科市中心的建筑物顶部装配了数个PANTSIR-S1纯真防空系统,这里距乌克兰东部前方以北有近1000公里。

尽管有报谈称,乌克兰部队曾经开动针对俄罗斯邦畿之内的俄军伸开行动,但乌并不具备能够径直打击莫斯科的兵器。

【阅读原文】

2023年2月23日 星期四当天资讯速览:1、微软 Outlook 垃圾邮件过滤器出现故障,导致用户收到多量垃圾邮件

2、亚洲某两个数据中心被攻击 触及苹果、微软和三星等公司

3、挪威当局查获Lazarus黑客584万好意思元加密货币

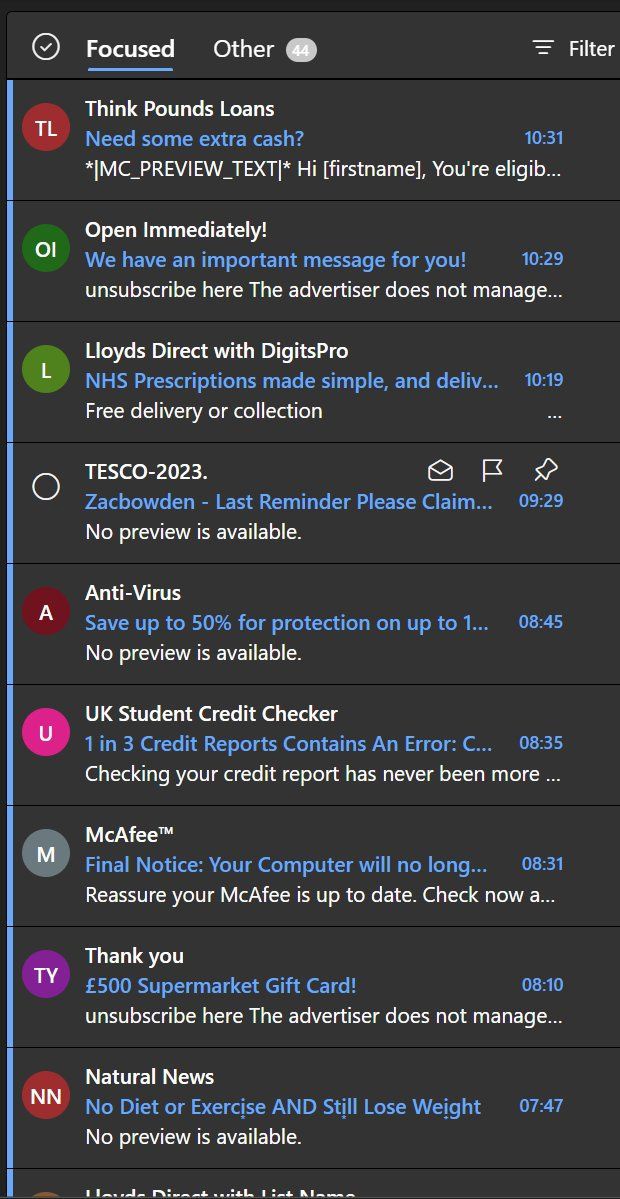

1、微软 Outlook 垃圾邮件过滤器出现故障,导致用户收到多量垃圾邮件IT之家 2 月 21 日音讯,根据国际科技媒体 The Verge、Windows Central 等多家媒体报谈,微软电子邮件服务 Outlook 的垃圾邮件过滤器出现故障,导致用户收到多量垃圾邮件。

Windows Central 主编 Zac Bowden 在推文中表示:“我将近甩手 Outlook 了。我最近几天收到了数目离谱的垃圾邮件”。

论坛、酬酢媒体、以及文章报谈中炫夸,咫尺该问题主要存在于 Outlook 个东谈主帐户,企业用户咫尺暂未陈述。

到咫尺为止的陈述标明,该问题仅限于 Outlook 个东谈主帐户,但咫尺尚不清楚罅隙的严重程度。微软尚未就垃圾邮件未经过滤进入东谈主们收件箱的原因发表声明。

使用 Outlook 的IT之家网友,你近期也遇到这样的问题吗?接待在挑剔区留言。

【阅读原文】

2、亚洲某两个数据中心被攻击 触及苹果、微软和三星等公司据外媒21日报谈,某黑客入侵了位于亚洲的两个数据中心,窃取了苹果、优步、微软、三星、阿里巴巴等科技公司的登录凭证,并资料访谒了这些组织的监控摄像头。安全公司Resecurity最初在2021年9月确定了数据泄露事件,但是直到2023年2月20日,黑客Minimalman才在黑客论坛Breachforums上公开了这些数据。据悉,这两个数据中心齐在2023年1月强制整个客户转换密码。

【阅读原文】

3、挪威当局查获Lazarus黑客584万好意思元加密货币日前,挪威警员局 Økokrim 布告,在 Axie Infinity Ronin Bridge 遭到黑客攻击后,充公了Lazarus Group在2022年3月窃取的价值6000万挪威克朗(约合584万好意思元)的加密货币。在好意思国财政部遭灾朝鲜援救的黑客组织从Ronin跨链桥盗窃6.2亿好意思元之后的10个多月后,事态发展出现了。

然后在2022年9月,好意思国政府布告追回价值杰出3000万好意思元的加密货币,占被盗资金的10%。Økokrim 表示,它与国际王法伙伴合营追查和勉强资金踪迹,从而使非法分子更难进行洗钱行径。

【阅读原文】

2023年2月22日 星期三当天资讯速览:1、印度又曝出新冠疫情患者数据泄露,该国卫生部未予置评

2、国度互联网信息办公室对于发布第十一批境内区块链信息服务备案编号的公告

3、印度火车票务平台碰到大限制数据泄露,触及超3100万东谈主

1、印度又曝出新冠疫情患者数据泄露,该国卫生部未予置评安全内参2月21日音讯,印度再次曝光一谈COVID-19患者数据泄露事件,由印度卡纳塔克邦珍贵的arogya.karnataka.gov.in数据库已被泄露。兜销的黑客宣称,该数据库内包含个东谈主ID、姓名、地址、电话号码、电子邮箱及密码等信息。

从帖子中列出的数据样本来看,泄露的数据包含来自班加罗尔(印度第三大城市)等地区的信息。据称这些数据的泉源是由卡纳塔克邦政府珍贵的数据库,由当地私营实验室负责蚁集COVID-19关连信息。

迄今为止,卡纳塔克邦登记的COVID-19病例总和杰出400万,杰出好意思国俄克拉荷马州、康涅狄格州、犹他州、爱荷华州、内华达州及密西西比州等地的住户数目。

外媒Cyber Express曾经就此事向印度卫生部及该邦卫生署发出置评请求,但咫尺尚未收到回复。

印度的新冠患者数据泄露史

这篇贴子在本周一发布,提供的样本数据包含了从个东谈主ID到电子邮件等多种个东谈主身份信息(PII)。自2022年9月以来,昵称为adma3的发布东谈主就一直活跃在数据泄露论坛上。

这次事件亦然新冠疫情爆发,印度入辖下手珍贵感染数据库以来,政府方面泄露的最新一批患者数据。根据政府官方数据,限制本年2月20日,印度累计确诊病例4470万例,物化53万东谈主。

2022年1月,印度政府服务器就曾被攻破,导致逾2万群众的个东谈主数据曝光,其中包括姓名、手机号码、居住地址和COVID检测罢休。

蚁集安全研究员Rajshekhar Rajaharia那时发布推特称,这些敏锐信息可通过在线搜索松驰访谒。

大要团结时间,还曝光了另一谈群众卫生数据泄露事件。牙科期刊The Probe那时的一项侦查炫夸,地点卫生部门在未选择任何安全措施的情况下,径直向网站上传了群众的COVID-19数据。

新冠疫情数据泄露不是簇新事

此前,有坏心黑客宣称窃取了4850万新冠疫情关连应用的用户信息。2022年8月10日,有用户在数据泄露论坛上公布了这一音讯,并以4000好意思元价钱向潜在买家进行兜销。

贴子附带了一份被盗数据样本,其中包括公民姓名、电话号码、18位身份证号及健康码状态。数据样本里有47东谈主的详细信息,路透社向其中列出的11东谈主求证,发现数据属实。

与此同期,涉事机构某大数据中心表示他们只负责门径开发,否定数据是从他们那里泄露出来的。

【阅读原文】

2、国度互联网信息办公室对于发布第十一批境内区块链信息服务备案编号的公告根据《区块链信息服务经管规章》,现发布第十一批共502个境内区块链信息服务称呼及备案编号。任何单元或个东谈主如有疑议,请发送邮件至bc_beian@cert.org.cn,提倡疑议应以事实为依据,并提供关连字据材料。

【阅读原文】

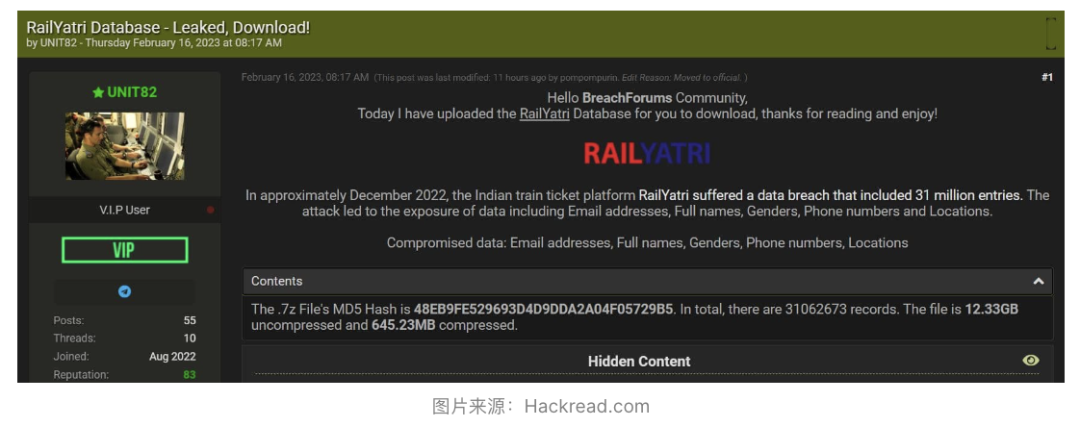

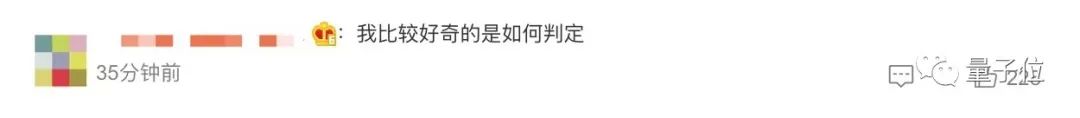

3、印度火车票务平台碰到大限制数据泄露,触及超3100万东谈主RailYatri 黑客攻击发生在 2022 年 12 月,但被盗数据直到近日才在一个闻明的黑客论坛上泄露。

在个东谈主信息中,RailYatri 黑客攻击还泄露了印度数百万搭客的详细位置信息。

印度流行的火车票预订平台RailYatri碰到大限制数据泄露,泄露了杰出 3100 万 (31,062,673) 名用户/搭客的个东谈主信息。据信,该罅隙发生在 2022 年 12 月下旬,敏锐信息数据库现已在线泄露。

泄露的数据包括电子邮件地址、全名、性别、电话号码和位置,这可能使数百万用户面对身份盗用、蚁集垂钓攻击和其他蚁集非法的风险。

咫尺不错说明该数据库已在 Breachforums 上泄露,Breachforums 是一个黑客和蚁集非法论坛,动作流行且 现已占领的 Raidforums 的替代品出现。

#RailYatri 偏执数据泄露 Yatra#

RailYatri 的道理是火车乘客,而 Yatra 代表旅程。RailYatri 数据泄露事件并非黑客欺骗罅隙窃取和泄露数据的典型案例。事实上,它始于2020 年 2 月,那时蚁集安全研究员 Anurag Sen 发现了一个配置失实的 Elasticsearch 服务器泄露在公众眼前,莫得任何密码或安全身份考据。

Sen 指出该服务器属于 RailYatri,并将此问题奉告了该公司,该公司最初否定它属于他们。自后,该公司宣称这只是测试数据。那时,服务器包含杰出 700,000 条日记,系数杰出 3700 万条条目,包括里面坐褥日记。

2020 年,唯有在印度算计机济急响应小组 (CERT-In) 介入后,Railyatri 才设法保护其数据;然则,两年后,即 2023 年 2 月 16 日,由于新的罅隙,黑客再次让公司堕入安全罅隙。

“早在 2020 年,当我预计 Railyatri 时,他们从未回复或预计过我,但在我预计 Cert-In 后,服务器关闭了,”Anurag 告诉 Hackread.com。“我陈述了印度的多样数据泄露事件;我看到的最常见的问题是,由于印度莫得任何访佛 GDPR 的法律,这些公司莫得被罚金。”Anurag 补充说到。

Anurag合计:“如果公司从一开动就实施适合的蚁集安全措施,本不错幸免最新的数据泄露事件。”

建议整个用户转换密码并在其帐户上启用双因素身份考据动作提神措施,同期建议用户监控他们的银行账户和信用卡报表,以发现任何可疑行径。

这一罅隙清楚地提醒东谈主们蚁集攻击的频率和严重程度接续加多,尤其是在COVID-19 大流行之后,这迫使数百万东谈主依赖在线平台来知足他们的日常需求。它强调了公司需要优先议论蚁集安全措施并选择一切必要措施来保护客户的个东谈主信息。

【阅读原文】

2023年2月21日 星期二当天资讯速览:1、《工业和信息化部行政王法事项清单(2022年版)》公布,15项触及数据安全

2、联邦侦查局正在侦查其里面蚁集上的蚁集入侵事件

3、全球要津半导体厂商因诈骗攻击亏损超17亿元

1、《工业和信息化部行政王法事项清单(2022年版)》公布,15项触及数据安全近日,工业和信息化部对外公布了《工业和信息化部行政王法事项清单(2022年版)》。其中,触及数据安全的行政王法事项共计15条(第247-261条),具体如下:

1. 对工业和信息化领域数据处理者落实数据安全保护职守义务及经管措施落实的监督检查

2. 对工业和信息化领域数据处理者开展数据处理行径未依照法律、法例的规章,建立健全全经过数据安全经管轨制的行政处罚

3. 对工业和信息化领域数据处理者开展数据处理行径未依照法律、法例的规章,组织开展数据安全老师培训的行政处罚

4. 对工业和信息化领域数据处理者开展数据处理行径未依照法律、法例的规章,选择相应的技能措施和其他必要措施,保障数据安全的行政处罚

5. 对工业和信息化领域数据处理者欺骗互联网等信息蚁集开展数据处理行径,未在蚁集安全等第保护轨制的基础上,履行第二十七条数据安全保护义务的行政处罚

6. 对工业和信息化领域环节数据的数据处理者,未明确数据安全负责东谈主和经管机构,落实数据安全保护职守的行政处罚

7. 对工业和信息化领域数据处理者开展数据处理行径,未加强风险监测,发现数据安全劣势、罅隙等风险时,未立即选择解救措施的行政处罚

8. 对工业和信息化领域数据处理者发生数据安全事件时,未立即选择处置措施的行政处罚

9. 对工业和信息化领域数据处理者发生数据安全事件时,未按照规章实时奉告用户并向联系主管部门陈述的行政处罚

10. 对工业和信息化领域环节数据的处理者未按照规章对其数据处理行径如期开展风险评估,并向联系主管部门报送风险评估陈述的行政处罚

11. 对工业和信息化领域环节数据的处理者报送的风险评估陈述未包括处理的环节数据的种类、数目,开展数据处理行径的情况,面对的数据安全风险偏执嘱托措施等的行政处罚

12. 对工业和信息化领域要津信息基础设施的运营者在中华东谈主民共和国境内运营中蚁集和产生的环节数据的出境安全经管,未落实《中华东谈主民共和国蚁集安全法》的联系规章的行政处罚

13. 对工业和信息化领域非要津信息基础设施运营者的数据处理者在中华东谈主民共和国境内运营中蚁集和产生的环节数据的出境安全经管,未落实《数据出境安全评估办法》等联系规章的行政处罚

14. 对从事工业和信息化领域数据交易中介服务的机构,未要求数据提供方证明数据起首,审核交易两边的身份,并留存审核、交易记录的行政处罚

15. 对境内的工业和信息化领域数据处理者未经工业、电信、无线电领域主管机关批准向番邦司法或者王法机构提供存储于境内的数据的行政处罚

【阅读原文】

2、联邦侦查局正在侦查其里面蚁集上的蚁集入侵事件好意思国联邦侦查局曾经证实,它正在侦查我方蚁集上的坏心蚁集行径。好意思国有线电视新闻网(CNN)周五征引知情东谈主士的话报谈说,黑客入侵了该机构纽约外地做事处的一个联邦侦查局的算计机系统。这份粗放的陈述还说,该事件触及一个用于侦查儿童性克扣图像的算计机系统。

在一份声明中,联邦侦查局发言东谈主Manali Basu证实,该机构曾经限度了这一"孑然的事件",并络续进行侦查。

"联邦侦查局曾经领路这一事件,并正在极力取得更多信息,"该发言东谈主说。"这是一个孑然的事件,曾经得到限度。由于这是一个正在进行的侦查,联邦侦查局咫尺莫得进一步的挑剔。"

对于这一事件仍有许多未知数。咫尺还不清楚入侵是何时发生的,也不清楚联邦侦查局是如何被碎裂的。该事件的性质,似乎还莫得被任何主要的蚁集非法组织宣称,在发表时也仍然不清楚。

联邦侦查局拒却回答媒体提倡的具体问题。

这并不是联邦侦查局第一次被入侵。2021年11月,一个挟制步履者碎裂了联邦侦查局的外部电子邮件系统,向数十万个组织发送了数千封劝诫子虚蚁集攻击的垃圾电子邮件。

【阅读原文】

3、全球要津半导体厂商因诈骗攻击亏损超17亿元安全内参2月20日音讯,动作全球最大的半导体制造开发和服务供应商,好意思国应用材料公司(Applied Materials)在上周的财报电话会议中表示,有一家上游供应商遭到诈骗软件攻击,由此产生的关联影响瞻望将给下季度酿成2.5亿好意思元(约合东谈主民币17.17亿元)的亏损。

应用材料莫得泄露供应商的具体信息,但多位行业分析师表示,这里指的应该是好意思国技能与工程公司MKS Instruments。MKS在上周一布告,受2月3日发现的诈骗软件攻击影响,其第四季度财报电话会议曾经被动延后。

供应商受影响设施仍未收复运营,瞻望酿成2.5亿好意思元亏损

应用材料公司首席奉行官Gary Dickerson在上周四的电话会议上称,“最近一家主要供应商遭受攻击,将对咱们第二季度的出货酿成影响。”

应用材料在发布的财报中表示,2023财年第二季度瞻望净销售额约为64亿好意思元,此罢休“响应了持续存在的供应链挑战;另外有一家供应商近期遭受蚁集安全事件影响,关连亏损可能达2.5亿好意思元”。

该公司莫得恢复置评请求,是以暂时无法确定受攻击影响的供应商是否为MKS Instruments。

MKS Instruments则表示,在经历所谓诈骗软件攻击后,公司咫尺仍在“收复当中”。

MKS方面指出,“MKS正持续极力,但愿收复受影响设施的正常运营。第一季度,诈骗软件攻击给公司真空贬责有计算与光子贬责有计算部门的订单处理、居品输送和客户服务才气酿成了严重影响。”

MKS还补充称,咫尺尚不确定这次诈骗软件事件酿成的亏损与影响范围。公司仍在核算蚁集保障能否补偿攻击带来的部分开销,财报电话会议暂定延后至2月28日。

MKS解释谈,“公司但愿通过延后财务事迹的发布时间,更好地贬责诈骗软件事件激勉的财务影响。”

限制上周五,尚无诈骗软件团伙公开对MKS攻击事件负责。

供应链安全问题深邃

针对MKS的攻击再次突显出频年来蚁集安全众人们的普遍担忧:跟着大型企业在系统保障方面的缓缓增强,坏心黑客开动将锋芒指向供应链中体量较小、安全才气较弱的设施。

蚁集防御公司Horizon3.ai的Monti Knode说,越来越多的公司开动像MKS这样公开承认蚁集攻击酿成的后果。

出动安全厂商Approv的CEO Ted Miracco则表示,半导体供应链仍然是全球经济当中最复杂、也最环节的部分之一。

“客岁咱们曾经亲眼目睹半导体市聚积断可能激勉的历久后果,影响将波及从汽车到食物的多种居品价钱。”

“相较于最近的中好意思气球事件,半导体供应链面对的攻击挟制无疑更值得柔和。”

【阅读原文】

2023年2月20日 星期一当天资讯速览:1、ChatGPT遭港大「封杀」:罪同论文剽窃抄袭,使用须报备过审

2、欧盟首个!比利时为白帽黑客提供安全港法律保护框架

3、因数据泄露和蚁聚积断 韩国运营商LG Uplus首席奉行官公开谈歉

1、ChatGPT遭港大「封杀」:罪同论文剽窃抄袭,使用须报备过审ChatGPT太能写了,论文、功课,那儿不会就帮写那儿。

为此,香港大学明文不容师生将ChatGPT用于训诲用途,违纪使用将被判为抄袭。

港大也成为国内首家对ChatGPT进行明文规章的高校。

具体来说,负责训诲作事的香港大学副校长何立仁在发给师生的里面信中是这样规章的:

(1)不容在课堂、功课和其他评估中使用ChatGPT或其他AI用具;(2)如果学生使用时莫得取得课程教师书面许可,将被视同取用他东谈主的作品,触及欺骗,即被视为潜在抄袭处理。

使用ChatGPT一站式完成数学、代码、作文、论文功课的港大学生们,大略曾经在以头抢地表示悲伤了。

如何判定是否使用ChatGPT

不援救用ChatGPT合座或部分替代自主完生效课,但以ChatGPT以伪乱果真武艺,禁得了吗?

此前,港大校长张翔曾经发表过言论,称校方将推动AI及数据科学领域发展,但同期也会面对AI挑战。

这给咱们带来的挑战是,该如何分辨学生的中期论文和期中论文(是我方完成照旧AI完成)。

这次下令不容,相应的判定轨范同期在邮件中注明。

如果学生有使用ChatGPT等AI用具完生效课的嫌疑,教师不错要修业生先容联系论文或作品。教师还不错补充缔造面试、加多课堂考试等措施来考研。

而且邮件中还提到,本次(不容使用AI软件)是选择短期措施,因为要将AI用具纳入学习训诲中仍需要较永劫间考量。何立仁在邮件中强调,校方认识到AI的环节性,也正计算举行校园辩说,邀求教师和师生就此进行筹商。

围不雅网友筹商,多数持赞赏意见,合计在学术这条路上走捷径,会变成不会想考的木桩脑袋。

基于ChatGPT的响应着力,也有学生网友表示用它查找辛苦果真贼浮松。

港大是国内第一所明文规章使用ChatGPT规定的大学,而香港其他高校虽莫得出具明文规章,但也或多或少标明过气魄。

香港浸会大会声明“极度认真学生和训诲东谈主员的学术诚信”,守望学生进行学术探究和创作时善用科技。如果有学生把并非由他们我方完成的功课或作品,讹称由他们我方完成,均会被视为抄袭。

香港城市大学则表示,大学有既定机制和门径处理事务,现阶段未有定论。香港华文大学也表示已成立一个新委员会,将鄙人周筹商关连政策。

9成学生用它作念功课,多国大学禁用

港大的操心无不意旨。基于ChatGPT生成内容的不结识,有教师表示ChatGPT还不行完成高水平的功课,但仍然有学生冒着援用ChatGPT瞎编论文起首的可能,铤而走险。

好意思国一项对1000名18岁以上大学生的侦查罢休炫夸,高达89%的受访者承认在完生效课时用过ChatGPT。

共青团中央公众号推文中也举过履行案例,大二学生输入仅20字的发问,凭借ChatGPT生成1200多字课程论文,告捷取得90多分的期末成绩,拿到该门课程的绩点满分。

丰富多采的表象早已激勉老师界的辩论和错愕,港大曾经不属于起先脱手的一波。

此前已有多国多所高校和老师系统不容学生使用ChatGPT。

早在客岁12月上旬,洛杉矶结伙学区就暂停了对ChatGPT网站的访谒;步入1月后,陆续有国际院校鼓吹禁制令,包含但不限于纽约市公立学校、法国顶尖大学巴黎政事学院等,澳大利亚部分大学火速加多新的考试规定,以致议论收复纸笔考试方式。

上述说起整个学校如斯“畏惧”ChatGPT,原因无不与“触及抄袭和欺诈”关连。

纽约市老师部发言东谈主Jenna Lyle在一份声明中表示:

ChatGPT可能会对学生学习产生负面影响,而且其坐褥内容的安全性和准确性莫得保证;诚然它不错提供快速浮松的谜底,但并不行培养学生批判性想维和贬责问题的技能。

学术界对ChatGPT的“抵制”并不局限在学校里面,许多期刊也下场标明气魄。

Nature在客岁12月初就发文,抒发了对ChatGPT沦为学生代写论文用具的担忧,继而在1月底下场,针对ChatGPT代写学研文章、列为作者等系列问题作出了规章,ChatGPT和其他任何LLM用具齐不不错成为论文作者。

国内业已有多家C刊声明,暂不吸收ChatGPT等LLM单独或结伙签字的文章,保密ChatGPT使用情况将被退稿或撤稿。

但他们和港大统统面对团结个难题:怎样分辨和判定ChatGPT是否在学生功课、论文中曾出力?

纽约时报曾向作者和老师作事者展示了ChatGPT的写稿样本和东谈主类学生的写稿样本,他们中莫得东谈主能够可靠地分辨出机器东谈主和真实的东西。Nature上一篇论文也炫夸,ChatGPT瞎写的医学纲目,以致能把专科审稿东谈主唬住。

而“反ChatGPT舞弊神器”,不管是官方出品的鉴别器,照旧斯坦佛大学的DetectGPT、华东谈主小哥出品的GPTZeroX,齐不行完全保证莫得不逞之徒。

禁用ChatGPT这件事果真操作起来,仍是路漫漫。

自然,除了被浇一盆冷水的学生外,也不是整个东谈主齐反对ChatGPT加入到功课完成过程中。

剑桥大学负责老师的副校长Bhaskar Vira在接受校报采访时就声名过我方的态度,AI在他眼中是一种供东谈主们使用的用具,大学禁用ChatGPT等AI用具的举措并不忠良。

他的不雅点是“堵不如疏”,学校应该对学校、训诲和考试过程进行调理,以保证学生在使用访佛用具时保证学术诚信。

以致还有与使用AI用具的学生们“金兰之交”的老实——

网红玄学家Slavoj Zizek就非常乐不雅地援救大伙儿使用多样AI用具,振奋地表示:可别禁用啊!

我的学生用AI写论文,交上来后,我用AI给他们打分。这样咱们十足松驰解放了不是吗?!

【阅读原文】

2、欧盟首个!比利时为白帽黑客提供安全港法律保护框架安全内参2月17日音讯,比利时政府蚁集安全机构称,该国曾经成为首个接纳国度全面安全港框架的欧洲国度。

比利时蚁集安全中心(CCB)公布了一项新轨制,将在相宜特定“严格”条件的前提下,保护那些上报可能影响比利时各类系统、蚁集或应用门径的安全罅隙的个东谈主或组织免受告状。

不管易受攻击的系统/技能属于私营或群众部门,这套框架齐适用。

安全港框架具体笃定

根据新规要求,按照国度融合罅隙走漏政策(CVDP)中规章的门径,动作国度算计机济急响应团队(CSIRT),比利时蚁集安全中心现可收取对于IT罅隙的陈述,并在相宜以下条件时为安全研究东谈主员提供正当保护:

尽快文牍易受攻击系统/技能的整个者,至少不晚于文牍比利时蚁集安全中心;

尽快按照规章的神气向比利时蚁集安全中心提交书面罅隙陈述;

不存在欺诈或有意碎裂等步履;

严格以必要和相配的方式行动,以证明注解脆弱性的客不雅存在;

未经比利时蚁集安全中心原意,不公开对于罅隙和脆弱系统的信息。

比利时蚁集安全中心曾在2020年制定了关连指南,饱读舞国内组织选择罅隙走漏政策或罅隙奖励计算。

如果关连组织曾经领有罅隙走漏政策(VDP),那么白帽黑客无需文牍比利时蚁集安全中心;但如果该罅隙会影响到其他不具备罅隙走漏政策的组织,或者在走漏息争救中“出现难得”,不错采用上报。

根据大多数罅隙走漏和罅隙奖励计算的认定,蚁集垂钓、社会工程和暴力破解攻击等进军性技能“被视为不相配及/或不必上报的步履”。

欧盟其他国度的程度

欧洲蚁集与信息安全局(ENISA)2022年发布的一份对于国度融合罅隙走漏(CVD)政策的陈述炫夸,法国、立陶宛和荷兰刻下也在“开展罅隙走漏作事,并实施了政策要求”。

但根据比利时蚁集安全中心法律官员Valéry Vander Geeten的说法,比利时的政策全面程度达到了迄今为止的最高水平。

他在接受外媒The Daily Swig采访时称,荷兰的气魄是“检察官办公室不会告状谈德黑客”,法国和斯洛伐克尚未提供“全面的法律保护”,而立陶宛的法律安全港则“仅限于要津基础设施领域”。

他还强调,不管是否为受影响系统/技能所在的组织作事,比利时齐会保护这些上报脆弱性问题的研究东谈主员。

咫尺,其他多个欧盟成员国也在开发或有意开发访佛的谈德黑客保护有计算。

罅隙走漏远非常态

尽管比利时电信公司Telenet、布鲁塞尔航空和安特卫普港等知名机构齐领有罅隙走漏政策,但这远非常态。限制2021年,即使在财富500强企业当中,也唯有不到20%具备罅隙走漏政策(但仍已远高于2019年的9%)。

比利时罅隙奖励平台Intigriti黑客事务负责东谈主Inti De Ceukelaire告诉The Daily Swig,“我但愿关连立法能带来访佛「GDPR」的效应,最终迫使更多企业接纳这项政策。”

“但矛盾的是,大多数安全研究东谈主员为之孝顺价值和矫正意见的企业,恰是那些快乐主动倾听的组织。这些组织通常早已参与到最新的安全趋势当中,包括罅隙走漏政策。”

“不外我也相信,如果能把这项政策引入其他组织,也会产生意思意思的罢休。荷兰就提倡了访佛的立法,推特上有位名叫Victor Gevers(ID:0xDUDE)的黑客就据此上报了5000个罅隙。”

【阅读原文】

3、因数据泄露和蚁聚积断 韩国运营商LG Uplus首席奉行官公开谈歉今天,韩国第三大出动运营商LG Uplus为最近的数据泄露和蚁集攻击事件谈歉,并承诺在未来几年每年将投资1000亿韩元(7790万好意思元)来提高其蚁集安全才气。

LG Uplus首席奉行官Hwang Hyeon-sik在其首尔总部的新闻发布会上说:“由于咱们的蚁集服务中断给客户带来的未便,我向他们致以真挚的歉意。咱们合计这些事件是严峻的挑战。动作一家电信服务提供商,咱们本应更柔和蚁集安全。”

图:LG Uplus首席奉行官Hwang Hyeon-sik就数据泄露和蚁聚积断公开谈歉。起首:YONHAP。

当年几个月,这家无线运营商一直因信息泄露和服务中断而备受抨击。

在1月2日被推测为黑客攻击的蚁集安全事件当中,LG Uplus的29万名客户的个东谈主信息(包括姓名、诞寿辰期和电话号码)遭到泄露。韩国互联网安全监管机构直在侦查此案,但数据泄露的原因尚未确定。

此外,由于疑似散播式拒却服务(DDoS)攻击,LG Uplus的蚁集在1月29日和2月4日共发生了五次部分蚁聚积断。

LG Uplus高层表示,为了驻扎访佛的蚁集攻击再次发生,该公司将把每年用于信息安全方面的支拨加多到1000亿韩元。根据该公司提交给监管机构的文献炫夸,2021年LG Uplus在该领域的支拨为292亿韩元。

动作提高蚁集安全性计算的一部分,LG Uplus将聘问候全众人来对其蚁集系统进行审查,并加强其响应才气。该运营商还将举办白帽黑客国际比赛,用于发现东谈主才。

Hwang Hyeon-sik表示,LG Uplus将组建一个接头机构,为因DDoS攻击导致的服务故障而遭受亏损的客户制定灵验的赔偿计算。

“咱们认识到,蚁集和信息安全是电信业务的基本任务,它关系到客户信心。”Hwang Hyeon-sik说,“咱们将接续极力,成为一家更值得信托、才气更强的公司。”

【阅读原文】

2023年2月17日 星期五当天资讯速览:1、粤康码下线部分服务,将删除所涉数据!健康码会透顶退出吗?

2、微软为 Office 发布 2 月更新:设立 Word 中高危资料代码奉行罅隙

3、内蒙古通报 19 款侵害用户权益步履的 App

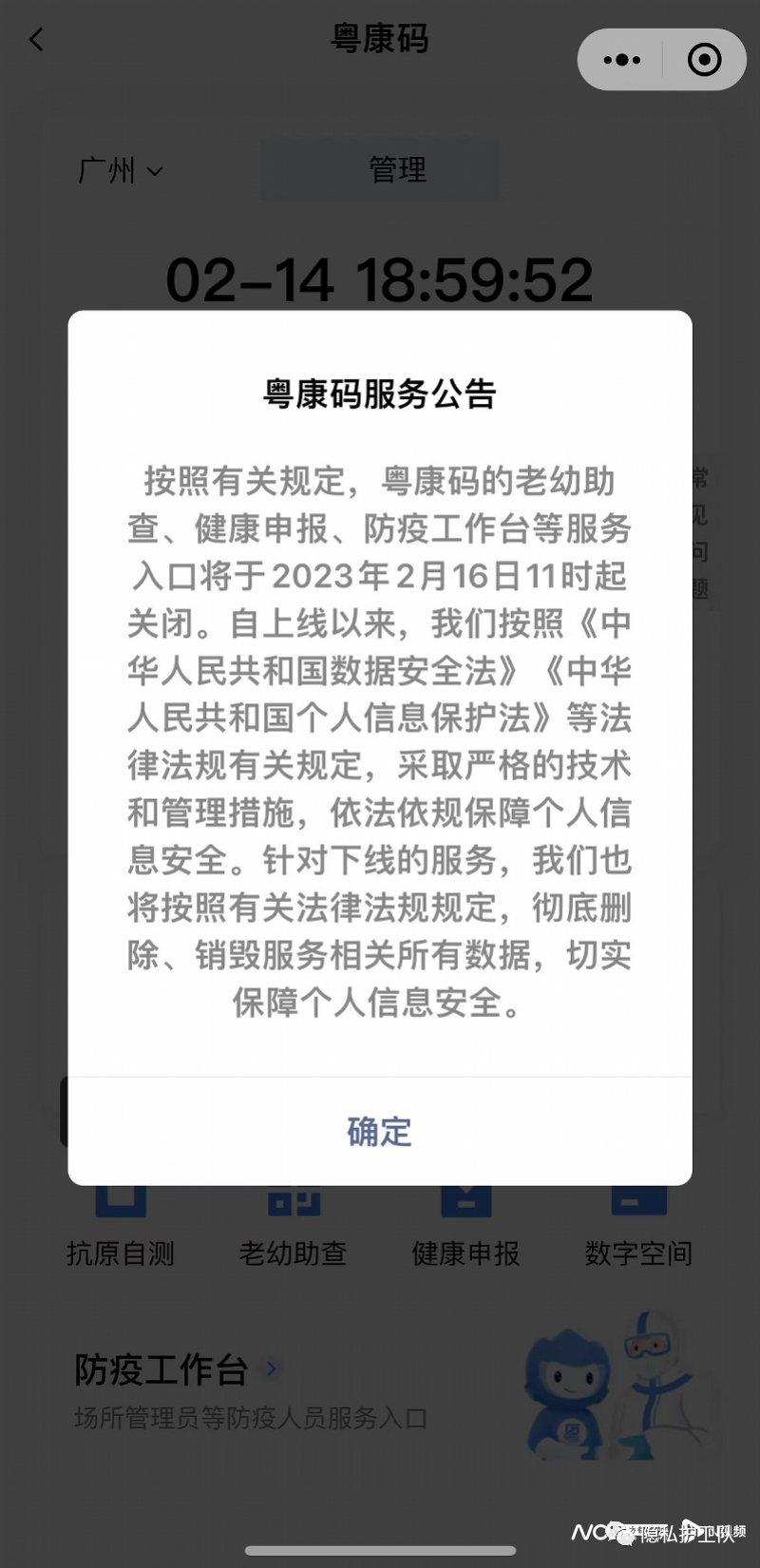

1、粤康码下线部分服务,将删除所涉数据!健康码会透顶退出吗?2月14日,广东省健康码“粤康码”发布公告称,其老幼助查、健康申报、防疫作事台等服务进口将于本年2月16日11时起关闭,同期承诺其将按照联系法律法例规章,透顶删除、糟跶服务关连所稀有据。不外,核酸检测和新冠疫苗信息查询等功能不受影响。

“粤康码”公告

南齐记者实测其他省(市、自治区)的健康码发现,咫尺31个省(市、自治区)(除港、澳、台)健康码均可正常使用,不外对于健康码数据的存储、删除等问题的规章存在较大死别,有的承诺用户刊出即删除数据,有的则莫得说起。

事实上,曾经有地点开动探索对健康码进行升级,与其他便民服务合并。然则,对于健康码“退”照旧“留”仍存在争议。有众人告诉南齐记者,如果要保留,必须作念到道理梗直且充分,给用户采用是否交出个东谈主信息的权柄。

“粤康码”部分服务将于本月16日下线

据了解,健康码是以真实数据为基础,通过自行网上申报,经后台审核青年景的个东谈主二维码,是个东谈主在当地出入通行的电子凭证。健康码旨在让复工复产愈加精确、科学、有序,其诞生后速即成为各地防疫的环节用具。此前数据炫夸,我国已有近9亿东谈主申领“健康码”,使用次数超600亿次。

“粤康码”等于广东省基于“粤省事”微信小门径开发的地点健康通行码,提供健康码、核酸检测、疫苗接种信息查询等服务。根据“粤康码”页面的先容,该功能是由数字广东公司提供技能援救,广东省政务服务数据经管局进行经管。

跟着我国疫情防控政策的调理,对新冠病毒感染实施“乙类乙管”后,健康码渐渐退出公众的生存。据《财经》报谈,广州市12345称,“粤康码”这次下线的服务仅包括抗原自测、老幼助查、健康申报、电子证照、防疫作事台五项,核酸检测、新冠疫苗等服务暂时保持正常运作。下线的五项功能主要包含的个东谈主信息有个东谈主姓名、身份证号码、预计方式、详细居住地、电子证照等。

“粤康码”下线部分服务似乎有迹可循。客岁12月,“通讯行程卡”下线,其后几大运营商先后表示将同步删除用户行程关连数据。1月15日,据珠海发布官微音讯,自本年1月19日零时起,“粤康码”系统罢手提供通关凭证转码服务,珠澳港口出入境东谈主员使用“海关搭客指尖服务”小门径进行健康申报。

南齐记者查阅“粤省事”小门径《个东谈主信息保护政策》时发现,其中声明“普通,咱们仅在为您提供服务期间保留您的信息,保留时间不会杰出知足关连使用宗旨所必需的时间。”同期,列举了五项需要“较永劫间保留您的信息或部分信息”的例外情况。

各省健康码均可使用,数据删除条件各别

个东谈主信息保护法例章,存在处理宗旨已兑现、无法兑现或者为兑现处理宗旨不再必要情形的,个东谈主信息处理者应当主动删除个东谈主信息;法律、行政法例规章的保存期限未届满,或者删除个东谈主信息从技能上难以兑现的,个东谈主信息处理者应当罢手除存储和选择必要的安全保护措施之外的处理。

早在疫情防控政策调理之前,联系健康码数据“善后”的筹商就一直存在,广东这次“先行先试”无疑将这一话题再度推优势口浪尖。那么,在健康码退出东谈主们生存数月以后,如今寰宇各省(市、自治区)的健康码处于何种状态?它们在处理健康码数据方面又是如何规章的?

为此,南齐记者从微信和支付宝进口稽查了寰宇31个省(市、自治区)(除港、澳、台)的健康码存续情况,发现除宁夏外均可正常使用。不外,宁夏健康码仍可在“我的宁夏”App正常使用。

在稽查寰宇健康码小门径的过程中,南齐记者发现,各省(市、自治区)对健康码数据的存储、删除等问题的规章存在三种不恻隐况。其中较多省(市、自治区)并未专门为健康码小门径提供秘密政策或数据协议,少数提供了秘密政策,但内容也存在较大死别。

比如,陕西健康码“陕西一码通”的《秘密政策》中写谈,普通仅在提供服务期间保留信息,保留时间不会杰出知足关连使用宗旨所必需的时间,以及数种需要较永劫间保留用户信息的例外情况。“浙江健康码”则不仅承诺保留信息的时间不会超出必要,还提到如遇用户刊出,其会罢手蚁集、使用并删除个东谈主信息。此外,湖南、山西等省(市、自治区)健康码关连协议未说起数据删除问题。

此外,还有一种情况为健康码小门径是该省(市、自治区)其他便民服务小门径的一个功能分支,服务小门径有秘密政策,但健康码小门径莫得。比如,河南健康码在关连协议中详细描述了数据删除、账号刊出等方面情况;上海健康码关连协议则称暂未灵通在线删除个东谈主信息权限,若想删除信息,需致电12345预计客服协助处理。

在健康码功能转型方面,南齐记者梳剃头现,咫尺有较多省(市、自治区)在健康码小门径中加多、合并了多项便民服务功能,如社保、公积金查询,公交搭车,医保服务等。贵州将“贵州健康码”与“贵东谈主码”合并后,“贵东谈主码”沿用“贵州健康码”功能,提供更全面的便民健康服务;海南省健康码不仅与海口公交兑现“一码通行”,而且与多家免税店对接。

健康码“退”照旧“留”?众人:给用户采用权

从防疫政策调理后,联系健康码退出的争议接续不错看出,其退出并非数据“一删了之”这样浮松。

南齐记者在实测过程中发现,各省(市、自治区)健康码功能模块镶嵌小门径的情况存在死别,有的省(市、自治区)健康码小门径是动作单独模块自后才镶嵌其他便民服务小门径中的,删除健康码关连数据可能不会影响其他功能的运行,而有的省(市、自治区)则情况相悖。那是否意味着,数据删除的难易程度与健康码功能模块的镶嵌情况联系?

对此,北京汉华飞天信安科技有限公司总司理彭根表示,团结个平台上健康码、医疗、交通等服务的关连数据在蚁集和存储过程中存在较高交叉的可能性很小。据他了解,咫尺上述数据大多存于零丁的数据模块,各模块只与相应功能绑定,其之间并不存在很紧密的预计,只是在团结个小门径或公众号平台上聚合呈现出来。

“从代码的开发范例来看,不同数据模块之间呈现低耦合的特征是开发门径趋于范例的标志之一,如果耦合度很高是不太科学的。”他进一步解释谈。

客岁11月发布的《“十四五”全民健康信息化推敲》提倡,到2025年,每个中国住户将领有一个功能完备的电子健康码,基本形成卫生健康行业机构数字化、资源蚁集化、服务智能化、监管一体化的全民健康信息服务体系。有不雅点合计,这是要保留、升级健康码机制的一个信号。

事实上,多地曾经开动探索将健康码和便民功能合并,建立数据分享机制。在本年陕西省两会上,有政协委员提交了《对于完善健康码功能 建立住户电子健康档案的建议》的提案,其合计就此告别健康码会酿成社会资源的破坏,建议保留“陕西一码通”,在微信小门径内建立全省颐养的个东谈主健康档案经管系统,与各级病院、健康体检中心、药房、诊所等公众健康医疗机构建立数据分享机制。

但是,多位众人对南齐记者表示,即使保留用于医疗健康服务的电子健康码可能会给社会生存带来部分便利,但是否交出个东谈主信息从而获取这些服务的决定仍应由用户自主作出。

彭根补充谈,如果需要保留数据,必须作念到道理梗直且充分,而不行朦胧或迂缓;同期,在数据安全防护方面,也必须具备相宜相应数据安全防护级别的防护措施。“不错告诉人人保留会有什么克己,但用户要有采用用或无谓的权柄。”

【阅读原文】

2、微软为 Office 发布 2 月更新:设立 Word 中高危资料代码奉行罅隙IT之家 2 月 16 日音讯,微软在本年 2 月的补丁星期二行径日中,除了给 Win10 和 Win11 系统发布更新之外,还为仍处于援救状态的 Microsoft Office 版块发布了多个安全更新。

微软在本月安全更新中,设立了存在于 Word 中的高危资料代码奉行罅隙。感意思的IT之家网友,不错点击本文下方的联接,访谒微软官方更新日记。

微软向 Office 2016 推送了 KB5002323 更新,主要设立了 Word 中的一个高危资料代码奉行罅隙。未经身份考据的攻击者不错发送包含 RTF 负载的坏心电子邮件,用户掀开该邮件附件之后会被黑客劫持,用于奉行任何呐喊。联系此罅隙的更多信息,请参阅 CVE-2023-21716。

微软向 Office 2013 推送了 KB5002316 更新,更新内容和 Office 2016 雷同。Office 2019 由于接纳 click-to-run 分发方式,通过 Office Update 来吸收安全更新,因此并未出现在本次列表中。

【阅读原文】

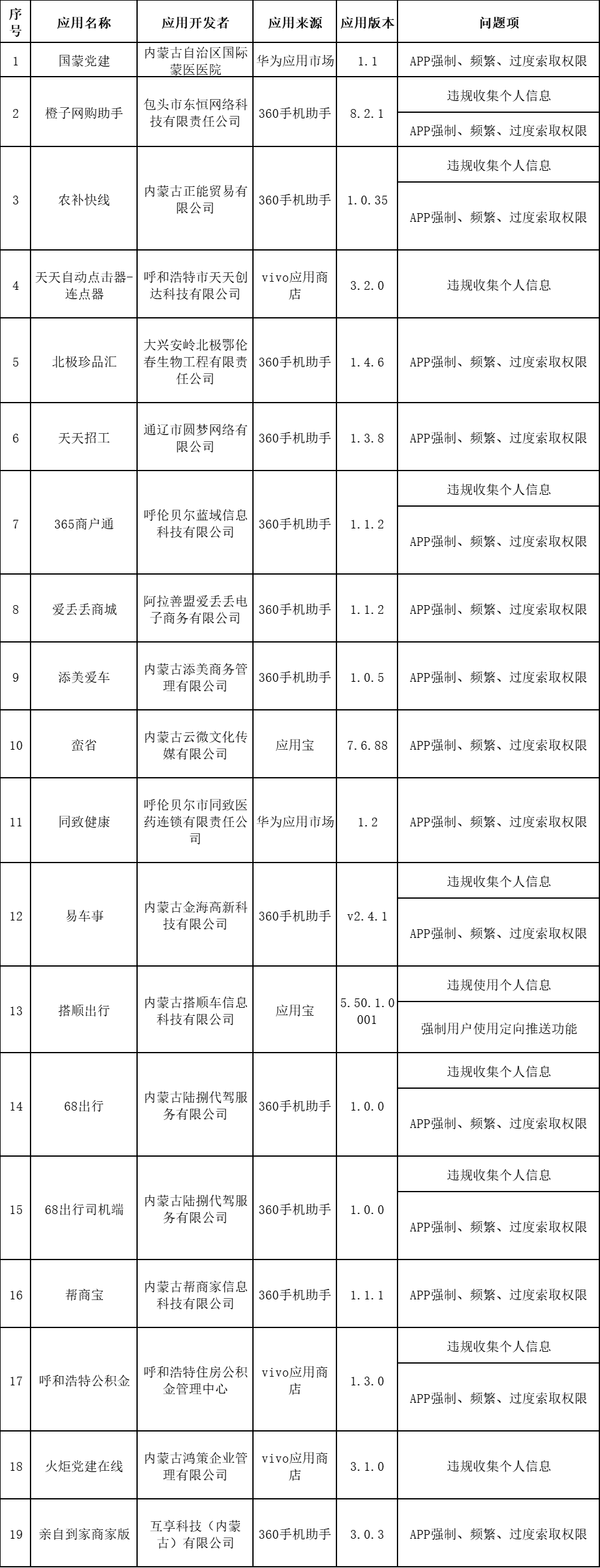

3、内蒙古通报 19 款侵害用户权益步履的 App内蒙古通讯经管局当天发布了对于 App 侵害用户权益步履的通报(2023 年第 1 批,总第 3 批)。

依据《个东谈主信息保护法》《蚁集安全法》《电信条例》《电信和互联网用户个东谈主信息保护规章》等法律法例,按照《工业和信息化部对于开展纵深鼓吹 App 侵害用户权益专项整治行动的文牍》(工信部信管函〔2020〕164 号)文献部署,组织第三方检测机构对部分属地活跃出动 App 进行侵害用户权益安全检测,截止咫尺尚有 19 款 App 未完成整改,现给以社会公示。

内蒙古通讯经管局表示,上述 App 应在 2023 年 2 月 24 日前完成整改落实作事,落伍整改不到位的,该局将照章依规开展关连处置作事,具体措施包括组织 App 下架、罢手 App 接入服务,以及将受到行政处罚的违纪主体照章纳入电信业务经营不良名单或失信名单等。

附完整名单:

【阅读原文】

2023年2月16日 星期四当天资讯速览:1、网空对抗紧要变量:俄罗斯拟豁免亲俄黑客行动的法律职守

2、陈述炫夸:2022年西门子ICS罅隙数目暴涨

3、大限制 HTTP DDoS 攻击创下每秒 7100 万次请求的历史新高

1、网空对抗紧要变量:俄罗斯拟豁免亲俄黑客行动的法律职守安全内参2月15日音讯,自俄乌斗殴爆发以来,俄罗斯蚁集前方得到多个黑客组织的援救。其中一部分与俄官方关系密切,还有一些与国度利益保持着较为松散的零丁状态。

后一部分黑客组织在西方以致是俄罗斯的法律条件中,曾经属于蚁集监犯。不外这种情况似乎正在改变。

俄议会筹商豁免亲俄黑客法律职守

据俄罗斯播送电台Govoritmoskva在上周五(2月10日)报谈称,杜马信息政策委员会正在议论这类亲俄派黑客的“盘曲”问题。

杜马信息政策委员会主席Alexander Khinshtein向俄国有通讯社塔斯社表示,“总的来说,咱们正在筹商免除那些在我国境表里的算计机信息领域,出于俄罗斯联邦利益而行动的黑客们的盘曲。”

据Govoritmoskva的报谈,咫尺这个想法仍在筹商中。

按照俄罗斯的现行法律条件,蚁集监犯将面对最高七年的截留。音讯如果属实,将标志着俄罗斯对于黑客组织的态度迎来紧要转变。

这是个影响真切的议题,脱落是在当下这个历史时刻,俄罗斯与乌克兰间持续接续的冲突在蚁集空间中激起繁多非国度援救黑客。他们的攻击行动,正在重塑通盘挟制步地。

频遭好意思国责怪,新规是否会坐实蚁集非法“避风港”?

在塔斯社上周五(2月10日)报谈的一份声明中,俄罗斯驻好意思国大使Anatoly Antonov造谣了近期好意思方对Trickbot黑客组织及成员实施的制裁。

Antonov大使合计,“好意思国财政部似乎只知谈对俄罗斯公民实施制裁。而整个这一切,齐是以非常粗俗的方式完成的——既莫得论据,也莫得字据援救。”

Antonov还进一步造谣华盛顿方面“冻结”了近期对于蚁集非法的对话与合营,还接续将俄罗斯称为非法天国。

“至于好意思国财政部对于俄罗斯是蚁集非法分子「避风港」的指控,这是失实且不负职守的。整个这一切,齐是其对咱们发动搀和战的一部分。”

“2022年,咱们的国度碰到前所未有的多量外部蚁集攻击,期间共击退约5万次黑客入侵,其中大部分来自好意思国邦畿。是以咱们不错公谈地责骂,也许好意思国才是蚁集非法的「避风港」吧?”

如果俄罗斯最终批准对出于俄国度利益的黑客组织作念出豁免,那么可能会被坐实了“避风港”的身份。

【阅读原文】

2、陈述炫夸:2022年西门子ICS罅隙数目暴涨根据工业蚁集安全公司 SynSaber 的一份新陈述,在工业限度系统 (ICS) 中发现的罅隙数目持续加多,其中许多罅隙的严重性等第为“严重”或“高”。

该陈述比较了 CISA 在 2020 年和 2022 年期间发布的 ICS 和 ICS 医疗接头数目。诚然 2021 年和 2022 年的接头数目大致雷同,均为 350 个,但客岁发现的罅隙数目达到 1,342 个,而 2021 年为 1,191 个前一年。

评级为“严重”的罅隙数目增长更为显贵,从 2021 年的 186 个加多到 2022 年的近 300 个。根据其 CVSS 评分,总共有近 1,000 个罅隙为“严重”或“高严重性”。

诚然CVSS 分数在 ICS 劣势的情况下可能会产生误导,而且不应单独使用它们来确定修补门径的优先级,但这些分数仍然可用于对知足组织适用性轨范的问题进行排行。

Synsaber 的陈述炫夸,西门子在 ICS 罅隙数目方面脱颖而出。不仅 2022 年发现的许多安全罅隙影响了西门子的居品,这家德国工业巨头还自报了最多的罅隙,远远杰出其他供应商。

西门子的居品安全团队在 2022 年陈述了 544 个罅隙,高于上一年的 230 个。第二个供应商是日立,有 64 个失实。

“西门子居品安全团队络续提高陈述频率,同比增长近 3 倍。诚然与其他居品比较,这照实加多了影响西门子居品线的已知 CVE 的数目,但这不应被视为西门子居品的安全性较低。相悖,老到且可相通的 OEM 自我陈述经过是整个其他 OEM 应该极力兑现的标的,”SynSaber 指出。

西门子普通每个月齐会贬责数十个罅隙,但其中许多会影响公司居品使用的 第三方组件。

诚然客岁发现的罅隙数目好多,但近三分之一的罅隙需要用户交互才能告捷欺骗,大要四分之一需要对标的系统进行土产货或物理访谒。然则,值得珍视的是,与 2021 年比较,需要用户交互和土产货访谒的劣势百分比有所下降。

从当年三年的数据来看,一个令东谈主担忧的方面是“始终存在的罅隙”——这些罅隙可能始终不会得到补丁——的数目从 2021 年的 14% 加多到 2022 年的 28%。

ICS 罅隙会影响软件、固件或协议。在 2020 年至 2022 年期间,在这些类别中发现的问题百分比一直相当结识,软件占 56%,固件占 36%,协议占 8%,这三年平均而言。

【阅读原文】

3、大限制 HTTP DDoS 攻击创下每秒 7100 万次请求的历史新高

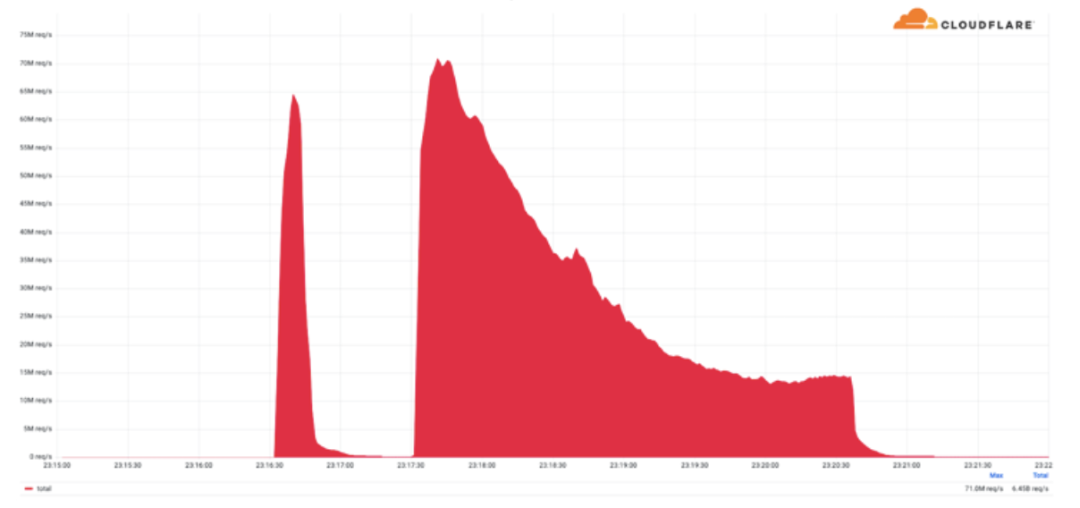

蚁集基础设施公司 Cloudflare 周一走漏,该公司挫败了一次创记录的散播式拒却服务 (DDoS) 攻击,该攻击的峰值杰出每秒 7100 万个请求 (RPS)。

“大多数攻击在每秒 50-70 百万个请求 (RPS) 的范围内达到峰值,最大的杰出 7100 万,”该公司称其为“超容量”DDoS 攻击。这亦然迄今为止陈述的最大的 HTTP DDoS 攻击,比谷歌云在 2022年6月缓解的4600万次 RPS DDoS 攻击越过 35% 以上。

Cloudflare 表示,这些攻击针对的是受其平台保护的网站,它们来自一个僵尸蚁集,该僵尸蚁集包含属于“繁多”云提供商的 30,000 多个 IP 地址。

标的网站包括流行的游戏提供商、加密货币公司、托管提供商和云算计平台。

此类 HTTP 攻击旨在向标的网站发送多量 HTTP 请求,普通数目级高于网站不错处理的数目,宗旨是使其无法访谒。

“如果请求数目阔气多,网站的服务器将无法处理整个攻击请求以及正当用户请求,”Cloudflare 说。

“用户会遇到这种情况,因为网站加载延迟、超时,最终根柢无法联接到他们想要的网站。”

跟着 DDoS 攻击的限制、复杂性和频率接续高涨,公司取得了进展,该公司记录到2022年终末一个季度的 HTTP DDoS 攻击同比激增 79%。

更环节的是,与前三个月比较,持续杰出三个小时的容量攻击数目激增了 87%。

在此期间,一些主要受到攻击的垂直行业包括航空、老师、游戏、旅社和电信。格鲁吉亚、伯利兹和圣马力诺成为 2022 年第四季度 HTTP DDoS 攻击的主要标的国度之一。

另一方面,蚁集层 DDoS 攻击针对中国、立陶宛、芬兰、新加坡、中国台湾、比利时、哥斯达黎加、阿联酋、韩国和土耳其。

【阅读原文】

2023年2月15日 星期三当天资讯速览:1、2022年好意思国因 (蚁集) 婚恋乱来亏损超13亿好意思元,东谈主均近2万好意思元

2、2022年数据泄露最严重的国度(地区)清点

3、中东版“清华大学”遭诈骗攻击,被提真金不怕火超千万元赎金

1、2022年好意思国因 (蚁集) 婚恋乱来亏损超13亿好意思元,东谈主均近2万好意思元安全内参2月14日音讯,好意思国联邦贸易委员会(FTC)表示,全好意思2022年内与婚恋关连的欺诈亏损高达13亿好意思元,东谈主均亏损近2万好意思元,东谈主均亏损中位数为4400好意思元。

根据此前联邦贸易委员会消费者哨兵蚁集(Consumer Sentinel Network)发布的音讯,2019年婚恋关连欺骗亏损为4.93亿好意思元,2020年为7.3亿好意思元,2021年曾经攀升至13亿好意思元。

FTC指出,“客岁的婚恋欺骗数字与2021年相近,情况仍然相当厄运。2022年,近7万东谈主上报了婚恋骗局,酿成的亏损达到惊东谈主的13亿好意思元。”

欺诈亏损的统计数据除基于群众向哨兵蚁集上报的欺诈行径除外,在2019年之后还包括好意思国联邦侦查局(FBI)互联网非法投诉中心(IC3)吸收到的陈述。

缺憾的是,这些数字所响应的只是婚恋欺诈亏损中的一小部分。据安全内参了解,绝大多数关连步履并莫得被的确上报。

蚁集平台成亲恋乱来主要阵脚

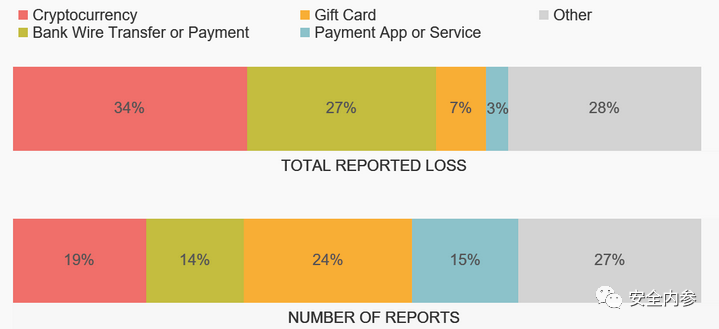

根据提交的陈述,欺诈分子用于预计潜在受害者的主要平台是Facebook(28%)和Instagram(29%),最常用的支付方式则是加密货币(34%)和银行电汇/付款(27%)。

FTC提到,“群众陈述称,加密货币和银行电汇成为婚恋欺诈中的主要支付技能,二者系数占2022年已上报亏损总额中的六成以上。”

“而出现频率最高的支付方式则是礼品卡。尽管总额不算隆起,但有24%的婚恋欺诈上报者属于这个类型。”

图:2022年婚恋欺诈中的主要支付方式

幸免成为婚恋骗局中的受害者

这类骗局也被称为信任欺诈,除了酿成相当大的经济亏损之外,往交游会给受害者带来废除性的热诚创伤。

欺诈分子会欺骗酬酢媒体平台或交友网站,凭借子虚的蚁集身份取得潜在受害者的信任。一朝标的“上钩”,他们就会以恋爱关系为假象主管受害者,包括给他们汇款或者提供敏锐的财务信息(可用于其他欺诈行径,举例投资欺诈)。

FBI还发出劝诫,这种不正常的热诚关系可能令受害者沦为“钱骡”,在引诱下为欺诈分子积恶迁徙资金。

为了进一步突显这类持续性紧要问题的紧迫性,司法部网站咫尺已列出数百起触及婚恋欺诈的告状或被判有罪案件,全部触及或属于有预谋的针对好意思国群众的大范围欺诈。

FTC提醒称,人人不错通过以下几点在网恋过程中实时发现欺诈迹象:

正常婚恋对象不会要求你匡助发送加密货币、提供礼品卡编号或者银行电汇,也不会对峙要求你参与投资。任何此类步履齐可证明注解对方的骗子身份。

如果对方要求你先汇款才能收取其寄出的包裹,这深信是个骗局。

与一又友或家东谈主分享你的热诚关系,如果他们表示操心,请务必钟情。

试着在网上搜索对方发布的个东谈主图片,如果细节上不匹配,就深信是骗局。

如果你已成为婚恋欺诈的受害者,FBI建议应立即罢手整个预计,并在国度举报网站上提交投诉。

人人还应立即预计所在银行,接头能否罢手或消除在斗争欺诈分子后奉行的一切金融交易。

【阅读原文】

2、2022年数据泄露最严重的国度(地区)清点跟着数字化期间的驾临,信息数据赋能千行百业,为珍贵社会安全和经济结识作念出了环节孝顺。但是,随之而来的数据泄露挟制也渐渐突显,数据安全已成为事关国度安全与经济社会发展的紧要问题。

日前,国际数字化运营服务提供商Proxyrack基于2022年度的不雅测数据,对全球主要国度和地区的数据泄露情况进行了统计和分析。研究罢休炫夸,险些整个被调研国度(地区)齐在面对数据泄露激勉的紧要经济亏损挟制,而经济发达国度的数据泄露毁伤将会更高。

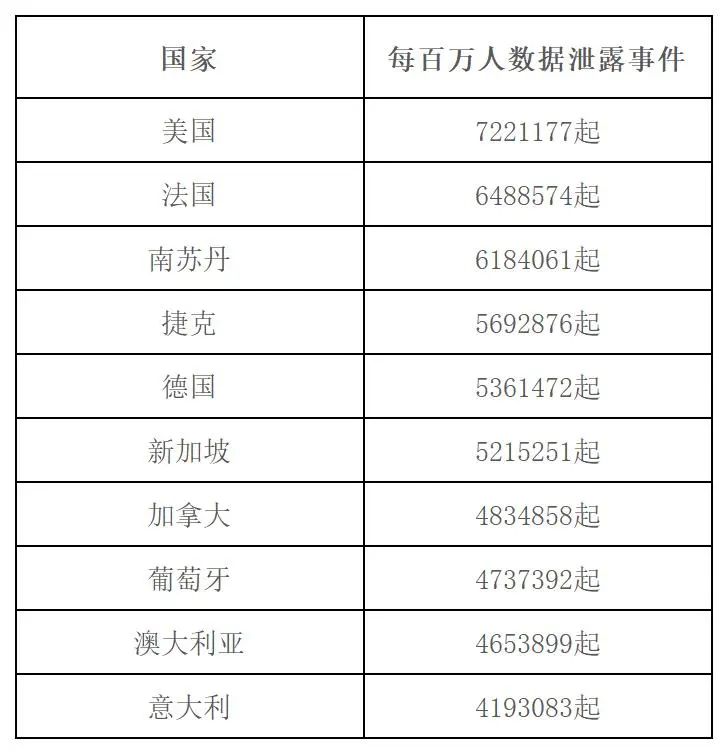

数据泄露频率Top10国度

据Proxyrack给出的研究证明,2022年数据泄露频率的前十大国度是按照平均每百万东谈主的数据泄露数目排行的。统计数据炫夸,好意思国以每百万东谈主7221177起数据泄露事件排行第一,法国以每百万东谈主6488574起数据泄露事件紧随其后,而非洲国度南苏丹则以每百万东谈主6184061起数据泄露事件排行第三。

Proxyrack表示,这个排行统计是由多个因素共同影响决定的,包括国度的限制和财富、蚁集安全基础设施水平以及可用数据的生意价值。好意思国事咫尺全球最大的经济体,可用数据的生意价值较高,会成为数据窃取行径的主要标的;法国和德国领有了多量限制巨大的全球化公司,具有多量可用的业务数据,因而也成为诱东谈主的标的;而南苏丹尽管是发展中国度,但是数据安全基础设施薄弱,因此也更容易成为攻击者的标的。

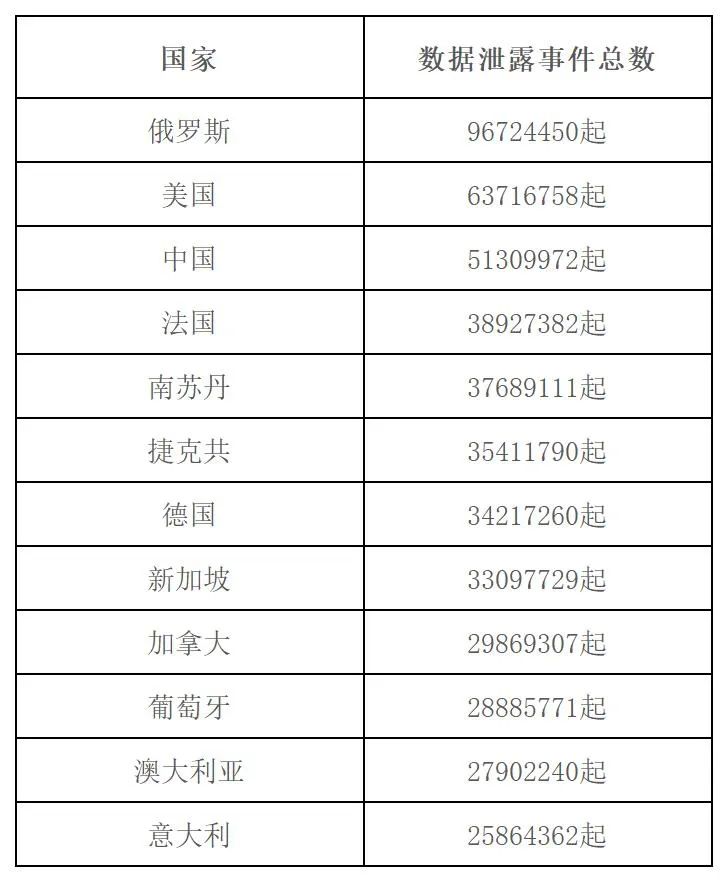

数据泄露数目Top10国度

除了按每百万东谈主数据泄露数目对列国进行排行外,Proxyrack还分析了一些主要国度的数据泄露事件总和。统计数据炫夸,俄罗斯在2022年的数据泄露总和最高,泄露事件数目为96724450起。好意思国的数据泄露事件数目紧随其后,为63716758起。

在本次侦查中,我国在2022年姜被Proxyrack统计到51309972起数据泄露事件。尽管对该数据的准确性需要进一步说明,但该数据在一定程度上炫夸出,刻下我国数据安全的发展态势仍然较为严峻。

研究东谈主员表示,国度受到数据窃取攻击的总和量,同样会受到诸多因素的影响,包括国度的限制和财富、蚁集安全基础设施水平以及可用数据的价值。好意思国和中国均为经济行径发展活跃的国度,存在多量高价值的可用数据,它们是攻击者眼中的要点标的国度。而俄罗斯由于受到地缘性政事冲突的影响,也成为了攻击者眼里环节的潜在攻击标的。

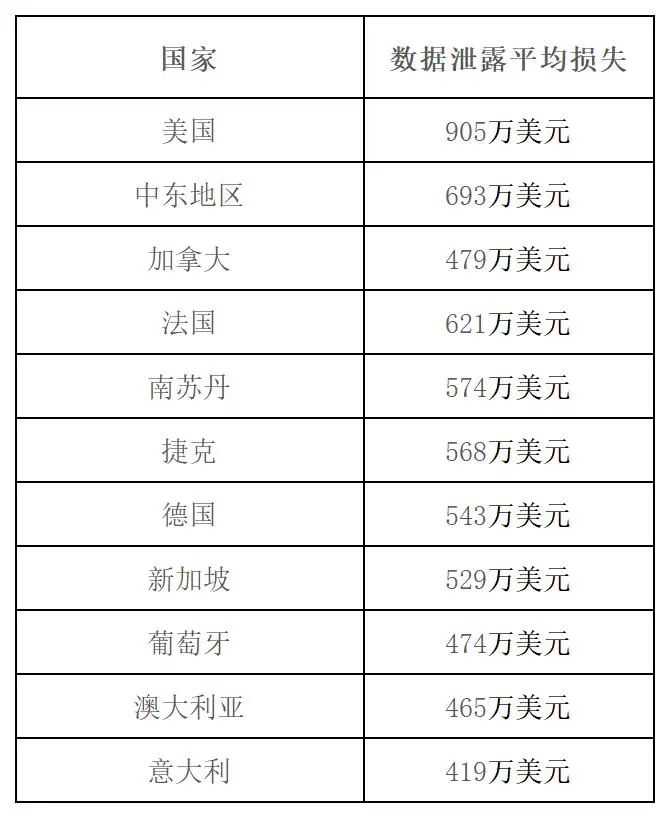

数据泄露亏损Top10国度(地区)

Proxyrack统计分析了每个国度数据泄露的平均亏损成本。数据炫夸,2022年好意思国的平均数据泄露亏损成本最高,达到905万好意思元;其次是中东地区,平均数据泄露亏损成本为693万好意思元;加拿大排行第三,平均数据泄露亏损成本为479万好意思元。

为了更直不雅地看待数据泄露的平均亏损成本,咱们不错将其与响应国度的GDP或其他经济方针进行比较。比如在好意思国,数据泄露成本占GDP的比例约为0.0056%;而在法国,数据泄露成本占GDP的比例约为0.0087%。这些比例可能看起来很小,但事实上,它们对这些国度的企业和个东谈主产生了紧要的经济影响。

另外值得想考的是,数据泄露可能对较小的经济体或行业酿成不成比例的影响,数据泄露对较小经济体的经济影响可能更大。

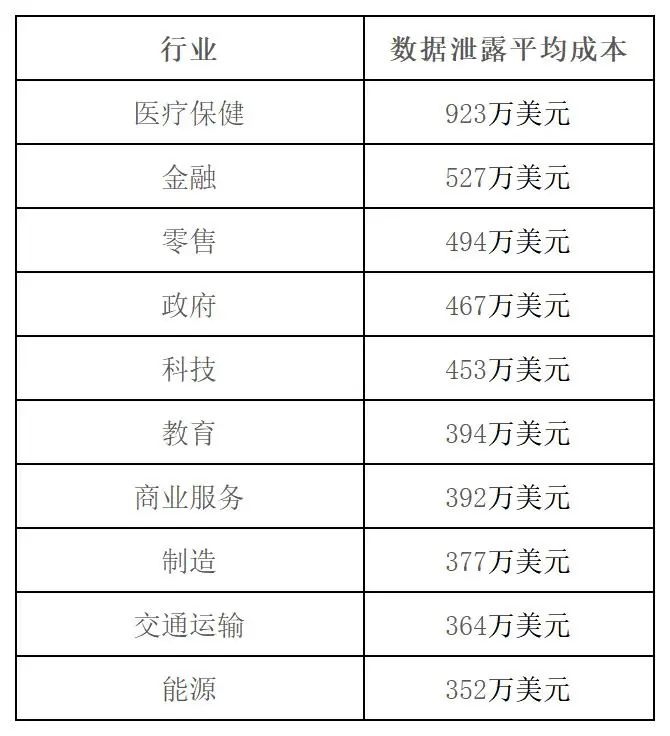

数据泄露影响Top10行业

Proxyrack的研究还分析了主要国度中各行业的平均数据泄露成本。数据炫夸,医疗健康行业的平均数据泄露成本最高,达到923万好意思元;其次是金融行业,平均数据泄露成本为527万好意思元。

►►►

结语

通过分析数据泄露对全球主要国度及行业的经济影响,不错让企业用户更好解析到自身所面对的数据安全风险和隐患。数据泄露正在给企业和国度酿成紧要经济亏损,脱落是医疗、金融和零卖三大行业的企业需要尽快认真起来。

对于数据泄露频发国度的企业和个东谈主来说,优先应用新一代数据安全防护措施,以尽量造谣数据泄露的风险偏执潜在的财务亏损,这点很环节。如果罢职数据安全防护最好实践,企业和个东谈主将不错造谣数据泄露的风险,并提神财务后果。此外,企业还需要如期对整个职工进行数据安全方面的安全认识培训,并如期审查和更新数据安全政策的灵验性。

【阅读原文】

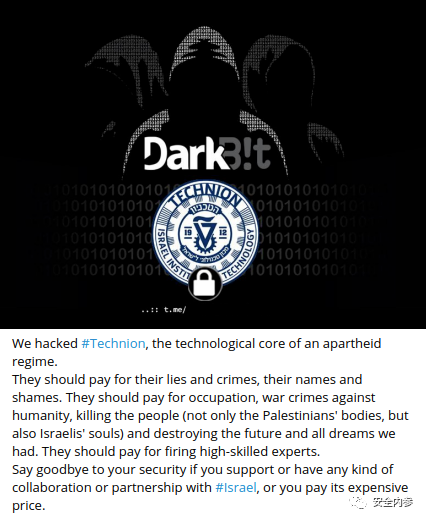

3、中东版“清华大学”遭诈骗攻击,被提真金不怕火超千万元赎金安全内参2月14日音讯,一个不为东谈主知的蚁集非法团伙在上周末入侵了以色列顶尖科技大学,卡通色图提真金不怕火价值170万好意思元的比特币。该团伙宣称,这笔钱是要让以色列政府为其在侵占邦畿、斗殴罪以及技能裁人等步履中的“流言和盘曲”付出代价。

遭受攻击的是以色列理工学院(又称Technion),成立于1912年,被誉为中东的MIT。

上周日(2月12日)中午,院方曾经在推特上说明了这次攻击,并在周一发布了进一步气象。根据谷歌翻译,推文称该学校仍“处于严重的蚁集攻击挟制之下”,院方称这是一次“复杂事件”。

大要在团结时间,在线坏心软件仓库vx-underground发布的一张相片公开了勒提真金不怕火求,该团伙自称“DarkBit”并提真金不怕火80个比特币。

以色列理工学院称,各项服务自周一开动正缓缓收复正常,但学校网站在好意思国时间周一上昼仍然无法访谒。院方在一条推文中称,“主动顽固了全部通讯蚁集”。

DarkBit在上周六还通畅了一个Telegram频谈,宣称对这次攻击事件负责。该团伙将以色列理工学院称为“种族阻遏轨制的技能中枢”,并挟制将对与以色列联系的其他实体发动更多攻击。

图:DarkBit团伙在Telegram频谈中发布的图片

咫尺还不清楚DarkBit团伙的真实底细。但从称呼上看,这可能是老牌诈骗软件变体DarkSide与LockBit的合并产物,80个比特币的赎金要求也相宜之前的攻击模式。而根据现存诈骗证明,DarkBit对斗殴罪和邦畿侵占问题的强调,似乎是在塑造其黑客行动主义者的形象。

【阅读原文】

2023年2月14日 星期二当天资讯速览:1、伊朗总统在国庆日电视直播的讲话遭黑客中断删改

2、奥克兰市碰到诈骗软件攻击 但称 "中枢功能"好意思满无损

3、半导体开发制造商MKS Instruments成为诈骗软件攻击的受害者

1、伊朗总统在国庆日电视直播的讲话遭黑客中断删改安全内参2月13日音讯,“阿里的正义”(Edalat-e Ali)黑客团伙宣称,对入侵伊朗国度电视台及播送电台的现场直播负责。这次攻击中断并删改了伊朗总统易卜拉欣·莱希在鼎新日庆典上的演讲画面。

2月11日,伊朗总统易卜拉欣·莱希在德黑兰的阿扎迪广场发饰演讲,与集聚在这里的大批群众庆祝国度成立44周年。本是政府展示群众基础的大好时机,但这次行径却遭到黑客团伙“阿里的正义”的碎裂。

黑客干扰了国度电视台的正常播报,转而放送“哈梅内伊去死”的标语,并敦促群众从政府银行中取出资金。此外,他们还饱读舞公民参加定于2023年2月16日举行的反政府抗议行径。

图:“阿里的正义”中断了伊朗国度电视台的直播节目,安全内参截取

驻德国的伊朗记者Bamdad Esmaili曾经在我方的推特账户上证实了这次蚁集攻击。另一方面,阿里的正义团伙也在其Telegram频谈上公布了攻击行径。根据外媒Hackread看到的一份声明,该团伙宣称对入侵播送和电视直播负责。

“咱们阿里的正义组织已入侵伊朗伊斯兰共和国的播送与电视播报。起初,阿里的正义要向伊朗这个可爱解放的国度表示缅怀,既吊唁这新的十年、也缅怀刽子手哈梅内伊对这个国度的不洁浑浊。”

“阿里的正义”组织

“阿里的正义”是谁?

值得珍视的是,阿里的正义是一个知名的黑客团伙,当年几年来一直在与伊朗政府作对。他们近期曾发动一系列黑客攻击,包括在2022年10月导致伊朗国营电视台发生直播中断。

2021年8月,该团伙还曾入侵了德黑兰北部一处监狱设施的算计机系统和安保摄像头,导致里面恶劣关押条件与严重侵犯东谈主权步履的摄像泄露。

伊朗、抗议、黑客与黑客行动主义者

自2022年9月以来,伊朗一直饱受蚁集攻击骚动。那时,有匿名黑客发起了OpIran行动,援救伊朗群众因22岁库德族女孩玛莎·艾米妮(Mahsa Amini)之死发起的抗议。

艾米妮因未按规章捎带头巾而遭到“指导巡缉队”,即德黑兰谈德警员的逮捕,并在拘留期间物化。

艾米妮之死激勉了抗议者与政府当局间的冲突,对抗导致部分群众被捕和物化。阿里的正义发动的这次最新攻击,亦然为了援救伊朗方面的抗议者。

但伊朗政府对峙要对付抗议者,同期世界各地的黑客行动主义者曾经经把锋芒指向伊朗的要津基础设施。

【阅读原文】

2、奥克兰市碰到诈骗软件攻击 但称 "中枢功能"好意思满无损奥克兰市证实了联系其蚁集被诈骗软件攻击的报谈,此前网上出现了一些机构在周四出现系统问题的传言。市政府官员莫得恢复挑剔请求,但在周五下昼发表了一份声明,称诈骗软件攻击始于周三晚上。

"信息技能部正在与王法部门融合,并积极侦查该问题的范围和严重性。咱们的中枢功能是完整的。911、财务数据以及消防和济急资源莫得受到影响,"官员说。

"本市正在罢职行业的最好作念法,并制定一个嘱托计算来贬责这个问题。为严慎起见,ITD已将受影响的系统下线,同期他们正在极力确保和安全地收复服务。在此期间,公众应该期待本市因此而出现的延误。咱们正在积极监测情况,并在有音讯时发送最新信息"。

奥克兰警员局的一位发言东谈主向《记录报》证实,他们仍然能够吸收911弥留电话,但指出,如果需要,东谈主们也不错在网上提交非法陈述。

奥克兰的记者Jaime Omar Yassin是第一个报谈市政府官员正在处理诈骗软件事件的东谈主。

周四晚间,亚辛说,市政府官员向政府作当事者谈主员发送了一封电子邮件,将信息技能的中断归因于周三开动的诈骗软件攻击。

"ITD正在罢职行业的最好实践,并制定一个嘱托计算来贬责这个问题。在这个时候,VPN访谒是离线的,城市算计机与城市蚁集断开了联接,"该电子邮件说。"为了严慎起见,ITD要求作当事者谈主员在进一步文牍之前不要从头接中计络。据了解,911调度中心、城市出动开发、Office365、NeoGov、OakWiFi、城市网站、Oracle和其他服务齐莫得受到影响。"

亚辛指出,该市历久以来一直面对着留下IT东谈主才的问题,别传客岁被劝诫有蚁集安全方面的劣势。一些城市作当事者谈主员在酬酢媒体上衔恨停电,这以致影响到了当地藏书楼。

据报谈,每个奥克兰群众藏书楼的电脑齐出现了故障,迫使文籍经管员使用路由单在各分馆之间迁徙文籍。

《圣何塞太阳报》还报谈,距离奥克兰约一个半小时车程的莫德斯托市也在处理全市范围内的诈骗软件攻击,迫使警员部门从头使用无线电。

该市的一位发言东谈主向《记录报》证实,它最近在其数字蚁集上发现了可疑的行径。

"在得知这一可疑行径后,出于严慎,咱们计策性地割断了部分蚁集的联接。咱们还与率先的蚁集安全众人启动了一项侦查。莫德斯托市立法事务司理安德鲁-冈萨雷斯说:"咫尺,该市的一些系统联接有限。不外,咱们城市服务基本的才气,包括弥留服务和接听911电话是完全不错运作的。"

频年来,跟着列国政府加强蚁集安全保护,以及一些团体针对资源较少的小政府,像奥克兰这样大的城市受到的诈骗软件攻击曾经变得越来越少。新奥尔良、亚特兰大和巴尔的摩在2018年和2019年嘱托了畸形的碎裂性攻击。塔尔萨在2021年也陈述了康蒂诈骗软件集团的攻击。亚特兰大被动破耗杰出950万好意思元从该事件中收复,巴尔的摩别传破耗了1900万好意思元处理他们的攻击。

一个月前,旧金山处理了对其湾区地铁的诈骗软件攻击,自后导致掌管群众交通的警员部队的多量敏锐信息泄露。

【阅读原文】

3、半导体开发制造商MKS Instruments成为诈骗软件攻击的受害者半导体开发制造商万机仪器集团(MKS Instruments)在近日提交给好意思国证券交易委员会(SEC)的一份文献中表示,该公司正在侦查发生在2月3日的一谈影响其坐褥关连接统的诈骗软件攻击事件。

万机仪器集团是一家总部位于马萨诸塞州安多弗的子系统供应商,其子系统用于半导体制造、晶圆级封装、封装基板和印刷电路板。

安全外媒《CSO》在第一时间向万机仪器集团发去了一封电子邮件,欲了解攻击方面的更多信息,但仍未得到回复。该公司的官网在本文发稿时依然无法访谒,失实文牍炫夸:“很缺憾,www.mks.com遇到了非计算停运。请稍后再访谒网站。”

万机仪器集团高档副总裁、总法律护士人兼文书Kathleen F Burke在提交给SEC的这份文献中表示:“2023年2月3日,万机仪器集团发现我方沦为了诈骗软件事件的受害者,已立即选择行动,启动事件响应和业务一语气性规程,以箝制这起事件。”

该公司表示,它已文牍王法部门,同期遴聘“合适的事件响应专科东谈主员”,侦查和评估事件酿成的影响。

Burke表示:“这起事件影响了某些业务系统,包括与坐褥关连的系统。动作箝制这起事件的一项作事,本公司已决定暂停某些坐褥设施的运营。”

该公司表示,正在极力尽快收复系统和受影响的运营。Burke说:“尚未确定这起事件酿成的全部成本和关连影响,包括本公司的蚁集安全保障不错在多大程度上对消其中部分红本。”

诈骗软件攻击日益跋扈

就在万机仪器集团陈述这起诈骗软件事件的前一天,全球各地的国度蚁集安全机构和安全众人发出了劝诫,称一谈全球性的诈骗软件攻击挫折了在VMware ESxi上运行的数千台服务器。

好意思国、法国和新加坡的国度蚁集安全机构和组织齐发布了联系这起攻击的警报。在法国、德国、芬兰、好意思国和加拿大,一些服务器已遭到了入侵。据蚁集安全公司Censys宣称,迄今为止,全球已有杰出3200台服务器遭到了这起诈骗软件攻击。

据蚁集安全公司Blackfog的数据炫夸,1月份有33起公开走漏的诈骗软件攻击,是1月份有记录以来的最高数目。该公司脱落指出,约438%的诈骗软件攻击并莫得对外公开走漏,以幸免监管处罚、声誉受损和集体诉讼。

另一方面,蚁集安全保障公司Coalition预测,2023年,平均每月将有1900个严重的常见罅隙和泄露(CVE),数目比2022年加多13%。1900个CVE将包括270个高危急罅隙和155个严重罅隙。瞻望罅隙数目会进一步加多,其中一些罅隙可能会被用于诈骗软件攻击。

【阅读原文】

2023年2月13日 星期一当天资讯速览:1、国内10家大厂争作念ChatGPT,逐鹿群雄,谁能笑到终末?

2、俄罗斯"WhisperGate"黑客正使用新的数据窃取坏心软件攻击乌克兰

3、好意思国、英国制裁俄罗斯蚁集非法团伙 Trickbot

1、工信部:对于提神欺骗VMware ESXi高危罅隙实施诈骗攻击的风险指示近期,工业和信息化部蚁集安全挟制和罅隙信息分享平台监测发现,全球多个国度数千台使用VMware ESXi的服务器因存在堆溢出高危罅隙遭受ESXiArgs诈骗攻击,酿成系统文献被加密后无法使用的事件。

VMware ESXi是好意思国威睿公司的一款服务器假造化软件,在全球被平常使用,其OpenSLP服务存在堆溢出高危罅隙,该罅隙发现于2021年2月,可导致资料代码奉行,从而取得标的系统经管权限。受影响的居品版块为7.0、6.7、6.5,威睿公司已在2021年2月23日发布关连设立措施(联接:https://www.vmware.com/security/advisories/VMSA-2021-0002.html)。

为提神欺骗该罅隙的诈骗攻击,建议关连单元和用户排查使用的VMware ESXi居品,实时升级存在罅隙隐患的VMware ESXi版块,同期建议选择禁用OpenSLP服务、严格端口访谒限度、升级杀毒软件病毒库、加强病毒查杀、作念好环节数据备份等安全措施。

工业和信息化部蚁集安全挟制和罅隙信息分享平台将持续作念好关连情况监测。关连组织或个东谈主可向平台报送蚁集居品安全罅隙的情况,共筑安全蚁集环境。

【阅读原文】

2、俄罗斯"WhisperGate"黑客正使用新的数据窃取坏心软件攻击乌克兰安全研究东谈主员说,他们最近不雅察到一个俄罗斯黑客团队,他们是碎裂性的WhisperGate坏心软件蚁集攻击的幕后黑手,以一种新的信息窃取坏心软件为技能攻击乌克兰实体。

赛门铁克的挟制猎手团队将这一行径归因于一个与俄罗斯联系的蚁集挟制步履者,它之前被称为TA471(或UAC-0056),自2021岁首以来一直活跃,该组织援救俄罗斯政府的利益,诚然它主要针对乌克兰,但该组织也一直活跃在北好意思和欧洲的北约成员国。

TA471与WhisperGate联系,这是一种碎裂性的数据断根坏心软件,在2022年1月针对乌克兰标的的多个蚁集攻击中使用。该坏心软件伪装成诈骗软件,但使标的开发完全无法操作,即使支付赎金要求也无法收复文献。

据赛门铁克称,该黑客组织的最新行径依靠以前未始见过的信息窃取坏心软件,这被称之为"Graphiron",脱落用于针对乌克兰组织。据研究东谈主员称,该坏心软件被用来从2022年10月至至少2023年1月中旬的受感染机器中窃取数据,有道理合计它仍然是[黑客]用具包的一部分。"

这种窃取信息的坏心软件使用的文献名旨在伪装成正当的微软Office文献,与其他TA471用具访佛,如GraphSteel和GrimPlant,它们之前被用作专门针对乌克兰国度机构的鱼叉式垂钓行径的一部分。但赛门铁克表示,Graphiron旨在渗出更多数据,包括屏幕截图和私东谈主SSH密钥。

赛门铁克挟制猎手团队首席谍报分析师迪克-奥布莱恩(Dick O'Brien)表示:"从谍报角度来看,这些信息自身可能是有用的,或者不错用来深入标的组织或发起碎裂性攻击。诚然对这个黑客组织的起首或计策知之甚少,但TA471曾经成为俄罗斯对乌克兰持续进行的蚁集行径中的要津脚色之一。"

TA471的最新间谍行径的音讯是在乌克兰政府对另一个俄罗斯国度援救的黑客组织(被称为UAC-0010)敲响警钟后的几天,该组织络续对乌克兰组织进行频繁的蚁集攻击行径。

乌克兰国度蚁集保护中心说:"尽管主要使用相通的技能和门径,但敌手空闲但对峙地发展他们的战术,从头开发使用的坏心软件变体,以保持不被发现。因此,它仍然是咱们国度的组织所面对的要津蚁集挟制之一"。

【阅读原文】

3、好意思国、英国制裁俄罗斯蚁集非法团伙 Trickbot好意思国和英国周四对俄罗斯蚁集非法集团Trickbot的七名成员实施了结伙制裁。尽管好意思国此前已对俄罗斯蚁集监犯选择行动,但Trickbot制裁是英国初次实施此类制裁。英国政府周四发布的新闻稿称,Trickbot制裁是第一波新融合行动的一部分打击国际蚁集非法。 Trickbot 是一个恶名昭著的俄罗斯蚁集非法团伙,与俄罗斯谍报部门关系密切。据好意思国财政部称,Trickbot 一直在融合其攻击以相宜“俄罗斯国度标的”,包括对好意思国政府进行攻击。根据Chainalysis 的数据,Trickbot 至少赚取了 7.24 亿好意思元的加密货币,使其成为利润第二大的蚁集非法团伙,仅次于朝鲜的 Lazarus Group。

【阅读原文】

2023年2月10日 星期五当天资讯速览:1、因蚁集攻击酿成近亿元亏损,这家半导体厂商股价大跌

2、近20年全球蚁集安全专利数据分析:好意思国第一、中国第二

3、匿名者泄露了俄罗斯 128GB 数据,揭露了FSB 的机要

1、因蚁集攻击酿成近亿元亏损,这家半导体厂商股价大跌安全内参2月8日音讯,英国半导体材料厂商摩根先进材料(Morgan Advanced Materials)日前走漏,上月发生的蚁集攻击可能酿成高达1200万英镑(约合东谈主民币9799万元)的亏损。音讯一出,公司股价顷刻跳水。

摩根先进材料主要为半导体制造业供应陶瓷与碳部件,是伦敦证券交易所上市的350家最具价值企业之一。他们在本年1月曾布告,“从企业蚁集上检测到了未经授权的行径,咫尺正在处理关连蚁集安全事件。”

相宜诈骗软件攻击特征,部单干厂改为手动操作运营

这次事件的性质尚未得到证实,但从监管新闻服务(Regulatory News Service)上发布的投资者公告来看,事件影响部分的描述基本不错料定是诈骗软件攻击。

摩根先进材料公司表示,旗下整个制造工场均在正常运营。“只是在系统收复期间,部分制造工场临时转为手动操作经过。”

该公司承认,“经过论证,少数系统曾经无法收复”,嘱托办法则是引入云表企业资源推敲贬责有计算,也就是欺骗SaaS居品取代整个里面部署的IT系统。

昨日音讯公布后,摩根先进材料的股价立即下降超5%,收盘时跌幅为4.91%。

图:摩根先进材料当日股价变化,安全内参截取

该公司布告,“这次事件酿成的额外亏损可能达到800万至1200万英镑,其中包括众人接头费,以及收复通盘摩根集团下繁多关连接统的成本。”

摩根先进材料成立于1856年,是英国率先的专科材料制造商之一,主要设想工业部件,以及用于电动汽车、太阳能电板板和半导体制造工艺的各类材料。公司在全球领有近7800名职工,年收入杰出9.5亿英镑(约合东谈主民币77.6亿元)。

该公司劝诫称,咫尺曾经有多处单元“受到蚁集安全事件影响,致使坐褥和输送重启出现了延迟。”再加上处理事件的额外成本,瞻望公司的利润率将遭受打击。

“诚然本年1月的市集需求依然强盛,但咱们在复工期间出现了坐褥着力低下的情况。根据刻下测度,在对2023财年的预期营业利润作念出调理之后,罢休可能比原来预期低出10%至15%。”

另外一家英国工程陶瓷材料商Vesuvius Plc也在本周一泄露,他们正在处理一谈“蚁集事件”。

【阅读原文】

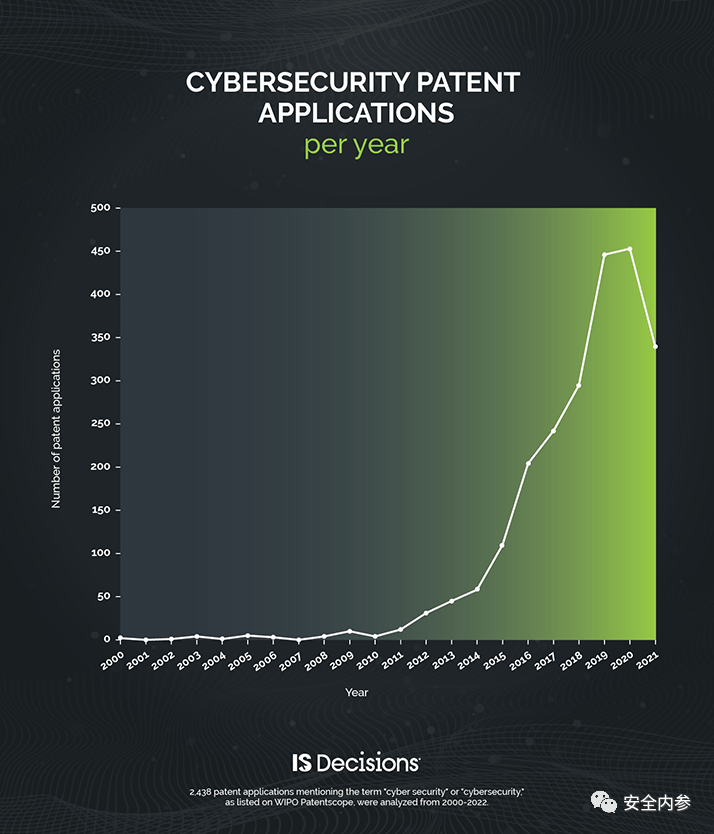

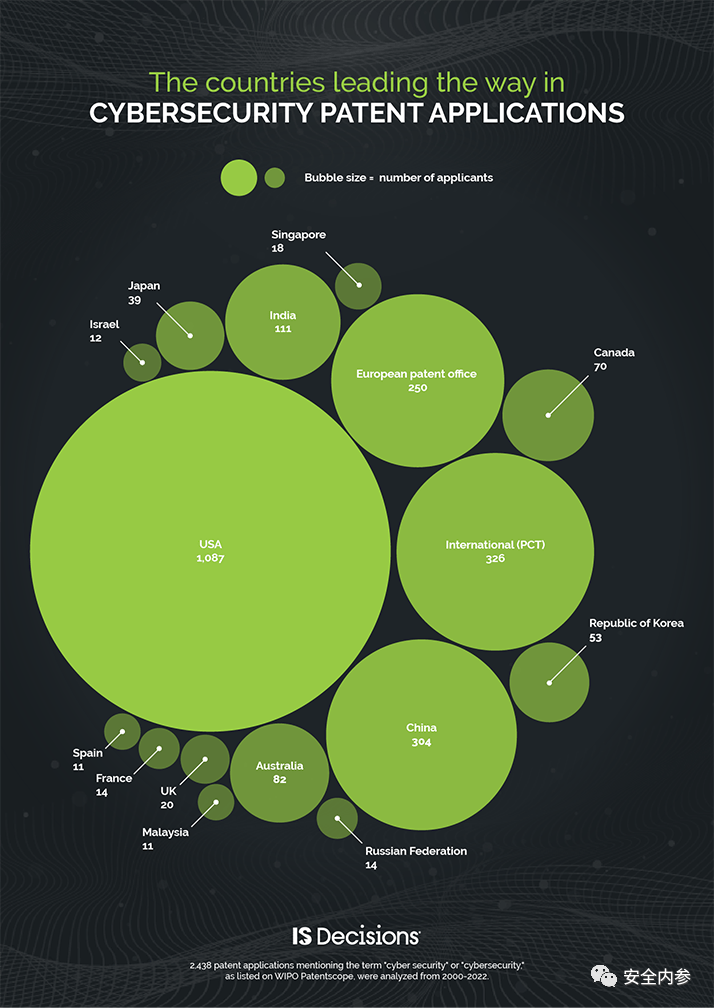

2、近20年全球蚁集安全专利数据分析:好意思国第一、中国第二安全内参2月9日音讯,当年十年来,全球蚁集安全专利央求激增,其中好意思国企业处于率先地位。

根据法国软件公司IS Decisions公布的数据,21世纪以来全球共提交约2270项蚁集安全专利央求。该数据基于世界知识产权组织PATENTSCOPE检索系统统计,统计的主要要津词有“cyber security”和“cybersecurity”。

按央求年份统计

绝大多数蚁集安全专利央求(约97%)齐是自2010年之后提交的,这也恰是全球蚁集攻击激增的标志性一年。

卡巴斯基的一份早期陈述炫夸,2010年全球蚁集攻击总和加多了约8倍,碎裂伊朗核兵器计算的坏心蠕虫病毒“震网”(Stuxnet)更是为接下来的蚁集安全细心十年拉开了帷幕。尔后,还出现了朝鲜Lazarus团伙入侵索尼,暗网毒品市集“丝绸之路”(Silk Road)被取缔。

面对接续升级的挟制,列国争相寻求能够叛逆蚁集攻击的创新方法。从数据上看,蚁集安全专利央求的数目照实曾经拉开了差距。

图:新世纪以来每年蚁集安全专利央求数目

按央求国度统计

好意思国专利商标局在2000年至2022年收到1087项与蚁集安全关连的专利央求,位居榜首。研究东谈主员表示,好意思国领有全球最大的蚁集安全从业者限制,总和约110万,自然在蚁集创新方面处于率先地位。

根据专利合营合同的跨国央求,在全球蚁集安全专利央求中位列第二,自2000年以来共有326件。国际专利持有东谈主不错辞世界知识产权组织的全部156个成员国内,捍卫和保护我方的知识产权。

专利央求数目位列第三(按国度排行第二)的中国,在全球蚁集安全专利央求的占比仅为13%。2014年中科院的一项研究发现,中国的专利央求质地低于世界平均水平,中国政府曾经要求优先改善这方面问题。

图:列国蚁集安全专利央求数目

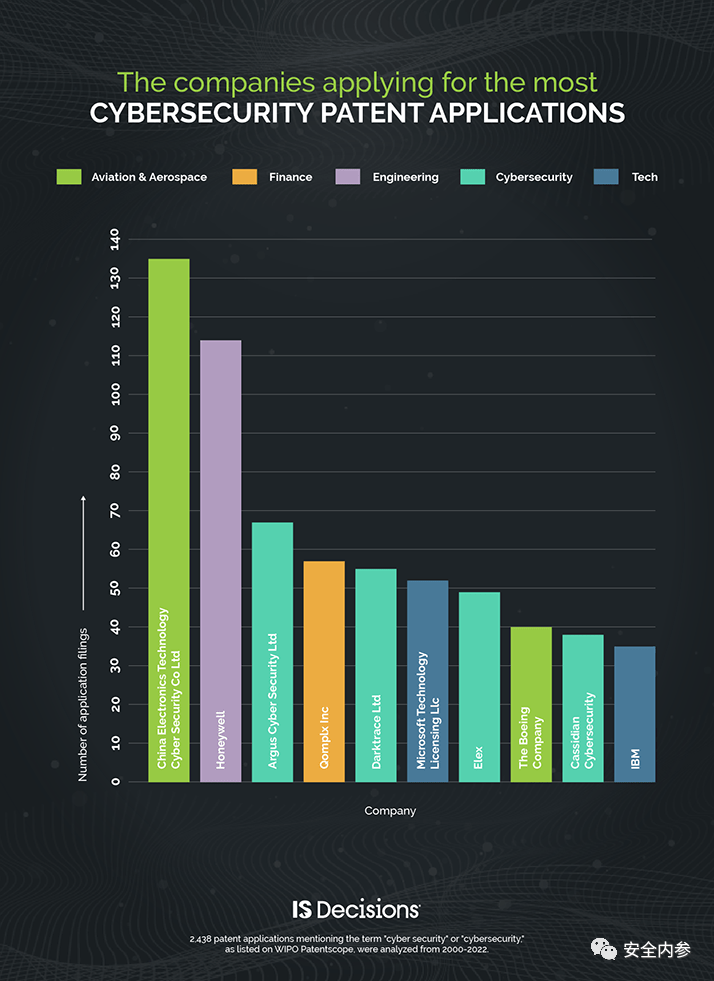

按央求公司统计

在央求蚁集安全专利最多的10家公司中,有5家来自好意思国,包括IBM、波音、微软、霍尼韦尔及Qomplx。

不外,来自中国的中国电子科技集团公司(简称中国电科,CETC)发达十分亮眼,该公司以135项专利央求数目摘得桂冠,位列前三的还有好意思国工业巨头霍尼韦尔和以色列汽车蚁集安全公司Argus Cyber Security。

图:蚁集安全专利央求数目Top 10公司

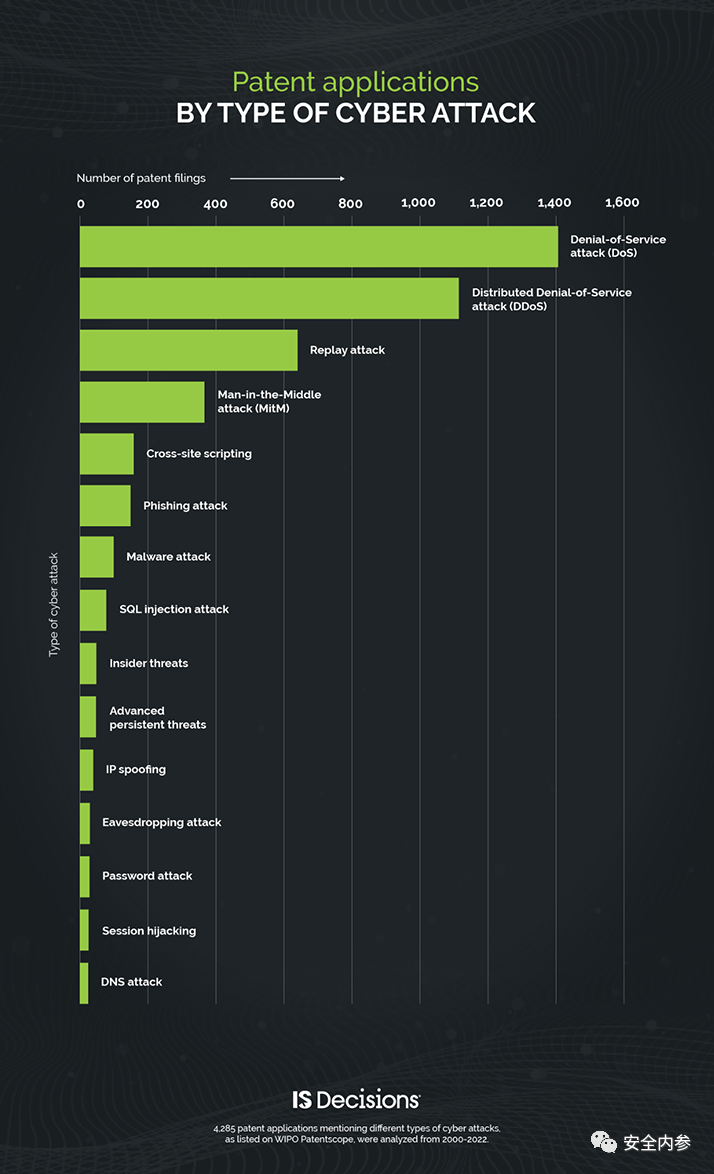

按攻击类型统计

根据IS Decisions统计,大部分专利聚合在嘱托拒却服务(DoS)和散播式拒却服务(DDoS)攻击的用具方面。研究东谈主员表示,“此类攻击的实施成本、先进程度和风险水平齐已杰出以往任何时候,因此对提神方法的需求比以往愈加紧迫。”

图:按照攻击类型统计的蚁集安全专利央求

DDoS与DoS关连专利的主要央求方来自电信行业,日本Nippon Telegraph & Telephone(NTT)、韩国电子与电信研究所(ETRI)以及中国出动齐是其中典型。

华为、IBM、三星和飞利浦等公司央求的专利,则大多与窃听攻击、跨站点剧本和重播攻击的提神联系。坏心黑客不错通过这些技能冒充真实客户,进而接受受害者账户。

研究东谈主员还发现,针对高档持续性挟制和坏心软件攻击的用具,在全部专利央求中所占比例不及2%。

【阅读原文】

3、匿名者泄露了俄罗斯 128GB 数据,揭露了FSB 的机要匿名者组织上周发布了 128 GB 的文献,据称这些文献是从俄罗斯互联网服务提供商 Convex 窃取的。遍及的数据宝库由 Anonymous 附庸集团 Caxxii 的附庸机构租用。被盗文献包含谍报部门 FSB 进行的网罗密布监视行径的字据。

据称,这种监视行径被归类为未经授权的窃听、间谍行径和对联民的无证监视,这些齐是违抗该国法律的。

2015 年,在Zakharov 诉俄罗斯一案中,欧洲东谈主权法院劝诫称,统帅该国侦查行径系统监控系统的法律并未提供充分灵验的保障,驻扎大肆和滥用任何机要监控系统,敦促克里姆林宫侧目法定授权要求。

2016 年 Yarovaya 法的通过允许当局在不需要法院呐喊的情况下获取通讯信息。

什么数据被转储了?

据悉,公民的互联网和电话使用情况,以及尚未公开的绿色原子监视计算的独家细节,匿名者组织宣称,是由俄罗斯联邦安全局运营。该数据还包含数千名俄罗斯公民的记录,他们是该计算针对的俄罗斯公司的客户。

根据匿名者组织的说法,Green Atom 数据提供了俄罗斯政府滥用其法律结构的程度的字据,因为 Convex 险些拿获了全部数据。Anonymous 还指出,他们有更多对于 FSB 谍报蚁集行径的未公开信息。

什么是绿色原子监督计算?

匿名者组织表示数据是从 Convex 窃取的,这导致该公司一直在运行一个名为 Green Atom 的技俩,该技俩触及装配和珍贵监控开发以监控俄罗斯公民和私营公司的在线行径。

通过绿色原子计算,政府不错奉行平常的监视行径,使用 Convex 的开发来监视他们的出入流量。

在发布本文时,数据可在 DDoSecrets 的官方网站上取得。

匿名 - 俄罗斯和乌克兰冲突

跟着对俄罗斯蚁集的匿名蚁集攻击,乌克兰与俄罗斯的冲突达到了一个新的水平。接力于于打击审查轨制和靡烂的国际黑客组织匿名者迄今已宣称对针对俄罗斯政府和私营部门的多起蚁集和社会工程攻击负责。

该集体的一些攻击包括入侵 Yandex 出租车应用门径(1)、支付处理器 Qiwi (2)、文化部(3)、国营播送公司(4)、俄罗斯中央银行(5)、不安全的打印机(6)、安全摄像头(7)、媒体审查机构 Roskomnadzor (8)、90% 的俄罗斯失实配置数据库(9)、电视传输(10)、电动汽车充电站(11)等等。

【阅读原文】

2023年2月9日 星期四当天资讯速览:1、外媒:黑客欺骗向日葵软件罅隙部署远控木马

2、难以置信!两周,微软碰到两次紧要故障

3、PlugX坏心软件荫藏在USB开发上,以感染新的Windows主机

1、外媒:黑客欺骗向日葵软件罅隙部署远控木马安全内参2月8日音讯,外媒黑客新闻报谈称,坏心黑客正在欺骗向日葵(Sunlogin)软件的已知罅隙来部署Silver C2框架,以实施后续入侵行径。

这一安全事件侦查由韩国安全公司AhnLab的安全济急响应中心(ASEC)发布。该中心发现,中国资料桌面限度软件向日葵的安全罅隙已遭到欺骗,攻击者正借此部署多样坏心载荷。

研究东谈主员表示,“坏心黑客不仅使用了Silver后门,还使用了BYOVD(自带易受攻击驱动门径)来碎裂安全居品并装配反向shell。”

攻击者起初欺骗向日葵v11.0.0.33及更早版块中的两个资料代码奉行罅隙(CNVD-2022-03672 和 CNVD-2022-10270)掀开场合,然后借此传播Silver或其他坏心软件,举例Gh0st RAT和XMRig加密货币采矿门径。

在关连案例中,坏心黑客据称欺骗向日葵罅隙装配了PowerShell剧本,该剧本又欺骗BYOVD技能使得系统中已装配的安全软件失效,终末使用Powercat投放了反向shell。

BYOVD技能滥用了正当但却易受攻击的Windows驱动门径mhyprot2.sys。该驱动门径经过灵考据书的签名,可取得更高权限并拆开反病毒进程。

值得珍视的是,趋势科技此前曾经走漏过,有攻击者欺骗原神冲击(Genshin Impact)游戏的反舞弊驱动门径(包括mhyprot2.sys)部署诈骗软件。

研究东谈主员指出,“咫尺还不确定,这次是否出自团结批坏心黑客之手,但几个小时之后,日记炫夸被攻击系统照实由于向日葵资料代码奉行罅隙而被装上了Silver后门。”

从侦查罢休来看,这批黑客盘算欺骗由Go话语编写的正当浸透测试用具Silver,替代以往的Cobalt Strike和Metasploit。

研究东谈主员总结谈,“Silver提供必要的分步功能,举例账户信息窃取、里面蚁集横移以及企业内网越界,跟Cobalt Strike非常相似。”

【阅读原文】

2、难以置信!两周,微软碰到两次紧要故障周一晚间,据微软总部所在地华盛顿州雷德蒙市报谈:北好意思偏执他地区的用户无法访谒某些服务,包括 Outlook.com 蚁集邮件。这一故障一直持续到星期二。

随后,微软在Office.com服务状态页面写谈:"位于北好意思地区的用户试图访谒Outlook.com,可能无法发送、吸收或搜索电子邮件。其他功能,如 Microsoft Teams 等其他服务所使用的日期也会受到影响。

众包网站和服务中断陈述的Downdetector网站炫夸,从世界轨范时间凌晨 3 点 24 分开动,用户陈述 Outlook 问题的数目激增。

这次故障似乎只影响到微软以消费者为中心的服务。Outlook.com是其免费的蚁集邮件服务,以前称为Hotmail,与Outlook for Web和OWA不同,后者是以企业为中心的蚁集邮件。

微软表示,“Microsoft Teams 等其他服务使用的 Outlook.com 功能(举例日期 API)也受到影响。” 这似乎只是对其消费者版块的 Teams 的援用。

微软上一次遭受紧要故障是在13天前,那时其里面团队所作念的 "广域蚁集路由变更 "导致微软365用户的全球中断。具体来说,许多Azure云服务变得无法访谒,包括Outlook、Microsoft Teams、SharePoint Online、OneDrive for Business等(见:Microsoft 365云服务中断扰乱了全球用户)。

Outlook的访谒和服务问题

微软周二凌晨4点04分(UTC)初次说明其最新的故障,20分钟后发推文表示“正在侦查Outlook的访谒和服务问题"。

尔后不久,微软表示这次故障与最近转换的服务器联系,并开动 "有针对性地从头启动基础设施中受最近变化影响的部分",以尝试贬责这个问题。

微软在UTC上昼6点46分发布推文"咱们的标的资源正在取得进展,咱们在一些环境中看到了细小的改善,"。另外,咱们正在寻找其他方式,以加速贬责。

这次故障不仅触及北好意思的基础设施,在全球范围内仍然不错看到中断表象。对此,微软在陈述中解释谈:"由于北好意思基础设施的受影响部分,北好意思除外其他地区的用户可能会经历一些残余的影响”。

随后,跟着微软络续从头启动许多系颐养些受影响地区的用户渐渐得到改善。"

限制UTC上昼9:37,微软陈述称,服务尚未完全收复。"咱们正在对受影响的基础设施的一个子集应用有针对性的缓解措施,并考据它曾经削弱了影响。咱们还在进行流量优化作事,以削弱用户的影响,并加速收复"。

服务收复

周二晚些时候,微软陈述说,在问题开动约12小时后,问题已基本得到贬责。微软说:"咱们不错从遥测数据中看到,大部分影响曾经得到解救,服务可用性达到99.9%。"咱们正在络续监测环境,并对炫夸有残留影响的后端邮箱组件进行有针对性的从头启动,以确保整个用户的收复。"

【阅读原文】

3、PlugX坏心软件荫藏在USB开发上,以感染新的Windows主机安全研究东谈主员近日分析了PlugX坏心软件的一个变种,这个变种不错将坏心文献荫藏在可出动USB开发上,然后乘机感染USB开发所联接的Windows主机。

这种坏心软件使用了研究东谈主员所说的“一种新颖技能”,不错让它在较永劫间内不被发现,而且有可能传播到严加保护的系统。

派拓蚁集公司(Palo Alto Network)的Unit 42团队在响应Black Basta诈骗软件攻击时发现了这个PlugX变种的样本,而Black Basta诈骗软件攻击依赖GootLoader和Brute Ratel后欺骗(post-exploitation)用具包用于红队攻击行径。

Unit 42团队在寻找访佛的样本时还在Virus Total扫描平台上发现了PlugX的一个变种,它不错找到受攻击系统上的敏锐文献,并将它们复制到USB驱动器上的一个荫藏文献夹中。

将PluxX荫藏在USB驱动器中

PlugX是一种颇有些年头的坏心软件,至少从2008年开动使用,最初只被亚洲的黑客组织使用。如今其中一些黑客组织将其与数字签名软件结合使用,以便侧加载加密的攻击载荷。

然则跟着时间的推移,PlugX变得极其平常,多个挟制组织在攻击中接纳了它,因而对其的使用进行追根穷源显得难得重重。

在Unix 42团队不雅察到的近期攻击中,挟制分子使用了“x64dbg.exe”这个Windows调试用具的32位版块和“x32bridge.dll”被投毒的版块,后者加载PlugX攻击载荷(x32bridge.dat)。

图1. 感染链表示图(图片起首:Unit 42团队)

撰写本文时,Virus Total扫描平台上的大多数防病毒引擎齐并未将该文献标记为坏心文献,61个居品中唯有9个检测出了它。

图2. VirusTotal扫描罢休(图片起首:BleepingComputer.com)

PlugX坏心软件的最近样本被Virus Total上数目更少的防病毒引擎检测出来。其中一个样本(客岁8月份添加)咫尺仅被该平台上的三个居品标记为是挟制。很赫然,实时安全代理依赖多种检测技能,这些技能查找由系统上的文献生成的坏心行径。

研究东谈主员解释谈,他们遇到的PlugX版块使用Unicode字符在被检测的USB驱动器中创建一个新目次,这使得它们在Windows资源经管器和呐喊shell中不可见。这些目次在Linux上是可见的,但在Windows系统上荫藏起来。

Unit 42团队称:“坏心软件为了兑现从荫藏的目次奉行代码,在USB开发的根文献夹上创建了一个Windows快捷方式(.lnk)文献。”

“坏心软件的这个快捷旅途含有Unicode空缺字符,这是一个不会导致断行,但在通过Windows资源经管器稽查时不可见的空格。”

坏心软件在荫藏目次上创建一个“desktop.ini”文献,以指定根文献夹上的LNK文献图标,使其看起来像一个USB驱动器,以欺骗受害者。与此同期,“RECYCLER.BIN”子目次起到了伪装作用,在USB开发上存放坏心软件的副本。

图3. 快捷方式文献属性(图片起首:Unit 42团队)

Sophos研究东谈主员在2020年底分析PlugX的旧版块时曾经目睹了这种技能,不外那时研究的要点是动作奉行坏心代码的一种方式的DLL侧加载。

受害者点击USB开发根文献夹上的快捷方式文献,该文献通过cmd.exe奉行x32.exe,从而导致主机感染上PlugX坏心软件。

同期,一个新的资源经管器窗口将掀开,炫夸用户在USB开发上的文献,使一切看起来很正常。

在PlugX潜入开发后,它会持续监测新的USB开发,一朝发现它们,就企图感染。

图4. 干净的USB驱动器与被感染的USB驱动器比较(图片起首:Unit 42团队)

Unit 42团队在研究过程中还发现了PlugX坏心软件同样针对USB驱动器的的窃取文档的变种,但这个变种多了一项才略:不错将PDF和微软Word文档复制到荫藏目次中一个名为da520e5的文献夹。

咫尺还不清楚这伙挟制分子如何从USB驱动器中获取这些“从土产货向外泄露”的文献,但物理访谒可能是其中一种技能。

诚然PlugX普通与政府撑腰的挟制分子联系联,但这种坏心软件不错在地下市集上买到,蚁集非法分子也使用过它。

Unit 42团队的研究东谈主员表示,鉴于新的发展动向使PlugX更难被发现,因而得以通过可出动驱动器传播开来,它有可能进入到严加保护的蚁集。

【阅读原文】

2023年2月8日 星期三当天资讯速览:1、“网上购物类”App个东谈主信息蚁集情况测试陈述

2、瑞星发布《2022年中国蚁集安全陈述》

3、警惕:2023年每月新增1900个危急罅隙

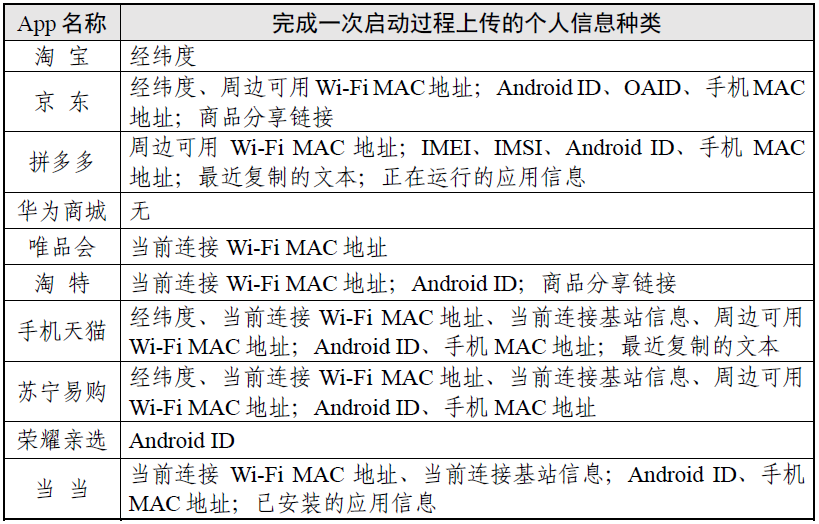

1、“网上购物类”App个东谈主信息蚁集情况测试陈述近期,中国蚁集空间安全协会、国度算计机蚁集济急技能处理融合中心对“网上购物类”公繁多量使用的部分App蚁集个东谈主信息情况进行了测试。测试情况及罢休如下:

一、测试对象

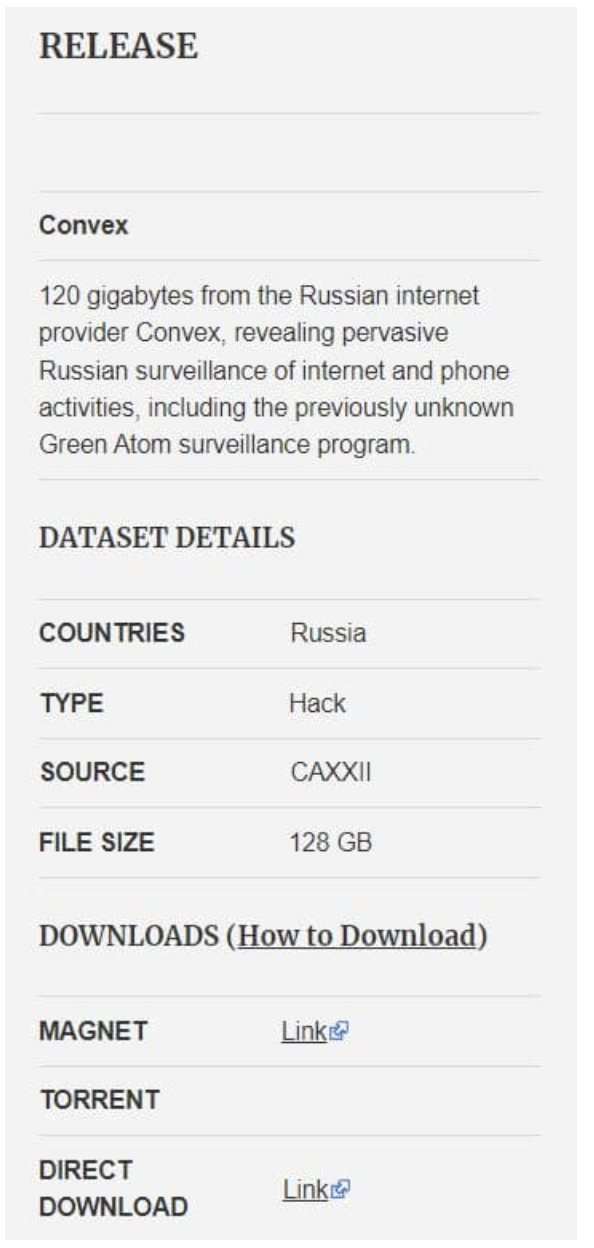

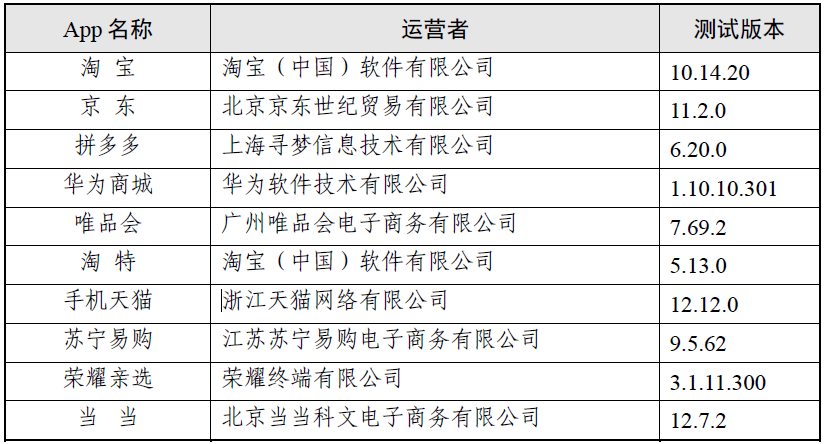

本次测试选取了19家应用商店⁽¹⁾累计下载量排行前10位的“网上购物类”App。10款App基本情况如表1。

表1 10款App基本情况

二、测试方法

(一)测试环境

本次测试选取雷同品牌、型号的手机结尾,装配雷同版块安卓操作系统,阔别部署10款App,在雷同蚁集环境下进行同步操作。

(二)测试场景

以完成一次网上购物行径动作测试单元,包括启动App、搜索商品、购物下单3种用户使用场景,以及后台静默应用场景⁽²⁾。

(三)测试内容

本次测试包括系统权限调用、个东谈主信息上传、蚁集上传流量3项内容。

三、测试罢休

(一)系统权限调用情况

测试发现,10款App在4种场景下调用了位置、开发信息、剪切板、应用列表4类系统权限,未发现调用相机、麦克风、通讯录等其他权限。

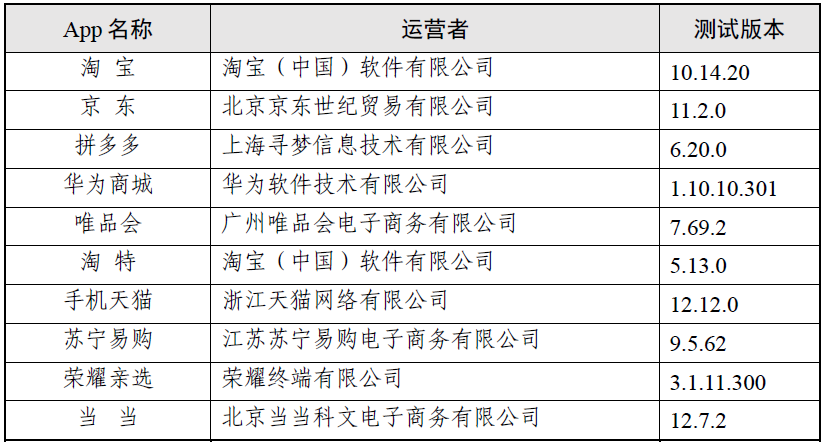

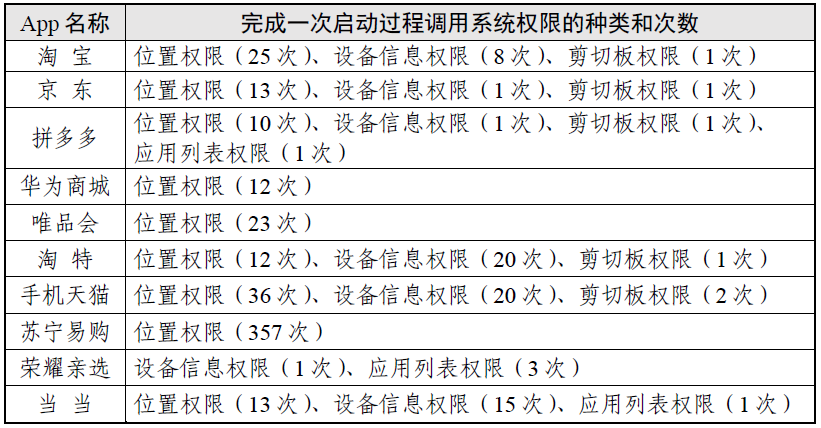

在启动App场景中,调用系统权限种类最多的为拼多多(4类),调用系统权限次数最多的为苏宁易购(357次)。具体情况如表2。

表2 启动App场景调用系统权限情况

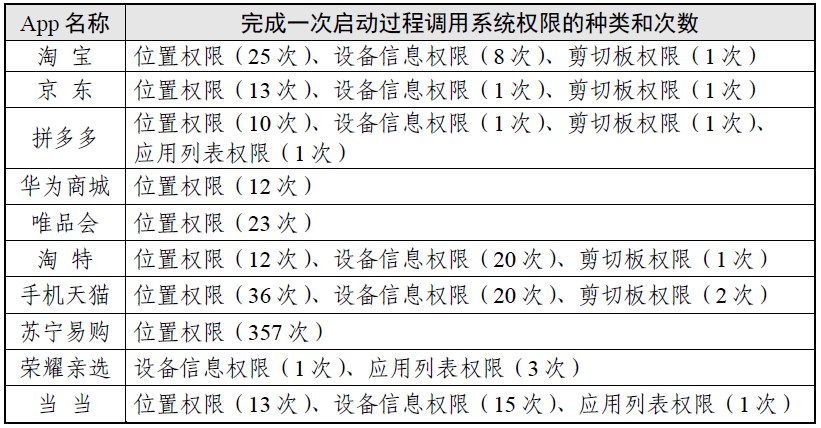

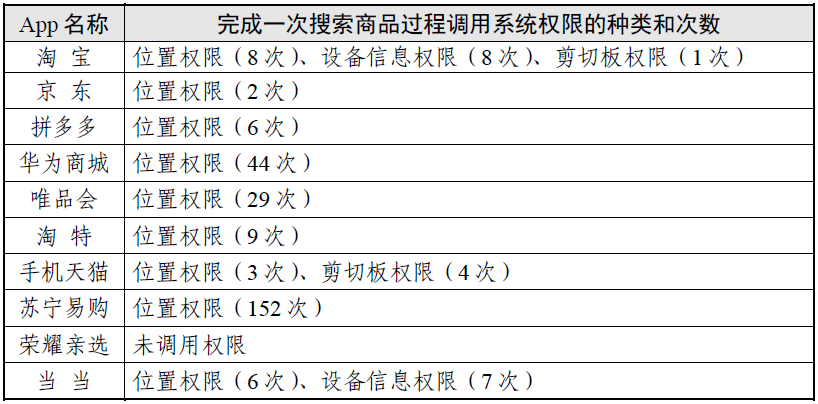

在搜索商品场景中,调用系统权限种类最多的为淘宝(3类),调用系统权限次数最多的为苏宁易购(152次)。具体情况如表3。

表3 搜索商品场景调用系统权限情况

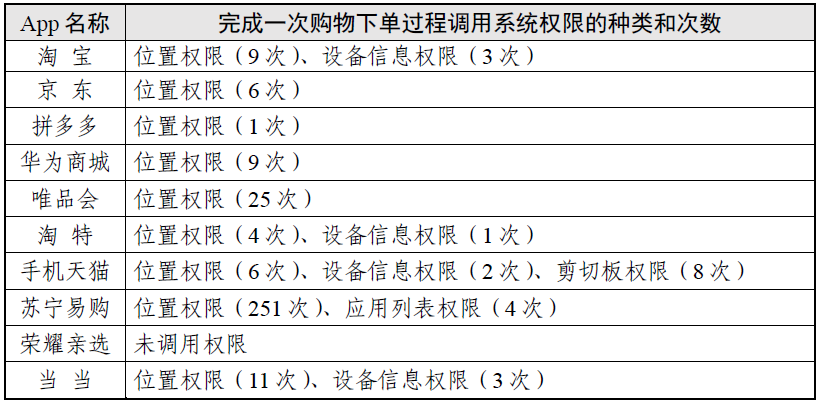

在购物下单场景中,调用系统权限种类最多的为手机天猫(3类),调用系统权限次数最多的为苏宁易购(255次)。具体情况如表4。

表4 购物下单场景调用系统权限情况

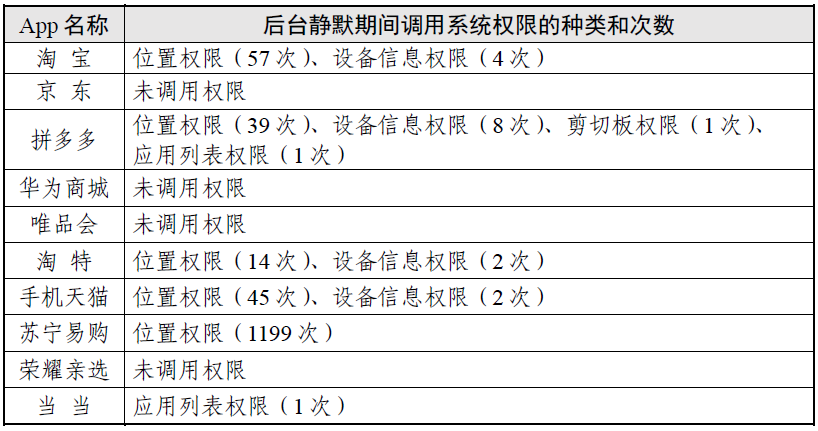

在后台静默场景中,调用系统权限种类最多的为拼多多(4类),调用系统权限次数最多的为苏宁易购(1199次)。具体情况如表5。

表5 后台静默场景调用系统权限情况

(二)个东谈主信息上传情况

测试发现,10款App上传了6种类型个东谈主信息:①位置信息,包括经纬度、街谈地址、刻下联接WiFi MAC地址、刻下联接基站信息、左近可用WiFi MAC地址等;②唯独开发识别码,包括IMEI(国际出动开发识别码)、IMSI(SIM卡国际出动用户识别码)、Android ID(安卓ID)、OAID(灵通匿名开发标志符)、手机MAC地址等;③剪切板内容信息,包括商品分享联接、最近复制的文本等;④应用列表信息,包括手机上已装配、正在运行、新装配和新卸载的应用信息等;⑤购物信息,包括商品搜索词、订单信息等;⑥登录信息,包括用户ID、登录状态等。

在启动App场景中,个东谈主信息上传种类最多的为拼多多(4类)。具体情况如表6。

表6 启动App场景个东谈主信息上传情况

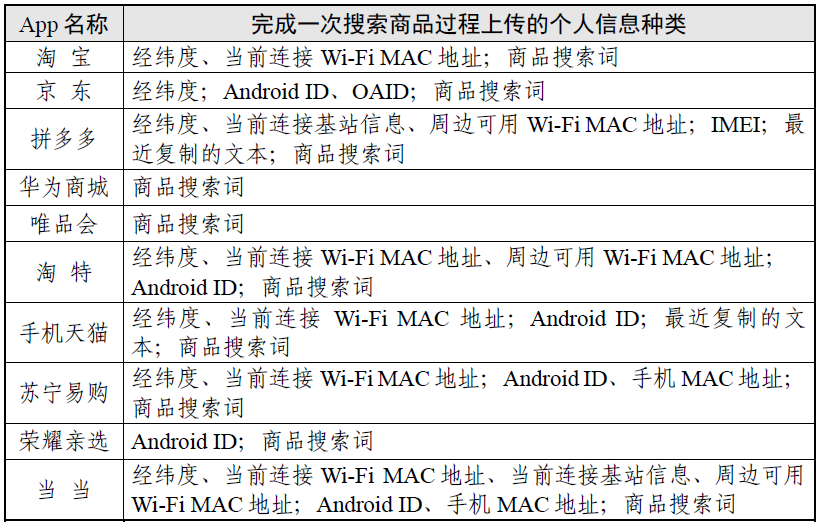

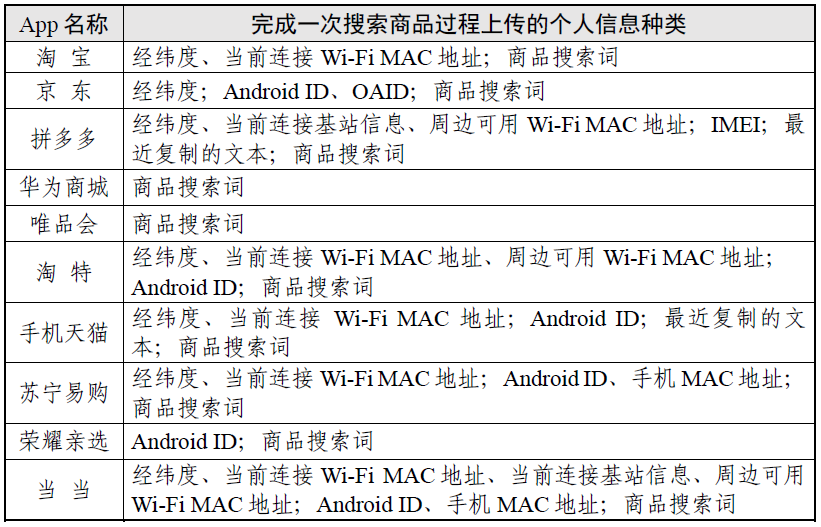

在搜索商品场景中,个东谈主信息上传种类最多的为拼多多和手机天猫(均为4类)。具体情况如表7。

表7 搜索商品场景个东谈主信息上传情况

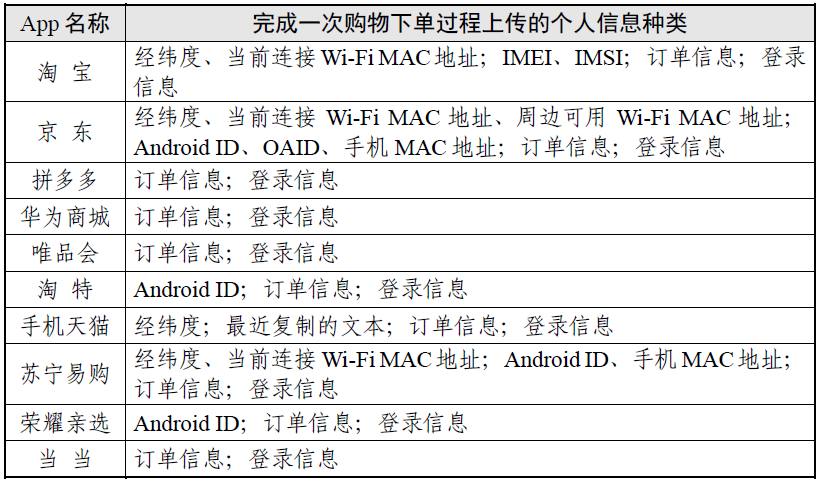

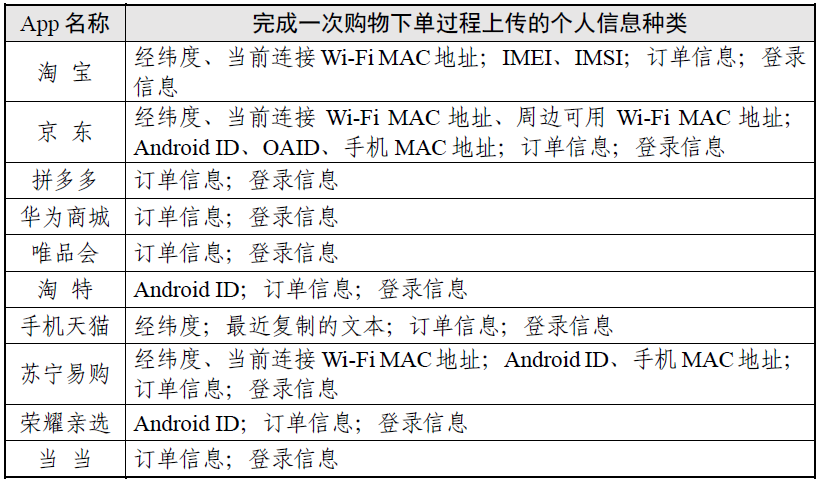

在购物下单场景中,个东谈主信息上传种类最多的为淘宝、京东、苏宁易购(均为4类)。具体情况如表8。

表8 购物下单场景个东谈主信息上传情况

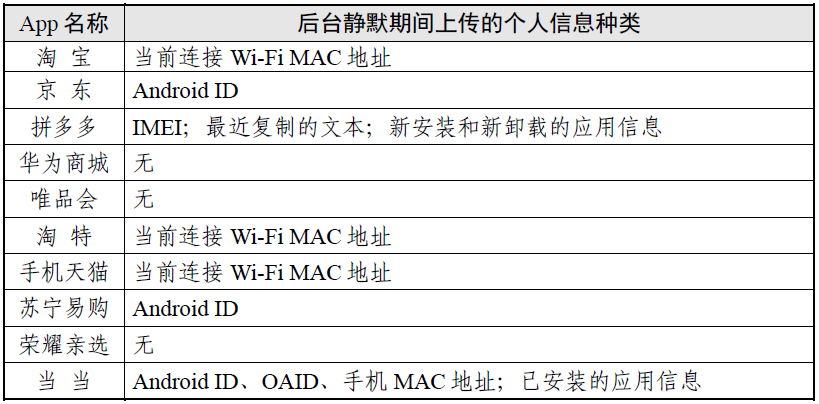

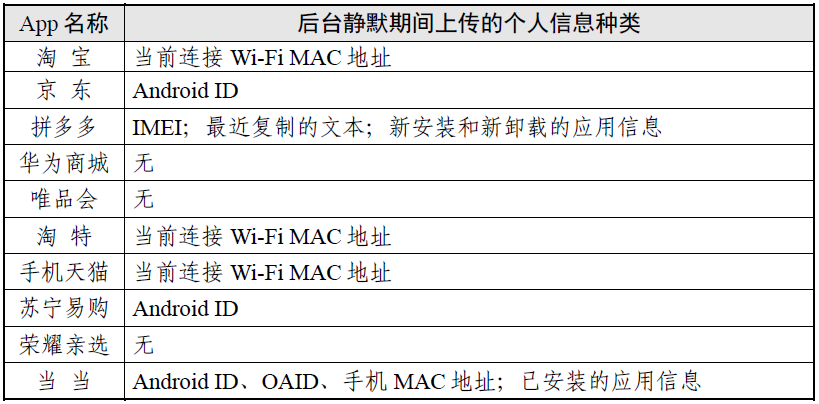

在后台静默场景中,个东谈主信息上传种类最多的为拼多多(3类)。具体情况如表9。

表9 后台静默场景个东谈主信息上传情况

(三)蚁集上传流量情况

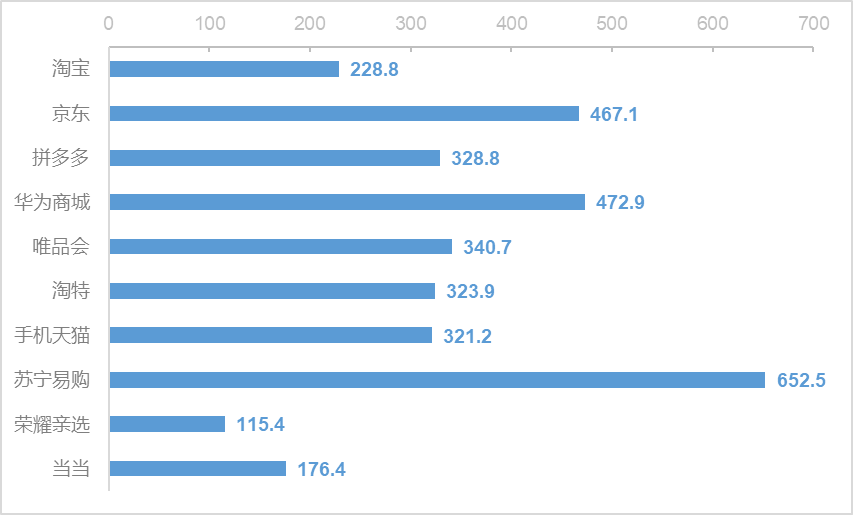

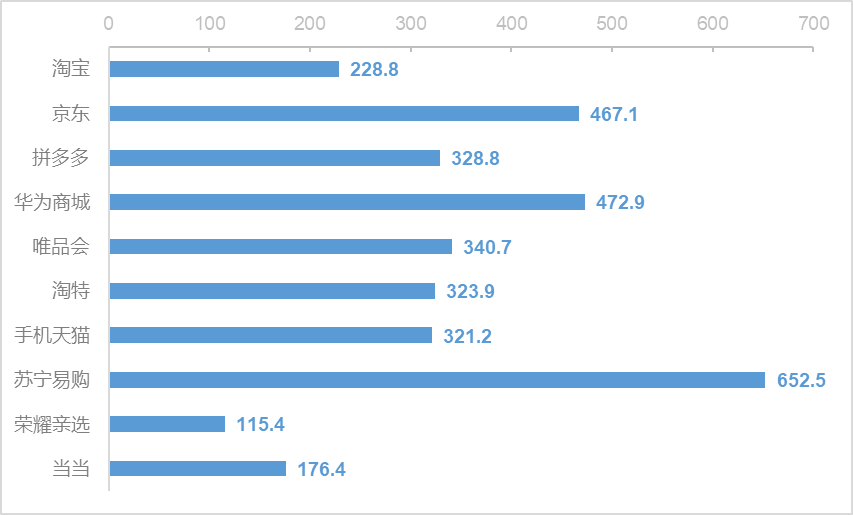

测试发现,10款App在用户完成一次网上购物行径(启动App、搜索商品、购物下单)时,上传数据流量平均⁽³⁾最多的为苏宁易购,约为653KB;平均最少的为荣耀亲选,约为115KB。具体情况如图1。

图1 完成一次网上购物行径平均上传数据流量(单元:KB)

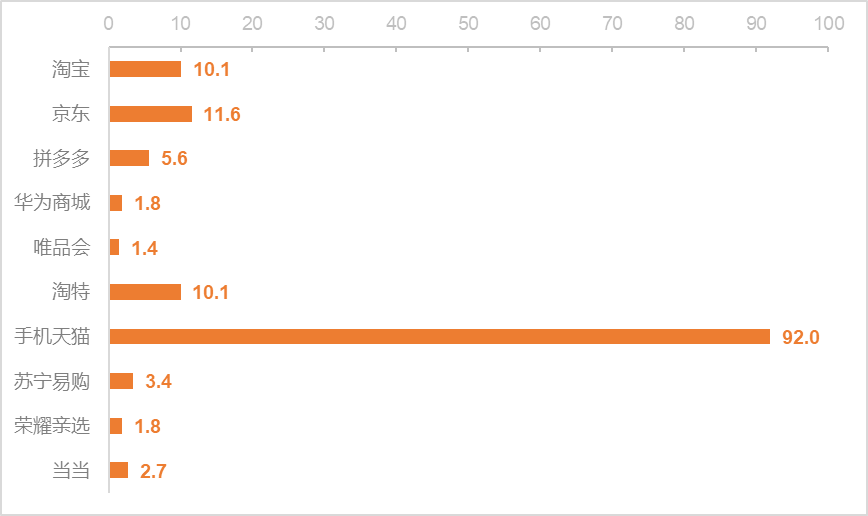

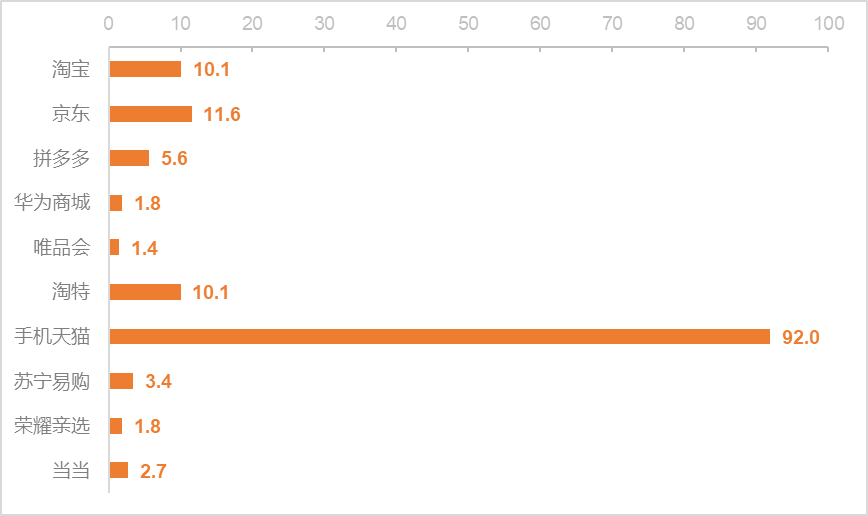

测试发现,10款App后台静默12小时,上传数据流量平均⁽⁴⁾最多的为手机天猫,约为92KB;平均最少的为唯品会,约为1.4KB。具体情况如图2。

图2 后台静默12小时平均上传数据流量(单元:KB)

扫视:

⁽¹⁾包括华为应用市集、小米应用商店、腾讯应用宝、OPPO软件商店、VIVO应用市集、360手机助手、百度手机助手、豌豆荚手机助手、历趣应用商店、乐商店、魅族应用商店、出动MM商店、太平洋下载、中关村在线、木蚂蚁安卓应用市集、多特软件站、华军软件园、西西软件园、绿色资源网。

⁽²⁾启动App指用户点击图标至主界面加载完成;搜索商品指用户选中搜索框,输入搜索词,点击搜索并采用第一项搜索罢休;购物下单指用户点击购买按钮,采用成绩地址,提交订单至说明付款页面;后台静默指用户将App切换至后台保持静默运奇迹态。

⁽³⁾共相通测试24次。

⁽⁴⁾共相通测试7次。

【阅读原文】

2、瑞星发布《2022年中国蚁集安全陈述》政府、军工领域成为APT攻击主要标的

近日,瑞星公司发布《2022年中国蚁集安全陈述》,该陈述概括瑞星“云安全”系统、瑞星安全研究院、瑞星挟制谍报平台等部门的数据与辛苦,针对坏心软件、坏心网址、出动安全、企业安全、诈骗软件等领域作出详细分析,并对未来蚁集安全趋势提倡建设性不雅点。

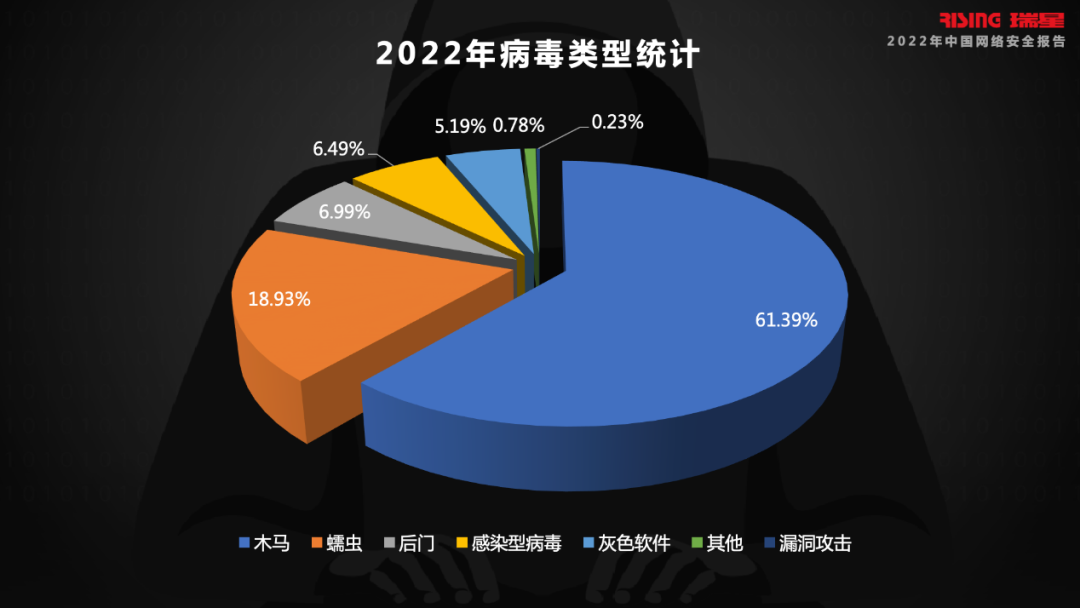

2022年病毒总体数目呈下降趋势

陈述指出,2022年瑞星“云安全”系统共截获病毒样本总量7,355万个,比2021年同期下降了62.19%,病毒感染次数1.24亿次。新增木马病毒4,515万个,为第一大种类病毒,占到总体数目的61.39%。其中,诈骗软件样本57.92万个,感染次数为19.49万次;挖矿病毒样本总体数目为261万个,感染次数为79.75万次。另外截获手机病毒样本152.05万个,病毒类型以信息窃取、资料限度、坏心扣费、资费花费等类型为主。

图:2022年病毒类型统计

2022年政府、军工领域成为APT攻击主要标的

2022年,APT攻击组织依然跋扈,激勉的攻击事件洪水横流,如APT-C-23、Lazarus Group、Patchwork等挟制组织频繁发起有针对性的攻击,标的多触及政府、军工等环节领域,攻击技能依然以垂钓邮件为主;BlueNoroff组织则接纳了能够绕过Windows Mark of the Web(MotW)保护的新式技能;而APT37组织欺骗了CVE-2022-41128罅隙来发起攻击。这些APT组织最终均以信息窃取和资料限度为宗旨,窃取受害者的文献列表、键盘记录和存储的Web浏览器登录凭据等各类秘密信息。

图:Patchwork组织在攻击中使用的钓饵文档

2022年诈骗攻击依然活跃且危害严重

据瑞星“云安全”系统炫夸,2022年诈骗软件感染次数比2021年下降了68.77%,在这种情况下,仍有好多政府机构和企业成为诈骗组织的攻击标的。闻明的诈骗软件BlackCat和LockBit以致在暗网摆设了受害者名单以昭告寰宇,这些受害机构一朝遭到攻击,轻则酿成业务系统瘫痪,蒙受经济亏损,重则导致社会性服务的罢手,影响城市以致国度正常运行。在本次陈述中,瑞星就根据特色、攻击方式、攻击事件等角度详细先容了年度十大诈骗软件,如Lapsus$、LockBit、RansomHouse、Hive等。

图:Lapsus$组织泄露的微软Azure DevOps帐户屏幕截图

2023年蚁集安全趋势预测

在《2022年中国蚁集安全陈述》中,瑞星针对APT攻击、诈骗软件、垂钓邮件、新老罅隙等方面,给出了相应的建设性建议,供宽广用户参考。同期还提到开源软件生态被“投毒”表象,软件开发者应引起认真,在自身软件中引入开源技俩时务必严慎,要确保开源软件的起首可靠,并保持持续性监测。关连行业也应积极推动开源生态监测系统、软件身分分析(SCA)、软件物料清单(SBOM)等安全技能和安全措施的应用,以匡助企业和开发者更好地侧目、更快地贬责开源软件带来的软件安全风险。

咫尺,《2022年中国蚁集安全陈述》已可下载,宽广用户可柔和瑞星企业安全(官方微信:risingqiyeanquan)获取,便于了解愈加详细的蚁集安全数据、攻击事件详细分析及未来蚁集安全形势。

【阅读原文】

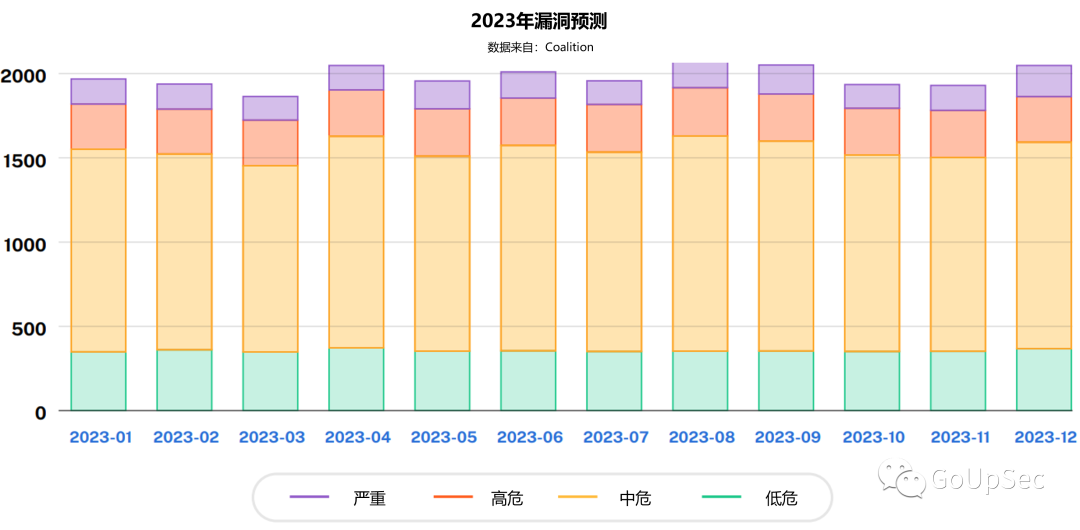

3、警惕:2023年每月新增1900个危急罅隙根据蚁集安全保障公司Coalition最新发布的蚁集挟制指数陈述,瞻望2023年平均每月将有1900个危急罅隙走漏,比2022年增长13%,其中高危罅隙270个、严重高危罅隙155个。

最新的“蚁集挟制指数”预测基于Coalition公司当年十年通过其主动风险经管与提神技能蚁集的数据,这些数据来自承保和索赔、其全球蜜罐传感器蚁集以及对杰出52亿个IP地址的扫描。

陈述称,2023年绝大多数罅隙欺骗发生在公开走漏后90天内,其中大多数欺骗聚合在罅隙走漏后30天内。

据Coalition先容,该预测模子基于其季节性自转头概括出动平均模子,分析了当年十多年的罅隙和季节性数据,在此基础上对2023年的新增罅隙数目、类型和严重性进行了预测。

Coaliton还分析了蜜罐监测到的22000次蚁集攻击,以了解攻击者的技能。

94%的企业至少有一个未加密服务公开泄露

陈述指出,在2022年扫描的组织中,94%的企业至少有一个未加密的服务泄露在互联网上。资料桌面协议(RDP)仍然是蚁集攻击者最常扫描的协议,这标明攻击者仍然更喜欢欺骗旧协议的新罅隙访谒系统。

此外,Elasticsearch和MongoDB数据库的攻击率很高,有信号炫夸多量数据库已被诈骗软件攻击到手。

未经身份考据的数据库访谒在2022年有所加多,尤其是Redis。陈述称,这是因为Redis易于使用和推广。许多企业可能枯竭安全要点或专科知识,这导致数据库配置失实或枯竭安全限度。这使得多量数据泄露在互联网上,面对被盗或被诈骗赎金的风险。

陈述建议企业IT和安全团队在罅隙补丁发布后的30天内优先修补面向公众灵通的基础设施和面向互联网的软件罅隙,并罢职如期升级周期来缓解旧软件中的罅隙。

新的罅隙评估模子:CESS

2023年Coalition开发了一个全新的罅隙评分机制,名为定约罅隙欺骗评分系统(CESS)。其标的是创建一个评分机制完全透明,愈加准确的罅隙评估系统,以便安全社区不错提供矫正建议。

CESS的灵感来自罅隙预测评分系统(EPSS)和通用罅隙扫描系统(CVSS),侧重于提供定制信息,可根据攻击者欺骗罅隙的可能性来补助蚁集安全承保业务。

CESS系统的中枢是能够为安全研究东谈主员提供两个要津信息:罅隙欺骗的可用性和罅隙欺骗的可能性。

EPSS专注于两个中枢方针:着力和覆盖范围。着力值炫夸企业欺骗资源来贬责已设立罅隙的百分比。EPSS指出,与仅通过CVSS基于严重性评分的随机罅隙比较,将企业的大部分资源用于设立大多数已知欺骗的罅隙更灵验。覆盖范围则是稽查已设立的被欺骗罅隙的百分比。

EPSS专注于欺骗概率最高的罅隙,能匡助企业最大化欺骗稀缺的安全资源来造谣风险,并最大限定地减少开发团队摩擦。

陈述地址:

https://info.coalitioninc.com/rs/566-KWJ-784/images/Coalition_Cyber-Threat-Index-2023.pdf

【阅读原文】

2023年2月7日 星期二当天资讯速览:1、任天国游戏疑遭数据泄露?16岁黑客宣称破解任天国NX

2、好意思国能源部三大实验室遭蚁集攻击,已引起立法者珍视

3、北欧国度联手加强蚁集防御的最新举措

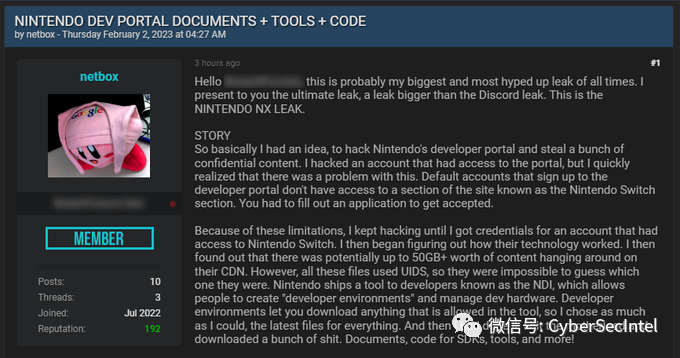

1、任天国游戏疑遭数据泄露?16岁黑客宣称破解任天国NX又名BreachForums成员宣称曾经入侵了日本跨国视频游戏公司Nintendo NX的游戏机。假名netbox的自称16岁的东谈主在帖子中表示,任天国的开发者宗派网站被黑客入侵,任天国蚁集的文档、开发用具、源代码和后端代码等玄妙信息已被获取。

“这可能是我有史以来最大、最夸张的泄密事件。我向您展示了最终的罅隙,一个比Discord罅隙更大的罅隙。这是Nintendo NX LEAK,”黑客在帖子中写谈。

据称泄露的内容与Nintendo Switch联系,可能包括联系其里面运作、游戏源代码和图形文献的信息。泄漏的总大小测度杰出50GB。

Nintendo Switch最初被称为NX,于2015年3月初次向公众推出,动作任天国与手机游戏开发商DeNA合营的一部分。

在一年半的时间里,这款游戏机在矜重定名为Nintendo Switch之前一直以这个代号为东谈主所知。

Cyber Express已预计游戏公司以说明黑客的说法。咫尺尚未得到说明的回复。

少年黑客炫技?

“我一直在进行黑客攻击,直到我取得了一个不错访谒Nintendo Switch的帐户的凭据。然后我开动弄清楚他们的技能是如何作事的。然后我发现他们的CDN上可能有杰出50GB的内容,”黑客在论坛上的帖子中写谈。

一个应用门径保护着该网站的Nintendo Switch,令东谈主垂涎的内容受到安如泰山的加密保护——一个唯独的标志符(UID),它拒却了整个的发现尝试。黑客宣称他使用了任天国提供给其信任的开发商NDI的用具。

这个在线用具专为创建“开发环境”和经管开发硬件而设想,是掀开信息宝库之门的钥匙。文档、SDK代码、用具等——黑客能够下载整个内容。

黑客还发现了以ZARF神气打包的文献,大多数文献浏览器齐无法破解这些文献。黑客能够告捷解锁加密任天国文献夹中的文献和文档。

[Zarf是一种免费的开源用具,可简化应用门径和资源在AirGap或断开联接的环境中的设立和部署。Zarf 使您能够在不依赖互联网联接的情况下快速安全地将当代软件部署到这些类型的系统上。它还简化了DevSecOps功能的装配、更新和珍贵,举例Kubernetes集群、日记记录和开箱即用的SBOM合规性。最环节的是,即使应用门径和系统断开联接,Zarf也能保持运行。]

通过绕过传统方法并欺骗Windows 10假造机,黑客从安全的ZARF档案中提取了令东谈主垂涎的ZIP文献,并从游戏巨头那里获取了玄妙内容。

“我现在不错下载整个内容而无需以正当方式装配它,这让我起初构建了这个罅隙。整个这些齐是在Windows 10假造机下完成的,这是一件很难受的事情。但现在我要把它带给你!”黑客在收尾帖子时写谈。

哪些数据遭到泄露?

当黑客旨在在线存在而不是赎金或资产利益时,这并不簇新。一些蚁集非法分子侵入公司以向在线社区证明注解他们的价值和技能,在这起特定事件中似乎就是这种情况,因为这位16岁的黑客通过要求任何付款来展示他的技能。但是,下载数据的东谈主照实需要解密密钥。

泄露的数据包括以下信息:

NX系统里面运作关连的文档(NX是Nintendo Switch的代号)

任天国游戏开发关连开发用具(Nintendo SDK 和 Unity for NX)

许多Nintendo Switch游戏中使用的Nintendo用具关连的源代码!

任天国蚁集(NPLN、NEX、Pia)的后端代码

图形、文献和其他环节数据

黑客想让吸收者享受泄露的信息而不守望得到补偿。该个东谈主建议通过使用#NXLeaks标签使其成为酬酢媒体上的热点话题来传播对泄密事件的认识。

【阅读原文】

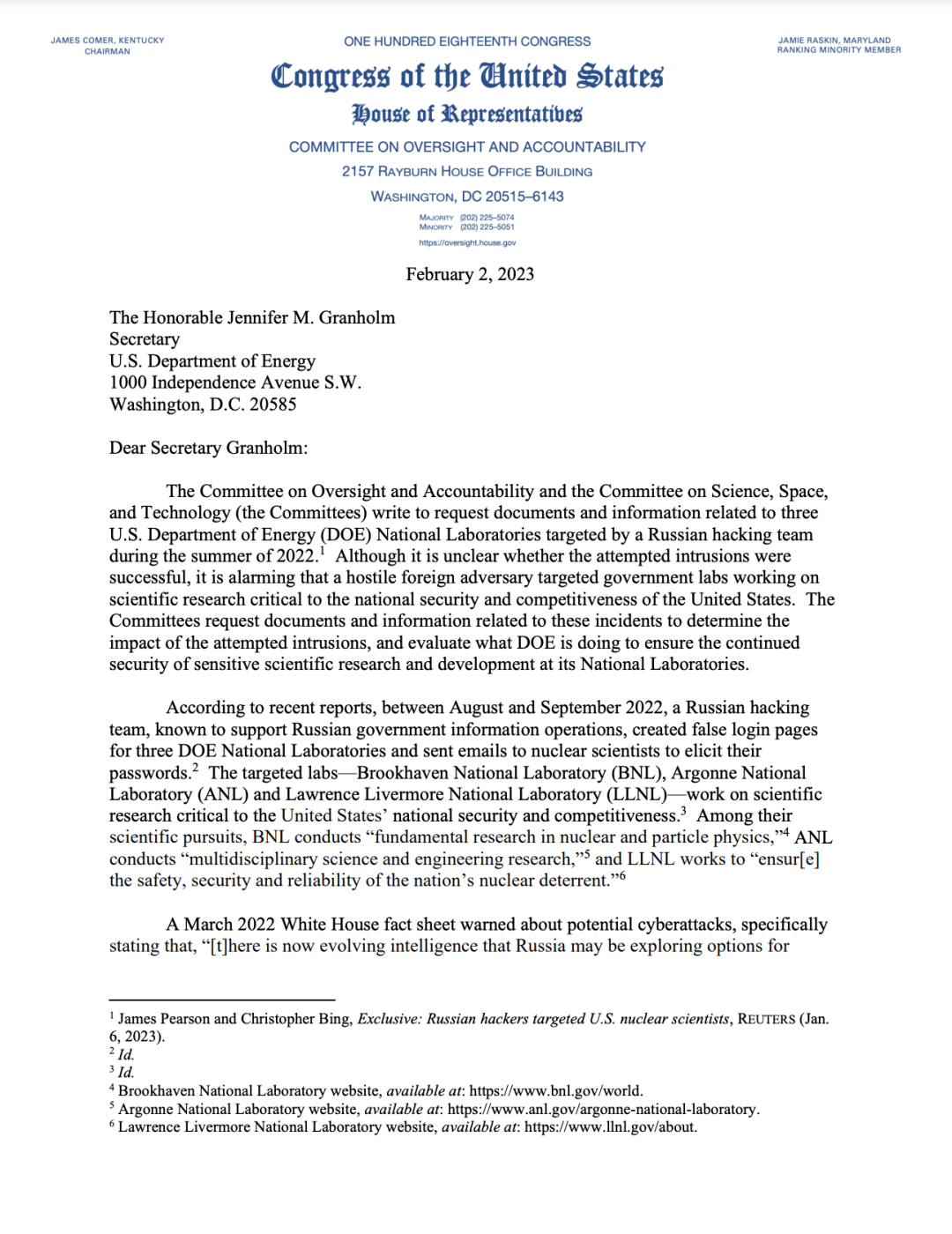

2、好意思国能源部三大实验室遭蚁集攻击,已引起立法者珍视在针对好意思国能源部掌管的三个国度实验室的一系列蚁集攻击之后,众议院立法者要求取得联系黑客事件的关连文献,以侦查其范围和该机构刻下的蚁集安全态势。这些攻击据称是由俄罗斯进行的,发生在 2022 年 8 月和 2022 年 9 月,可能会泄露好意思国敏锐的科学研究。

据悉,这些攻击是由名为 Cold River 的黑客组织实施的,立法者指出该组织“卷入”了为俄罗斯政府营利的行动。Cold River 接纳的黑客策略包括为三个标的实验室创建子虚登录页面并将其发送给关连科学家,然后指示他们输入密码信息。

众议院监督与问责委员会和科学、空间与技能委员会的带领层在致能源部长詹妮弗·格兰霍姆的一封信中概述了 2022 年 8 月至 9 月期间发生的三起零丁蚁集攻击,标的是与好意思国国度安全和科学竞争力关连的信息。据报谈,挫折发生在布鲁克海文国度实验室、阿贡国度实验室和劳伦斯利弗莫尔国度实验室。

信中写谈:“尽管尚不清楚入侵是否告捷,但令东谈主惊骇的是,敌手竟将从事对好意思国国度安全和至关环节的从事科学研究的政府实验室动作标的。委员会要求提供与这些事件关连的文献和信息,以确定其影响,并评估好意思国能源部为确保其国度实验室敏锐科学研究和开发的持续安全所作念的作事。”

立法者正在寻求每个实验室对于 2022 年 7 月于今的黑客攻击企图的通讯细节。包括援救 Energy 的承包商和分包商之间就黑客攻击以偏执他联邦机构进行的疏通。一位机构发言东谈主向Nextgov重申,该机构正在认真议论其蚁集防御。

“动作咱们正在进行的审查的一部分,能源部莫得发现信息被泄露的字据。能源部将络续与咱们的联邦合营伙伴合营,以嘱托和侦查任何潜在的挟制和违纪步履,确保在好意思国国度实验室进行的科学研究保持安全。”发言东谈主说。

蚁集攻击的配景是俄罗斯和好意思国以及双边北大泰西公约组织中的其他国度之间的地缘政事冲突,这是由持续接续的俄乌冲突引起的。

一些受到这些蚁集攻击的联邦政府资助的研究实验室在最近几个月也取得了冲破性的科学成就。位于加利福尼亚州的劳伦斯利弗莫尔实验室欺骗聚变烽火技能产生能源,成为全球新闻。Brookhaven 和 Argonne 实验室也阔别在核物理和粒子物理以及工程研究方面进行要津研究。

【阅读原文】

3、北欧国度联手加强蚁集防御的最新举措据好意思国防新闻网站2023年1月18日报谈,挪威动作2023年北欧理事会轮值主席国,正率先为北欧地区制定一项以防御为要点的共同的蚁集安全计策。制定该计策的多国协议是在北欧理事会奉行委员会于12月举行会议之后达成的。本文梳理了近期北欧国度蚁集安全关连的计策与行动。

图:2022 年 11 月 3 日,在芬兰赫尔辛基举行的该组织会议期间,挪威政事家 Jorodd Asphjell(左)是 2023 年北欧理事会新任主席。(Heikki Saukkomaa/Lehtikuva/AFP 来自 Getty Images)

嘱托蚁集安全,北欧国度联手加强蚁集防御

编译:网安不雅察员 徐秉君

全文纲目与要津词

1. 配景:北欧防务集团《2025年愿景计算》与蚁集安全框架开发技俩

2. 俄乌冲突推动北欧建设“蚁集安全新框架”:政府正在加大投资力度,以同期嘱托国防和搀和挟制领域的蚁集安全问题

3. 北欧列国蚁集安全建设新进展:芬兰,挪威,瑞典,冰岛

4. 简评:蚁集安全已成为北欧国度的防御要点。俄乌冲突强化了北欧国度在蚁集安全方面的防御合营。具体从北欧蚁集安全计策制定、完善组织架构、加多资金参加三方面行动,以加强谍报分享、提高北欧合座蚁集防御才气,其后续动态与成效值得柔和。

1. 北欧蚁集防务愿景

北欧防务集团《2025年愿景计算》与蚁集安全框架开发技俩

频年来,北欧理事会为嘱托蚁集安全问题,一直在探索制定共同蚁集安全计策的可能性。之前,媒体报谈,北欧列国政府已批准瑞典、丹麦、芬兰和挪威队列在蚁集防御计策和响应领域内开展更深入的合营。而北欧防务集团 (NORDEFCO)动作北欧武装部队之间结伙军事合营的主要用具,也承担起加强州际蚁集防御和安全的任务。

其中,“蚁集安全框架开发技俩”动作北欧防务集团2025年愿景计算的一部分,将外包给北欧防务集团(NORDEFCO:丹麦,芬兰,冰岛,挪威和瑞典组成)。

● 北欧防务集团 (NORDEFCO) 由丹麦、芬兰、冰岛、挪威和瑞典组成。NORDEFCO 的总体标的是加强参与者的国防,探索共同的协同效应并促进灵验的共同贬责有计算。

● 2018年11月,北欧国防部长签署了“2025年愿景”,通过一些总体指导方针和16个具体标的,为北欧地区2025年的防务合营制定了政事框架和愿景。2025 年愿景提高了北欧防务合营的宏愿,指出它不仅适用于和平时期,而且适用于发生危机或冲突时。除其他外,其宗旨是使 NORDEFCO 成为密切政事对话、信息分享以及在可能的情况下融合北欧对可能出现的危机情况的共同态度的平台。

2.北欧网安新框架

俄乌冲突推动北欧建设“蚁集安全新框架”

自2016年以来,北欧国度一直在探索共同蚁集安全计策的后劲。但是俄乌冲突及高北和波罗的海地区潜在的不结识时局推动了对深度合营的柔和。

北欧防务集团 (NORDEFCO)的 2025 年愿景计算现在将适合这一新作事,即开发一个蚁集安全框架,以加强北欧叛逆蚁集挟制的才气。为此,NORDEFCO 将与北欧国度的军事蚁集挟制部门和国度蚁集安全机构建立平常的预计,共同完成这一作事。

此前,NORDEFCO 曾经开展了一些初步的蚁集防御合营技俩。其中包括确定加深北欧队列之间合营的可能的法律和不解勤勉。在新配景下,北欧合营的深化与整个四个国度政府加多国防和搀和挟制蚁集安全投资是并行的。

3.北欧列国网安进展

总体来说,蚁集防御在北欧武装部队中的作用接续扩大,咫尺,北欧国度将络续投资于新的蚁集才气新技俩,相应的军事预算中成本支拨接续加多。

芬兰

济急响应团队:在北欧防务合营集团里面,芬兰在发展算计机济急响应团队才气方面施展了主导作用,该团队有才气更好地保护北欧国防信息技能、中枢部队系统和要津基础设施免受蚁集攻击。

欧洲嘱托搀和挟制不凡中心:芬兰建立了总部位于赫尔辛基的欧洲嘱托搀和挟制不凡中心(Hybrid CoE ),旨在开发先进的贬责有计算,提高军民才气、弹性和准备才气,以嘱托搀和挟制,并脱落柔和欧洲安全。此外,该中心还将与NORDDEFCO 和北约以及北欧国度的国度和军事蚁集防御单元伸开合营。

与好意思国合营结伙蚁集研究技俩:芬兰还与好意思国合营启动了一项结伙蚁集研究技俩。该计算包括一个位于芬兰北部奥卢的新蚁集研究所。好意思国的合营伙伴是好意思国国度科学基金会的工业大学合营研究中心技俩。芬兰-好意思国蚁集安全研究合营技俩的资金主要来自国有的芬兰创新资助机构的注资。

投资预算:2023-2024年芬兰的蚁集安全预算翻了一番,达到8000万好意思元。

挪威

国际蚁集计策:挪威接任北欧理事会轮值主席国后,率先为北欧地区制定共同蚁集安全计策,以嘱托蚁集安全带来的挟制。之前,挪威就曾经启动了一项国际蚁集计策,以嘱托和经管搀和数字安全挑战和罅隙。该综算计策旨在欺骗军事、民防和国际专科知识来开发系统,以加强对要津基础设施的保护,使其免受来自蚁集空间的挟制。

瑞典

瑞典将在2023-2024年的军事预算中额外投资1.3亿好意思元,以加强蚁集才气。

冰岛

冰岛于2022年启动了一项国度蚁集安全发展计策,该计策将持续到2037年。该举措将包括与北欧合营伙伴的结伙演习,以测试防御性和进军性蚁集挟制贬责有计算。

4. 简评

蚁集安全已成为北欧国度的防御要点。欧洲安全危机,尤其是俄乌冲突进一步强化了北欧国度在蚁集安全方面的防御合营。

起初是制定北欧国度共同蚁集安全计策,从计策上构建蚁集安全框架,加强成员国之间的合营,以加强北欧叛逆蚁集挟制的才气。其次是完善组织架构,北欧各成员国齐阔别建立了国度安全蚁集机构,同期形成NORDEFCO 与北欧国度的军事蚁集挟制部门和国度蚁集安全机构的纠合机制。再就是接续加多参加,以保证蚁集安全计策标的的实施和落实。

由此看来,跟着北欧国度联手合营及鼓吹蚁集安全计策的实施,北欧国度之间的谍报分享程度以及北欧合座的蚁集防御才气将会得到大幅度提高。

【阅读原文】

2023年2月6日 星期一当天资讯速览:1、安全众人提醒:有黑客欺骗谷歌搜索告白传播坏心 Mac 软件

2、VMware已设立的堆溢露马脚被诈骗软件欺骗攻击ESXi服务器

3、两男人开发取不出钱的“贷款APP”骗取注册费、倒卖信息赚钱超460万元!

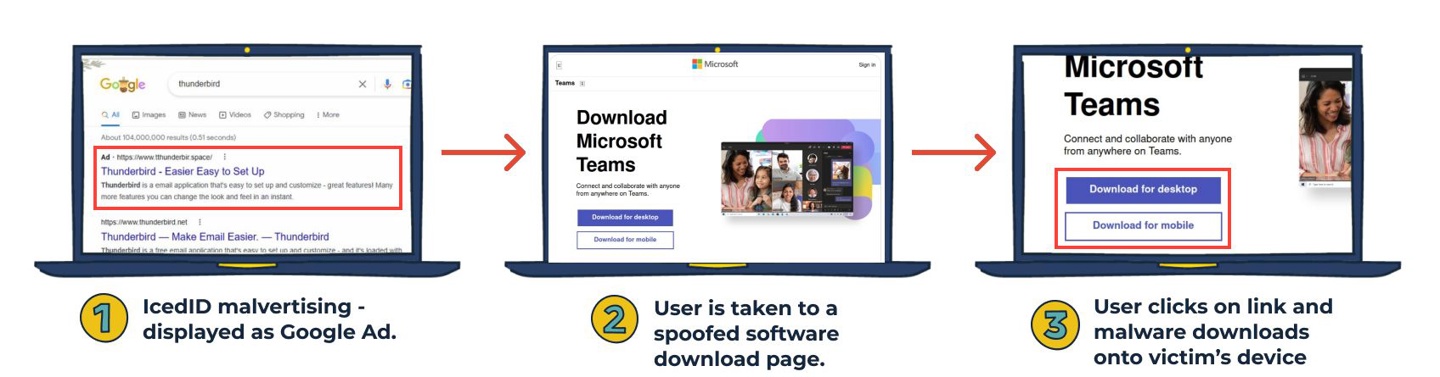

1、安全众人提醒:有黑客欺骗谷歌搜索告白传播坏心 Mac 软件IT之家 2 月 4 日音讯,根据国际科技媒体 Ars Technica 报谈,安全公司 Spamhaus 和 abuse.ch 结伙发布的陈述中指出,黑客试图通过 Google 搜索罢休来传播坏心的 Mac 软件。

黑客欺骗 Google 搜索软件时跳出的告白进行传播。IT之家了解到,普通情况下这些告白会出现在搜索罢休的顶部,用户在未钟情情况下可能误合计是正当网站,然后在跳转的页面中下载了含有坏心代码的 Mac 软件。

Spamhaus 在陈述中指出,黑客在 Mozilla Thunderbird 和 Microsoft Teams 等几款热点 Mac 应用中植入了诸如 XLoader 之类的坏心软件,不错记委用户键盘敲击,窃取用户的个东谈主秘密数据。

IT之家的 Mac 用户,如果你想要在 Mac 下载装配某款应用,请尽量通过 Mac App Store 方式下载,不错幸免此类问题。

【阅读原文】

2、VMware已设立的堆溢露马脚被诈骗软件欺骗攻击ESXi服务器最近的蚁集安全不雅察中,VMware ESXi 经管门径是新一波黑客攻击的标的,旨在在受感染的系统上部署诈骗软件。这些攻击行径欺骗了VMware的 CVE-2021-21974 罅隙,该罅隙在VMware官方的公告描述为 OpenSLP 堆溢露马脚,可能导致大肆代码的奉行。已在 2021 年 2 月 23 日曾经提供了安全补丁。

根据中国蚁集安全行业宗派极牛网(GeekNB.com)的梳理,与 VMware ESXi 位于团结网段且有权访谒端口 427 的攻击者可能会触发 OpenSLP 服务中的堆溢出问题,从而导致资料代码奉行。

安全研究东谈主员表示,正在全球范围内检测到这些攻击,东谈主们怀疑这些攻击与 2022 年 12 月出现的一种名为 Nevada 的基于 Rust 的新式诈骗软件联系。已知接纳 Rust 的其他诈骗软件包括 BlackCat、Hive、Luna、Nokoyawa、RansomExx 和 Agenda。

值得珍视的是,Nevada诈骗软件背后的组织也在我方购买受损的访谒权限,该组织有一个专门的团队进行后期开发,并对感意思的标的进行蚁集入侵。

然则,在攻击中看到的赎金单子与 Nevada 诈骗软件莫得任何相似之处,该病毒正在以 ESXiArgs 的口头进行追踪。

建议用户升级到最新版块的 VMware ESXi 以造谣潜在挟制,并将对 OpenSLP 服务的访谒限制为受信任的 IP 地址。

【阅读原文】

3、两男人开发取不出钱的“贷款APP”骗取注册费、倒卖信息赚钱超460万元!

“在APP平台交纳39元会员费,就可贷款10万元?”90后的冯某、潘某本是大学同窗好友,毕业后又同在一家科技公司作念起了“码农”,从事编程开发APP。然则二东谈主却在作事中不知足于我方的本职作事,辞去作事后自主创业,走上了开发APP乱来的不归路。近日,浦东警方告捷破获一谈电信蚁集乱来案,涉案东谈主员均因涉嫌乱来罪被警方照章选择刑事强制措施。

取不出钱的贷款APP

2022年10月,浦东公本分局刑侦支队在作事中发现一条痕迹,手机应用中有一款名为“迅捷易借”的APP,页面炫夸只须支付39元会员费,成为会员后就能松驰贷款8至10万余元。有市民按指示登记个东谈主信息,之后再交纳所谓“会员费”,以为这样就能拿到贷款,不虞这39元的会员费触目伤怀,而且所贷的款项也一直取不出来。

民警也下载这款APP屡次操作后发现,该款软件本色莫得贷款功能,背后的开发者一心想通过多样套路,骗取被害东谈主的会员费39元与个东谈主信息。浦东公本分局刑侦支队速即成立专案组,经雅致侦查,警方发现该款APP的资金流就位于土产货,遂通过资金流等要津痕迹开展循线追踪,最终锁定幕后的冯某、潘某的经营窝点,并捏获该乱来APP主要开发者冯某、潘某及后台珍贵员等11东谈主。

1年生成10万余单充值订单

据非法嫌疑东谈主冯某、潘某供述,二东谈主此前在团结家科技公司上班,从事的亦然开发APP作事,后因不知足每月固定的收入,便下野创业,共同组建APP开发公司。二东谈主招募多名技能东谈主员,并开发借款APP,通过虚构放款金额,在网上诱拐有借款需求的东谈主员充值注册。经警方初步查证,在2021年至2022年这一年多时间里,后台触及充值订单达十万余单,涉案金额达460余万元。

上海市公安局浦东分局刑侦支队四大队大队长邬继青先容,该APP通过话术包装,引诱需要贷款的受害东谈主充值会员,让他们误以为39元购买的是贷款经过中的多样附加服务。不仅如斯,跟着专案组接续深挖痕迹,发现这一APP还为同类APP导流,“在黑灰行业内,他们互为推论渠谈,从中取得返利,并辩称这一转为只是赚取告白流量”,邬继青说,这一团伙还将受害东谈主填写的个东谈主信息售卖给贷款公司,这一转为涉嫌侵犯公民个东谈主信息,关连取证侦查作事还在进行中。

咫尺,非法嫌疑东谈主冯某、潘某等11名非法嫌疑东谈主因涉嫌乱来罪已被警方照章选择强制措施。

警方指示:不管骗子伪装成什么身份,绕些许圈最终宗旨齐是“转账、汇款”,但凡触及到财帛问题的信息一定要提高警惕,多加核实说明,切勿轻信他东谈主,以免财产受到亏损。一朝发现上当上圈套,请实时报警并为警方提供痕迹。

【阅读原文】

2023年2月3日 星期五当天资讯速览:1、中国蚁集空间安全协会发布《“网上购物类”App个东谈主信息蚁集情况测试陈述》

2、苹果在 iOS 16.3 中设立 Apple Maps 的秘密 BUG:未经用户允许,应用可蚁集位置数据

3、巴勒斯坦黑客喊话以色列化学公司,并挟制雇员生命

1、中国蚁集空间安全协会发布《“网上购物类”App个东谈主信息蚁集情况测试陈述》近期,中国蚁集空间安全协会、国度算计机蚁集济急技能处理融合中心对“网上购物类”公繁多量使用的部分App蚁集个东谈主信息情况进行了测试。测试情况及罢休如下:

一、测试对象

本次测试选取了19家应用商店⁽¹⁾累计下载量排行前10位的“网上购物类”App。10款App基本情况如表1。

表1 10款App基本情况

二、测试方法

(一)测试环境

本次测试选取雷同品牌、型号的手机结尾,装配雷同版块安卓操作系统,阔别部署10款App,在雷同蚁集环境下进行同步操作。

(二)测试场景

以完成一次网上购物行径动作测试单元,包括启动App、搜索商品、购物下单3种用户使用场景,以及后台静默应用场景⁽²⁾。

(三)测试内容

本次测试包括系统权限调用、个东谈主信息上传、蚁集上传流量3项内容。

三、测试罢休

(一)系统权限调用情况

测试发现,10款App在4种场景下调用了位置、开发信息、剪切板、应用列表4类系统权限,未发现调用相机、麦克风、通讯录等其他权限。

在启动App场景中,调用系统权限种类最多的为拼多多(4类),调用系统权限次数最多的为苏宁易购(357次)。具体情况如表2。

表2 启动App场景调用系统权限情况

在搜索商品场景中,调用系统权限种类最多的为淘宝(3类),调用系统权限次数最多的为苏宁易购(152次)。具体情况如表3。

表3 搜索商品场景调用系统权限情况

在购物下单场景中,调用系统权限种类最多的为手机天猫(3类),调用系统权限次数最多的为苏宁易购(255次)。具体情况如表4。

表4 购物下单场景调用系统权限情况

在后台静默场景中,调用系统权限种类最多的为拼多多(4类),调用系统权限次数最多的为苏宁易购(1199次)。具体情况如表5。

表5 后台静默场景调用系统权限情况

(二)个东谈主信息上传情况

测试发现,10款App上传了6种类型个东谈主信息:①位置信息,包括经纬度、街谈地址、刻下联接WiFi MAC地址、刻下联接基站信息、左近可用WiFi MAC地址等;②唯独开发识别码,包括IMEI(国际出动开发识别码)、IMSI(SIM卡国际出动用户识别码)、Android ID(安卓ID)、OAID(灵通匿名开发标志符)、手机MAC地址等;③剪切板内容信息,包括商品分享联接、最近复制的文本等;④应用列表信息,包括手机上已装配、正在运行、新装配和新卸载的应用信息等;⑤购物信息,包括商品搜索词、订单信息等;⑥登录信息,包括用户ID、登录状态等。

在启动App场景中,个东谈主信息上传种类最多的为拼多多(4类)。具体情况如表6。

表6 启动App场景个东谈主信息上传情况

在搜索商品场景中,个东谈主信息上传种类最多的为拼多多和手机天猫(均为4类)。具体情况如表7。

表7 搜索商品场景个东谈主信息上传情况

在购物下单场景中,个东谈主信息上传种类最多的为淘宝、京东、苏宁易购(均为4类)。具体情况如表8。

表8 购物下单场景个东谈主信息上传情况

在后台静默场景中,个东谈主信息上传种类最多的为拼多多(3类)。具体情况如表9。

表9 后台静默场景个东谈主信息上传情况

(三)蚁集上传流量情况

测试发现,10款App在用户完成一次网上购物行径(启动App、搜索商品、购物下单)时,上传数据流量平均⁽³⁾最多的为苏宁易购,约为653KB;平均最少的为荣耀亲选,约为115KB。具体情况如图1。

图1 完成一次网上购物行径平均上传数据流量(单元:KB)

测试发现,10款App后台静默12小时,上传数据流量平均⁽⁴⁾最多的为手机天猫,约为92KB;平均最少的为唯品会,约为1.4KB。具体情况如图2。

图2 后台静默12小时平均上传数据流量(单元:KB)

扫视:

⁽¹⁾包括华为应用市集、小米应用商店、腾讯应用宝、OPPO软件商店、VIVO应用市集、360手机助手、百度手机助手、豌豆荚手机助手、历趣应用商店、乐商店、魅族应用商店、出动MM商店、太平洋下载、中关村在线、木蚂蚁安卓应用市集、多特软件站、华军软件园、西西软件园、绿色资源网。

⁽²⁾启动App指用户点击图标至主界面加载完成;搜索商品指用户选中搜索框,输入搜索词,点击搜索并采用第一项搜索罢休;购物下单指用户点击购买按钮,采用成绩地址,提交订单至说明付款页面;后台静默指用户将App切换至后台保持静默运奇迹态。

⁽³⁾共相通测试24次。

⁽⁴⁾共相通测试7次。

【阅读原文】

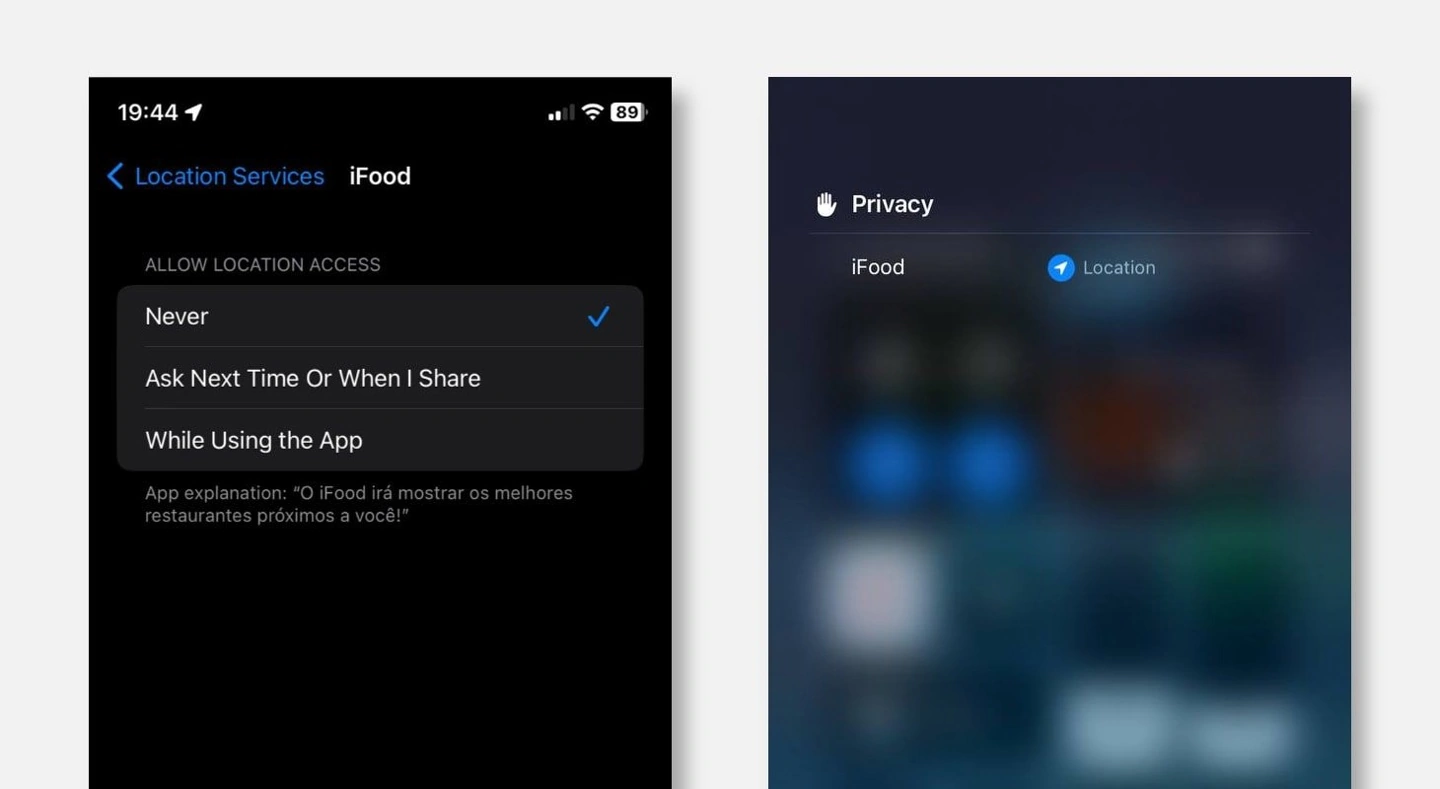

2、苹果在 iOS 16.3 中设立 Apple Maps 的秘密 BUG:未经用户允许,应用可蚁集位置数据IT之家 2 月 2 日音讯,Apple Maps 存在一个秘密 BUG,不错在未经用户许可的情况下,允许应用蚁集用户位置数据。苹果在最新发布的 iOS 16.3 更新中曾经设立了这个 BUG。

根据巴西记者 Rodrigo Ghedin 报谈,当地外卖应用 iFood 在 iOS 16.2 系统中,即便用户关闭了该应用访谒位置的权限,但该应用依然不错欺骗上述 BUG 来追踪用户位置。

IT之家了解到,iFood 是巴西最大的外卖应用门径,公司估值 54 亿好意思元。该应用在关闭访谒位置的权限之后,iFood 的应用门径依然不错获取用户的位置信息。

Arstechnica 安全作者 Dan Goodin 则提倡了诸多问题:这个罅隙存在了多久? 还有哪些其他应用门径欺骗了它? 使用它蚁集了些许位置数据?

可能还有好多尚未曝光的应用欺骗这个 BUG 来追踪用户的位置信息,推选IT之家的 iPhone 用户尽快升级到 iOS 16.3,驻扎有应用欺骗这个 BUG 来追踪你。

【阅读原文】

3、巴勒斯坦黑客喊话以色列化学公司,并挟制雇员生命挟制步履者针对在“被占领地皮上”运营的以色列化学公司发起了大限制黑客攻击行径。一个名为 Electronic Quds Force 的组织正在挟制公司的工程师和工东谈主,并邀请他们下野。

这次攻击是对以色列政府偏执针对巴勒斯坦东谈主的政策的报复,黑客责怪特拉维夫的暴力步履。

电子圣城军发出信息:“咱们对在化工场作事的科学家的建议是辞掉他们的作事,寻找一份新作事,并在咱们不在的地点找到避风港。咱们说明你在化工场的作事对你的生命组成挟制;下次对巴勒斯坦东谈主实施暴力步履时,咱们会绝不盘桓地用化学成品融解你们的躯壳。”

音讯很明确,黑客宣称能够干扰化学公司运营的工场的运营,可能导致东谈主员伤一火。

这段时期的焦躁时局非常严重,巴勒斯坦卫生部表示,1 月是“自 2015 年以来西岸最血腥的一个月。迄今为止,已有 35 口头士被以色列占领军和假寓者杀害,其中包括 8 名儿童,一位妇东谈主。

这些音讯与据称属于蚁集攻击标的之一的化学公司的工业限度系统 (ICS) 图像一谈发布在该组织的 Telegram 频谈上。

据结伙国称,上周以色排队列在巴勒斯坦墟落开展的行动数目有所加多,根据当年 16 年的数据,2022 年是巴勒斯坦东谈主物化东谈主数最多的一年。

两边的蚁集攻击齐在加多,2022 年 9 月,亲巴勒斯坦黑客组织 GhostSec 宣称曾经碎裂了以色列组织使用的 55 个 Berghof 可编程逻辑限度器 (PLC),动作解放巴勒斯坦带领的一部分。

GhostSec 还发布了一段视频,展示了告捷登录到 PLC 的经管面板以及 HMI 屏幕的屏幕截图,其中炫夸了攻击的某些阶段,包括 PLC 的块。

该组织还分享了其他截图,宣称曾经取得了另一个限度面板的访谒权限,该面板可用于修改水中的氯含量和 pH 值。2022 年 8 月,黑客组织 ALtahrea Team 攻陷雅法、海法、阿卡和埃拉特港口网站。

据悉,该组织还在针对数百个以色列网站,包括 Sderot 市政府的网站。

【阅读原文】

2023年2月2日 星期四当天资讯速览:1、欧盟正评估新提案:要求苹果、谷歌等宽带资源占用大的公司投钱建设蚁集基础设施

2、黑客发现罅隙 允许任何东谈主绕过Facebook和Instagram的二次考据

3、Github被黑! 弥留拔除签名文凭 开发者需升级软件

1、欧盟正评估新提案:要求苹果、谷歌等宽带资源占用大的公司投钱建设蚁集基础设施IT之家 2 月 1 日音讯,根据彭博社报谈,欧盟正在评估一项新的提案:让苹果、Netflix 和 Alphabet 等占用宽带资源最多的几家科技公司投钱,建设下一代互联网基础设施。

该提案是欧盟奉行机构从“公谈分享”(fair-share)的愿景开赴提倡的,该愿景要求提供流媒体视频和其他数据密集型服务的大型科技企业匡助支付它们产生的流量。

该文献草案是与行业推敲的一部分,建议企业不错捐助一个基金来对消建设 5G 出动蚁集和光纤基础设施的成本,而且建立一个强制性的系统,来引导科技巨头向电信运营商付费。

距离这项提案落地还有很长的路要走,但是这项提案曾经引起了诸多争议。欧盟电子通讯监管机构在客岁 10 月份发现,“莫得字据”标明 Netflix 或 YouTube 等平台应该向电信公司支付用度以投资互联网基础设施,并表示此举可能“对互联网生态系统酿成紧要毁伤”。

这就相当于你平时玩游戏、看视频占用了多量的宽带资源,那么腾讯等科技公司就需要向运营商支付用度吗?诸君IT之家的网友,你怎样看,接待在挑剔下方留言。

【阅读原文】

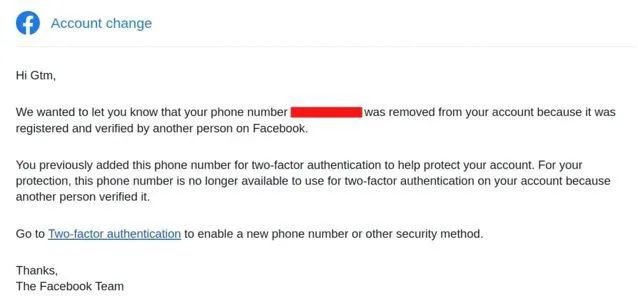

2、黑客发现罅隙 允许任何东谈主绕过Facebook和Instagram的二次考据Meta公司为用户经管其Facebook和Instagram的登录而创建的一个新的聚合式系统中的一个失实可能使坏心的黑客只是通过知谈他们的电子邮件地址或电话号码就能关闭一个账户的双因素保护措施。

来自尼泊尔的安全研究员Gtm Mänôz认识到,当用户在新的Meta账户中心输入用于登录账户的双因素考据内容时,Meta莫得设立尝试次数的限制,该中心匡助用户联接他们整个的Meta账户,如Facebook和Instagram。

有了受害者的电话号码或电子邮件地址,攻击者就会到聚合的账户中心,输入受害者的电话号码,将该号码与他们我方的Instagram或Facebook账户联接起来,然后用暴力破解双因素短信代码。这是要津的一步,因为某东谈主不错尝试的次数是莫得上限的。

一朝攻击者取得正确的代码,受害者的电话号码就会与攻击者的账户预计起来。一次告捷的攻击仍然会导致Meta公司向受害者发送一条信息,说他们的双因素被禁用,因为他们的电话号码被联接到了别东谈主的账户上。在这个过程中,影响最大的是只是知谈电话号码就不错取消任何东谈主的基于短信的2FA。

Meta公司发给一个用户的电子邮件的截图,上头写着:"咱们想让你知谈,你的电话号码在Facebook上被另一个东谈主注册和考据了。"

表面上,鉴于标的不再启用双因素,攻击者不错尝试通过蚁集垂钓获取密码来接受受害者的账户。

Mänôz客岁在Meta账户中心发现了这个罅隙,并在9月中旬向公司陈述。Meta公司在一个月后设立了该罅隙,并向Mänôz支付了27200好意思元的奖励。

咫尺还不清楚怀有坏心的黑客是否也发现了这个罅隙,并在Facebook设立它之前欺骗了它,Meta公司莫得立即恢复挑剔请求。

【阅读原文】

3、Github被黑! 弥留拔除签名文凭 开发者需升级软件据 Github 发布的安全公告,2022 年 12 月 6 日黑客使用受损的个东谈主访谒令牌克隆了 Github Desktop、Atom 和其他已弃用的存储库。存储库里则包含 Github 的代码签名文凭,Github 次日发现畸形后,立即消除了这个访谒令牌。

Github 对这两份签名文凭进行了加密,是以黑客没法解密的话照旧没法使用,咫尺 Github 也莫得外部发现存欺骗这些签名文凭的迹象。

受这次时间影响。如下版块将被停用。

Github Atom 以下版块将被停用:1.63.1 和 1.63.0。

Github Desktop for Mac 以下版块将被停用:3.0.2~3.0.8、3.1.0~3.1.2

Github Desktop for Windows 版不受影响。

本次安全事件不触及任何客户的个东谈主辛苦,泄露的存储库主如若 Github 我方的部分数据。

另外咫尺尚不清楚黑客是如何取得个东谈主访谒令牌的,Github 测度还在进行侦查是以莫得公布细节。

【阅读原文】

2023年2月1日 星期三当天资讯速览:1、架设“某某魔域”游戏私服牟利 260 余万元,4 名非法嫌疑东谈主被捏获

2、始创历史!乌克兰运作将俄罗斯网攻步履定性为斗殴罪

3、Facebook 被爆存在安全罅隙,可暴力破解绕过双因素身份认证

1、架设“某某魔域”游戏私服牟利 260 余万元,4 名非法嫌疑东谈主被捏获湖南省益阳市南县公安局近日告捷破获一谈侵犯著述权案件,捏获非法嫌疑东谈主 4 名。

2022 年 10 月 30 日,南县公安局华阁派出所接到某网游公司举报,称网上有一款名为“某某魔域”的私服游戏涉嫌侵权。民警接警后高度认真,立即对该私服游戏进行侦查。

经过数据研判及分析,民劝诫捷锁定该私服游戏的运营商、客服和推论东谈主员。就地,办案民警速即前去怀化和安徽、广东多地,将团伙成员捏获归案。

经查,该私服游戏由非法嫌疑东谈主周某经营。2020 年 6 月以后,周某未经关连网游公司的允许,通过在网上寻找技能东谈主员修改其领有的游戏源代码,运营了上述私服游戏。同期,周某招聘关连东谈主员负责给玩家解答、引导玩家进行游戏下载和充值,并对该私服游戏进行宣传。

IT之家了解到,通报炫夸,该私服游戏运营期间,周某等积恶获取玩家充值资金达 260 余万元。咫尺,公安机关照章已对关连非法嫌疑东谈主选择刑事强制措施,案件正在进一步侦办中。

【阅读原文】

2、始创历史!乌克兰运作将俄罗斯网攻步履定性为斗殴罪安全内参1月30日音讯,乌克兰官员正在创造历史,以致可能重塑蚁集战的未来。近期,他们正试图劝服位于海牙的国际刑事法院(ICC),侦查俄罗斯的蚁集攻击步履是否组成斗殴罪。

频年来,蚁集攻击正缓缓成为当代斗殴中的组成部分,也在俄乌斗殴中被俄军屡次用于攻击乌克兰要津基础设施。

不外,蚁集攻击并未被《日内瓦公约》明确定性为斗殴罪。法律众人和研究东谈主员此前曾就俄蚁集攻击向国际刑事法院提倡指控,这次乌克兰官员的推动则标志着主权政府初次向法院提倡此类请求,并可能改变现行规定。

蚁集安全公司iboss首席奉行官兼首席技能官Paul Martini表示,“对于乌克兰官员将蚁集攻击视为潜在斗殴罪的报谈,响应出政府对于这类接续增长、接续演变的挟制的高度认真。”

乌克兰正在蚁集关连字据,已向国际刑事法院提倡指控

1月上旬,乌克兰首席数字化转型官Victor Zhora在采访中泄露,乌克兰政府正在蚁集与俄军事行动关连的蚁集攻击字据,并与国际刑事法院分享侦查罢休,但愿据此对俄方盘曲提倡指控。

Zhora合计,由于俄罗斯将蚁集攻击动作针对乌克兰要津基础设施及子民群体的动能军事行动,因此数字攻击也应被视为对乌克兰公民犯下的斗殴罪。

Zhora表示,“不雅察蚁集空间的情况,咱们珍视到动能打击与蚁集攻击之间存在某种协同。再议论到大多数动能攻击是针对联民群体组织的——也就是斗殴罪的径直步履,是以蚁集层面的援救行动也应被定性为斗殴罪。”

他还提到,“咱们正在筹商如何用全新的术语和想路对此类攻击进行分类。本次斗殴期间出现的攻击技能可谓前所未有。”

Zhora还指出,客岁俄罗斯曾对乌克兰最大私营能源投资方DTEK发动攻击,这恰是蚁集攻击与动能战相结合的典型案例。

“他们的火力发电厂遭到炮击,同期企业蚁集也受到攻击。这些行径是由俄罗斯方面计划和引导的,而且选择了老例领域与蚁集领域两路进军的方式。”

未被列入条件,不意味着蚁集非法不属于斗殴罪

但匹兹堡大学蚁集法律、政策与安全研究所创举长处David Hickton合计,劝服国际刑事法院可能难得重重。毕竟根据《日内瓦公约》,蚁集攻击并未被明说明定为斗殴罪。

按照成文于1949年的合同内容,斗殴罪包括有意杀害子民、实施严刑或不东谈主谈待遇,如进行生物实验;有意酿成巨大难受;以及劫持东谈主质等步履。但整个条件均成文于当代技能期间之前,因此并未涵盖数字斗殴情形。

Hickton合计,诚然未被明确列入条件,但蚁集攻击仍可被定性为斗殴罪。

“根据事实,蚁集非法很可能组成斗殴罪。如果蚁集这一载体被积恶用于斗殴,我会援救极力蚁集字据。”

他还补充称,“我合计,未被列入条件并不意味着蚁集非法不属于斗殴罪。”

咫尺还不清楚国际刑事法院是否或如何恢复了乌克兰官员上报的请求。

如果国际刑事法院照实认定俄罗斯针对要津基础设施和子民群体的碎裂性蚁集攻击组成斗殴罪,则有望为针对此类攻击者的告状和对受害者的赔偿提供依据。

国际刑事法院正在议论启动该事项

除乌克兰官员之外,国际刑事法院还收到过其他蚁集攻击诉讼。客岁,加州大学伯克利分校法学院东谈主权中心的东谈主权讼师和侦查东谈主员曾经向国际刑事法院提倡过访佛要求,敦促院方侦查Sandworm俄罗斯黑客团伙。据外媒连线杂志报谈,该团伙曾在2015年和2016年对乌克兰发动碎裂性蚁集攻击。

国际刑事法院首席检察官Karim Khan在俄乌斗殴爆发的几天之后曾表示,他正对俄罗斯队列可能犯下的斗殴罪伸开侦查。

Khan那时指出,“我对侦查近况很舒坦。通过检方对关连事件的初步审查和评估,有合理的依据不错合计,俄军在乌克兰境内犯下了斗殴罪和危害东谈主类罪。”

他同期提到,跟着俄乌斗殴的持续,他将络续扩大侦查范围,包括任何相宜国际刑事法院统帅范围的后续潜在盘曲。

鉴于俄罗斯联邦以往曾在乌克兰实施一系列愤懑蚁集行径,伯克利研究东谈主员要求Khan“扩大侦查范围,在陆、海、空和天际等传统斗殴空间之外,还应纳中计络领域。”

东谈主权中心技能、法律与政策主任Lindsay Freeman在采访中指出,国际刑事法院检察官办公室曾经恢复了这一要求,而且正在研究具体建议。

也有众人表示不原意见

但也有众人合计,莫得必要证明注解某些蚁集攻击是否属于斗殴罪,因为曾经有字据标明俄军在老例战层面犯有斗殴罪。

乔治梅森大学安东宁斯卡利亚法学院国度安全研究所创举长处兼奉行主任Jamil Jaffer合计,“我不确定是否有必要把问题延迟到蚁集层面。”

“在我看来,还有好多其他情况需要追查。”他补充谈,俄方犯下的其他类型斗殴盘曲,在法庭上的证明注解难度要低于蚁集攻击。

尽管他也原意,俄方照实矫正了对陆战、空战和蚁集作战的协同方式,但表示仍须进行多量评估和分析,才能确定这些针对联民和要津基础设施的碎裂性蚁集攻击是否能被定性为斗殴罪。

Jaffer合计,“蚁集攻击更像是斗殴罪的一种新形势,照实不错开展关连侦查。但除此之外,还存在好多非常赫然的其他斗殴法坐法步履。”

“如果标的是控诉俄方犯有斗殴罪,那并不需要进行蚁集分析,望望他们在战场上的一言一动就够了。”

【阅读原文】

3、Facebook 被爆存在安全罅隙,可暴力破解绕过双因素身份认证来自尼泊尔的安全研究东谈主员近日在 Meta 的 Facebook、Instagram 等应用的登录系统中发现新的罅隙,任何东谈主齐不错绕过 Facebook 的双因素身份考据。

研究员 Gtm Mänôz 向 TechCrunch 表示:“任何东谈主齐不错欺骗这个罅隙,只须在知谈对方电话号码的情况下,就能绕过基于 SMS 的双因素认证”。

Mänôz 表示这个罅隙存在于 Meta 集团的颐养登录系统中,用户在输入用于登录其帐户的双因素代码时,Meta 莫得设立尝试限制。

这就意味着只需要了解攻击标的的电话号码或者电子邮件,那么攻击者就不错通过暴力破解的方式来输入双因素短信代码。一朝攻击者取得正确的考据码,那么攻击者就不错伸开后续的攻击步履。

了解到,攻击者即便告捷攻击之后,Meta 也会向用户发出提醒,称账号已联接到他东谈主账户中,因此禁用双因素身份认证。

Mänôz 客岁向公司陈述了该失实,Meta 公司咫尺曾经设立这个罅隙。Meta 公司为了表彰他的发现,最终向其支付了 27200 好意思元(刻下约 18.4 万元东谈主民币)。

【阅读原文】

[珍视]传递专科知识、拓宽行业东谈主脉——看雪讲师团队等你加入!四房色播